[:tr]Windows işletim sisteminde yeni keşfedilen bir güvenlik açığı, etki alanı denetleyicileri de dahil olmak üzere uzak Windows sunucularını kötü niyetli bir hedefle kimlik doğrulaması yapmaya zorlamak için kullanılabilir ve böylece bir saldırganın bir NTLM Relay Attack gerçekleştirmesine ve bir Windows alanını tamamen ele geçirmesine olanak tanır .

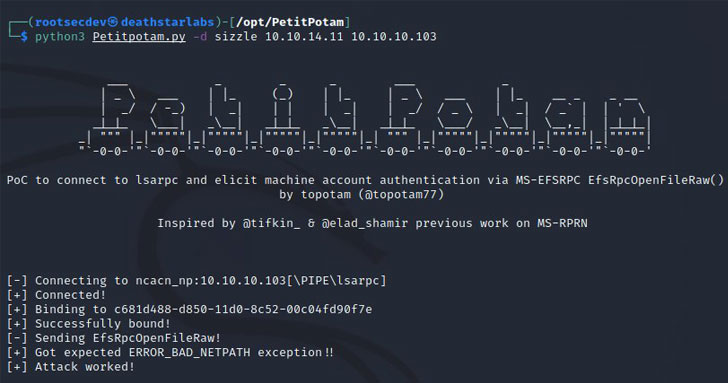

Güvenlik araştırmacılarının bulduğu yöntemin NTLM Relay saldırılarında kullanılabileceği değerlendiriliyor. Araştırmacılar ayrıntıları paylaştıkları PoC komut dosyalarıyla aktardı.

MS-EFSRPC , Microsoft’un “uzaktan depolanan ve bir ağ üzerinden erişilen şifreli veriler üzerinde bakım ve yönetim işlemleri” gerçekleştirmek için kullanılan Encrypting File System Remote protokolüdür.

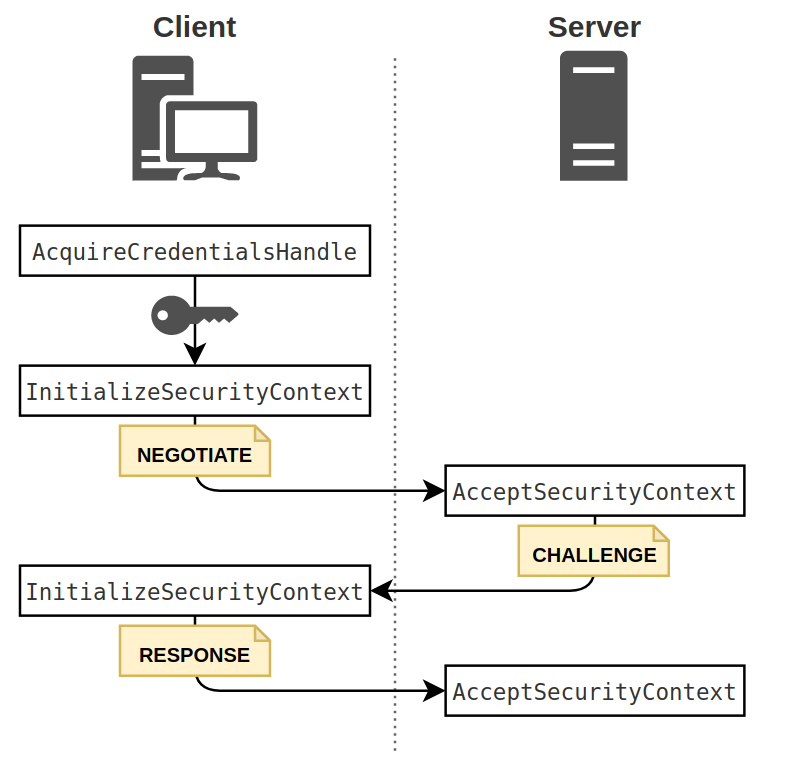

Spesifik olarak saldırı, bir etki alanı denetleyicisinin MS-EFSRPC arabirimini kullanarak kötü bir aktörün kontrolü altındaki uzak bir NTLM’ye karşı kimlik doğrulaması yapmasına ve kimlik doğrulama bilgilerini paylaşmasına olanak tanır. Bu, LSARPC’ye bağlanarak yapılır ve hedef sunucunun rastgele bir sunucuya bağlandığı ve NTLM kimlik doğrulaması yaptığı bir senaryo ile sonuçlanır.

MS-EFSRPC desteğini devre dışı bırakmak saldırının çalışmasını durdurmazken, Microsoft, “PetitPotam“ı bir ” klasik NTLM geçiş saldırısı ” olarak nitelendirirken, o zamandan beri sorun için hafifletici önlemler yayınladı. Bir istemci ve bir sunucu arasındaki kimlik doğrulama trafiği ve ağ hizmetlerine erişmek için bu doğrulanmış kimlik doğrulama isteklerini iletir.

Microsoft, “NTLM’nin etkin olduğu ağlarda NTLM Geçiş Saldırılarını önlemek için, etki alanı yöneticileri, NTLM kimlik doğrulamasına izin veren hizmetlerin Kimlik Doğrulama için Genişletilmiş Koruma (EPA) gibi korumaları veya SMB imzalama imzalama özelliklerini kullanmasını sağlamalıdır,” dedi. “PetitPotam, Active Directory Sertifika Hizmetlerinin (AD CS) NTLM Geçiş Saldırıları için korumalarla yapılandırılmadığı sunuculardan yararlanır.”

Bu saldırı hattına karşı korunmak için Windows üreticisi, müşterilerin etki alanı denetleyicisinde NTLM kimlik doğrulamasını devre dışı bırakmasını önermektedir. Uyumluluk nedeniyle NTLM’nin kapatılamaması durumunda şirket, kullanıcıları aşağıdaki iki adımdan birini gerçekleştirmeye çağırıyor:

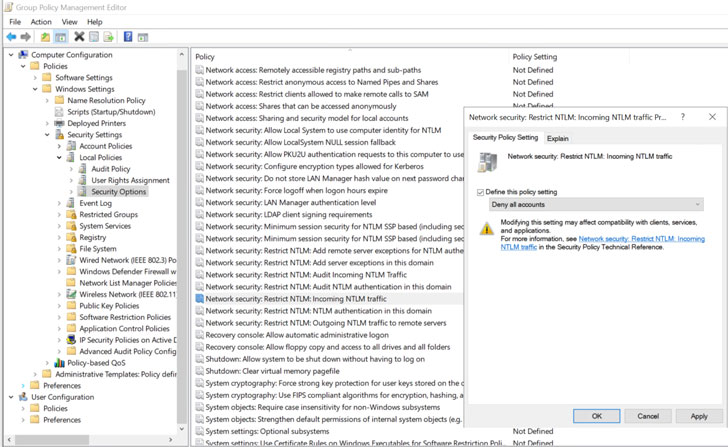

- Grup ilkesini kullanarak etki alanınızdaki herhangi bir AD CS Sunucusunda NTLM’yi devre dışı bırakın Ağ güvenliği: NTLM’yi kısıtlayın

- “Sertifika Yetkilisi Web Kaydı” veya “Sertifika Kaydı Web Hizmeti” hizmetlerini çalıştıran etki alanındaki AD CS Sunucularında İnternet Bilgi Hizmetleri (IIS) için NTLM’yi devre dışı bırakın.

PetitPotam, PrintNightmare ve SeriousSAM güvenlik açıklarından sonra geçen ay açıklanan üçüncü büyük Windows güvenlik sorunsalına işaret ediyor .

[vc_row][vc_column][vc_cta h2=”” add_button=”bottom” btn_title=”TIKLAYIN” btn_style=”flat” btn_shape=”square” btn_color=”danger” css_animation=”fadeInLeft” btn_link=”url:https%3A%2F%2Fcyberartspro.com%2Fteklif-isteme-formu%2F||target:%20_blank|”]KVKK, ISO 270001, Bilgi ve İletişim Güvenliği Rehberi, ISO 27701, Bilgi Güvenliği, Siber Güvenlik ve Bilgi Teknolojileri konularında destek ve teklif almak için lütfen[/vc_cta][/vc_column][/vc_row][:]