Siber Tehdit Nedir?

Temel seviyede anlatmak gerekirse kötü niyetli kişiler tarafından zarar vermek amacıyla gerçekleştirilen işlemlere siber tehdit denir.

Kimler tarafından Siber Tehdide maruz kalabilirsiniz?

Hackerler, teröristler, ticari rakipler, casuslar, devletler ve istihbarat kurumları, mutsuz çalışanlar, organize suç grupları tarafından siber tehdide maruz kalabilirsiniz.

Hangi tür saldırılara maruz kalabiliriz?

Malware; Zararlı yazılımlardır.

Spyware; Casus yazılımlardır.

Phishing; Oltalama saldırılarıdır.

Ransomware; Fidye amaçlı zararlı yazılımlarıdır.

Trojan; Bilgisayarın erişimini uzaktan sağlayan zararlı yazılımlardır. (Truva atı)

Man in the Middle (MiTM); Ortadaki Adam saldırılarıdır.

Botnet; Ele geçirilmiş (zombi) bilgisayarlar üzerinden yapılan saldırılardır genellikle DDoS amacı ile kullanılır.

Malvertising; Reklamlara gömülmüş zararlı yazılımlardır.

Wiper Attacks; Bulaştığı sistemde her şeyi geri getirilemeyecek şekilde silen zararlı yazılımlardır.

Distributed Denial of Service (DDoS); Servis dışı bırakma saldırılarıdır.

Data Breaches; Veri sızıntılarıdır.

Worm; Solucanlardır.

Keylogger; Klavye işlemlerini Kaydeden zararlı yazılımdır.

Backdoor; Sisteme tekrar (sessizce) erişmeyi sağlayan arka kapı yazılımıdır.

Advanced Persistent Threats; Hedef odaklı saldırılardır.

Bu Saldırılardan Nasıl Korunacağız?

Siber güvenlik dünyası 2010’ların başında güvenlik duvarı, anti virüs, DLP ürünleri gibi konvansiyonel siber güvenlik çözümlerinin siber tehditler ile mücadelede yeterli olmadığını anladı. Zira bu çözümler yalnızca bir saldırı başlatıldığında görev alabilen ‘reaktif’ araçlardı.

Bu yaklaşım yeterli olmuyordu ve saldırılar hakkında önceden bilgi verebilecek ‘proaktif’ önlem mekanizmalarına ihtiyaç vardı. Bu ihtiyaç siber istihbarat dediğimiz alanın doğmasına sebep oldu.

Siber istihbaratı, bir kurum için risk haline gelebilecek siber tehdit faktörlerini önceden analiz eden, kuruma bu yönde uyarı ve önlem alma fırsatı sağlayan farklı çözüm ve araçlar olarak tanımlayabiliriz.

Önceden verilen bu bilgiler sayesinde kurumlar; kendilerini hedef alabilecek tehditler, kullandıkları yöntemler ve kurumlarındaki riskli hedefler hakkında bilgi seviyelerini yükselterek daha hazırlıklı hale geliyorlar.

Siber istihbarat nedir?

Siber istihbarat, kurum ve kuruluşların herhangi bir seviyede iş unsurları ve güvenliğine zarar verebilecek olan tehditlerin elektronik ortamdan toplanarak derlenmesi ve ortaya çıkartılmasıdır.

Elektronik ortamlardan toplanmış ve zenginleştirilmiş verilerin bir süreçten geçirilerek analiz edilmesi sonucu saldırganların amaçları, metotları ya da saldırı türleri tespit edilerek erken önlem alınmasına olanak sağlayan bir istihbarat türüdür.

Siber tehdit istihbaratı, seviyelerine göre gruplara ayrılmaktadır. Bunlar;

Stratejik İstihbarat: Düşmanı tanımaya yönelik olan istihbarat çeşididir. Zarar verme potansiyeli olan kurum, kuruluş, kişi, grupların izlenmesi sonucu oluşturulur. Saldırganların niyetlerine, motivasyonlarına, taktik ve stratejilerine, geçmişteki eylemlerine ve olması muhtemel saldırılarına yönelik bilgi içerir.

Operasyonel İstihbarat: Bu istihbarat çeşidi saldırganların teknik, taktik ve prosedürlerin içermektedir. Bu bilgiler SOC (Security Operation Center) hizmeti sağlayan ekiplere servis edilir ve onlar tarafından analiz edilip olası saldırılara karşı bir önlem olarak kullanılabilir.

Taktiksel İstihbarat: Bu istihbarat çeşidi, sistem ve ağ üzerindeki olası kötü amaçlı etkinlikleri tanımlayan verileri içermektedir. IoC (Indicators of Compromise) denilen bu veriler bulundukları yapıdaki olağan dışı ve şüpheli hareket verileridir. Taktiksel istihbarat, SIEM, Firewall, IDP/IPS, DLP, Anti-Spam, Endpoint Protection gibi güvenlik çözümlerine entegre edilmektedir.

Açık Kaynak Kodlu Siber İstihbarat Çözümleri

MISP; Hedefli saldırılar, tehdit istihbaratı, finansal dolandırıcılık bilgileri, güvenlik açığı bilgileri ve hatta terörle mücadele bilgilerinin uzlaşma göstergelerini paylaşmak, depolamak ve ilişkilendirmek için bir tehdit istihbarat platformudur.

Aynı zamanda IoC’leri ve bilgileri BİT altyapılarına, kuruluşlara veya kişilere yönelik saldırıları, sahtekârlıkları veya tehditleri tespit etmek ve önlemek için kullanılmaktadır.

Siber tehdit istihbaratının paylaşımına yardımcı olan ücretsiz ve açık kaynak kodlu bir projedir.

Cuckoo Sandbox; Herhangi bir şüpheli dosyayı ona atabilirsiniz ve birkaç dakika içinde Cuckoo, dosyanın gerçekçi ancak izole bir ortamda(test ortamı) yürütüldüğünde davranışını özetleyen ayrıntılı bir rapor sağlayacaktır. Cuckoo Sandbox içerisinde neler yapabilirsiniz?

Cuckoo Sandbox; Herhangi bir şüpheli dosyayı ona atabilirsiniz ve birkaç dakika içinde Cuckoo, dosyanın gerçekçi ancak izole bir ortamda(test ortamı) yürütüldüğünde davranışını özetleyen ayrıntılı bir rapor sağlayacaktır. Cuckoo Sandbox içerisinde neler yapabilirsiniz?

- Windows, Linux, macOS ve Android sanallaştırılmış ortamlarında birçok farklı kötü amaçlı dosyayı (yürütülebilir dosyalar, ofis belgeleri, pdf dosyaları, e-postalar vb.) ve kötü amaçlı web sitelerini analiz edin.

- API çağrılarını ve dosyanın genel davranışını izleyin ve bunu herkes tarafından anlaşılabilir yüksek seviyeli bilgi ve imzalara ayrıştırın.

- SSL/TLS ile şifrelenmiş olsa bile ağ trafiğini boşaltın ve analiz edin. Tüm trafiği düşürmek veya InetSIM, ağ arabirimi veya VPN üzerinden yönlendirmek için yerel ağ yönlendirme desteği ile.

- YARA kullanarak, Volatility aracılığıyla ve ayrıca bir işlem belleği ayrıntı düzeyi üzerinde virüs bulaşmış sanallaştırılmış sistemin gelişmiş bellek analizini gerçekleştirin.

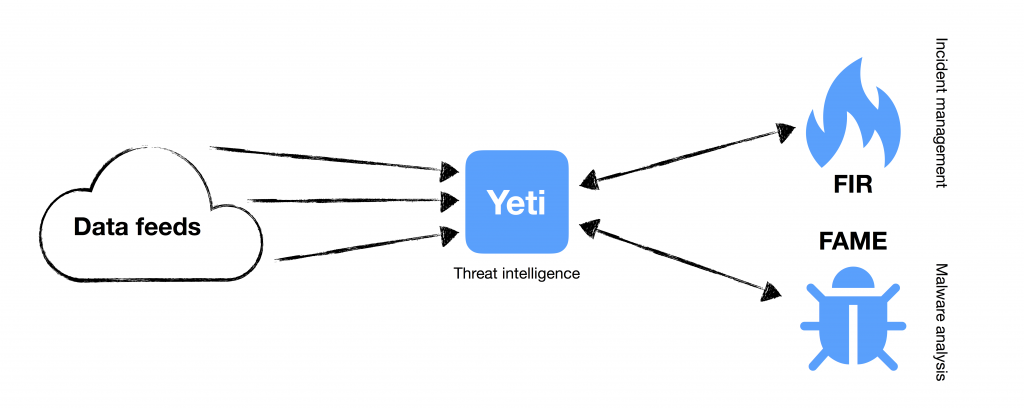

YETI; Yeti’nin ideal dünyası, tüm özelliklerinin iyi kullanıldığı bir dünyadır. Bu, beslemeler, analizler ve dışa aktarmalar gibi veri odaklı özellikleri içerir, ancak aynı zamanda daha yüksek -TTP’lerin tanımlanması ve farklı aktörlere bağlanması gibi seviyeli bilgiler sağlar. CERT Société Générale ekibi tarafından sunulan FAME ve FIR, Yeti ile hem bilgi aktaran hem de çeken, yakın çalışmalarına olanak tanıyan özelliklere sahiptir.

FIR, genişletilebilir bir olay yönetimi platformu olmanın yanı sıra, bir olayın açıklamasında veya yorumlarında bulunan tüm gözlemlenebilirlikleri ayrıştırır ve herhangi bir eşleşmeyi görüntüleyerek onlar hakkında ne bildiğini görmek için Yeti’ye gönderir. Diğer taraftan, tanınmayan gözlemlenebilirler Yeti’ye itilebilir ve etiketlenebilir.

FAME, Yeti ile de yakından entegredir. Ne zaman bir örnekten gözlemlenebilirler çıkarılsa (FAME’nin birçok modülünden biri aracılığıyla), Yeti’nin bildikleriyle eşleştirilir ve sonuçlar FAME analizi sonuç sayfasında gösterilir. Bilinmeyen gözlemlenebilirler, bir kez daha etiketlenebilir ve Yeti’ye iletilebilir, böylece gönderilen diğer örneklerle hızlı bir şekilde ilişkilendirilebilir.

Bu muhtemelen Yeti’yi günlük olay müdahale iş akışınızda kurmanın en iyi yollarından biridir. Bu kurulum, her göreve (tehdit istihbaratı, olay yönetimi, kötü amaçlı yazılım analizi vb.) özel rotasyonlara sahip ekiplerde özellikle iyi çalışır.

Diğer Hizmetlere Erişim;

Yeti, tehdit istihbaratı yönetimini kolaylaştırmayı amaçlayan, yakın zamanda piyasaya sürülen birçok araçtan biridir. Besleme verilerini derlemenize ve zenginleştirmenize sonuç elde etmenize olanak tanıyan çok geniş bir araç kombinasyonu vardır.

Yeti bu konuda çok esnektir ve hem besleme hem de ihracat yeteneklerine sahip olduğundan mevcut ekosisteminize kolayca bağlanabilir. Yeti, hali hazırda var olan diğer sistemleri tamamlayıcı niteliktedir ve verileriniz ve üzerinde gerçekleştirebileceğiniz istihbarat analizi konusunda size farklı bir yaklaşım sunacaktır.

Yeti’nin modülerlik göz önünde bulundurularak tasarlandığını belirtmekte fayda var. Yeni beslemeler, analizler ve dışa aktarmalar oluşturmak oldukça kolaydır. Yeti’nin tam sistemi HTTP API aracılığıyla da kullanılabilir, bu nedenle onunla diğer araçlardan veya hatta komut satırından etkileşim kurmak oldukça basittir. HTTP API’sine (devam eden çalışma) Python bağlamları, pyeti deposunda mevcuttur.

CIF (Collective Intelligence Framework); CIF, bir siber tehdit istihbarat yönetim sistemidir. CIF, birçok kaynaktan bilinen kötü amaçlı tehdit bilgilerini birleştirmenize ve bu bilgileri tanımlama için kullanmanıza (olay yanıtı), algılama (IDS) ve azaltma (boş yol) yapmanıza olanak sağlar. CIF’de depolanan en yaygın tehdit istihbaratı türleri, kötü niyetli faaliyetlerle ilgili olduğu gözlemlenen IP adresleri, FQDN’ler ve URL’lerdir.

Bu çerçeve, herhangi bir kaynaktan çeşitli veri gözlemlerini çeker; “zaman içinde” bir dizi mesaj oluşturur. Verileri sorguladığınızda, kronolojik olarak bir dizi mesajı geri alacak ve bir e-posta dizisine, belirli bir kötü oyuncu hakkında bir dizi gözlem yaptığınız gibi kararlar alacaksınız.

CIF, tehdit istihbaratı veri kümelerini ayrıştırmanıza, normalleştirmenize, depolamanıza, işleme koymanıza, sorgulamanıza, paylaşmanıza ve üretmenize yardımcı olur.

Süreç;

Parse (Ayrıştırma), CIF, aynı türden birçok farklı veri kaynağının alınmasını destekler; örneğin veri kümeleri veya kötü amaçlı alanların “beslemeleri” gibi. Her benzer veri kümesi, birkaçını belirtmek için kaynak ve güven gibi farklı niteliklerle işaretlenebilir.

Normalize (Normalleştirme), Tehdit istihbaratı veri kümeleri genellikle aralarında küçük farklar barındırır. CIF, diğer uygulamalarda veya süreçlerde tehdit istihbaratından yararlanırken size öngörülebilir bir deneyim sağlayan bu veri kümelerini normalleştirir.

Post Process (İşlem sonrası), CIF, tek bir tehdit istihbaratından ek istihbarat elde eden birçok post işlemciye sahiptir. Basit bir örnek olarak, bir etki alanı ve bir IP adresinin CIF’e alınan bir URL’den türetilebilmesi olabilir.

Store (Depolama), CIF, milyarlarca tehdit istihbaratı kaydını depolamak için veri deposu olarak JSON ve ElasticSearch’ü kullanır.

Query (Sorgu), CIF, bir web tarayıcısı, yerel CLI istemcisi veya doğrudan API kullanılarak sorgulanabilir.

Share (Paylaşım), CIF kullanıcıları, grupları ve API anahtarlarını destekler. Her bir tehdit istihbarat kaydı, belirli bir kullanıcı grubuyla paylaşılmak üzere etiketlenebilir. Bu, tehdit istihbaratının federasyonlar arasında paylaşılmasını sağlar.

Produce (Üretme) CIF, depolanan tehdit istihbaratından yeni veri kümeleri oluşturmayı destekler. Bu veri kümeleri, türe ve güvene göre oluşturulabilir. CIF, yem oluşturma sürecinde beyaz listeye almayı da destekler.

ABUSE (Kötüye Kullanım Bilgi Değişimi Derneği); Botnet enfeksiyonları hakkında sözde güvenilir bildiricilerden veri toplar, analiz eder ve bir enfeksiyon durumunda müşterilerini uyarabilmeleri için verileri sağlayıcılara gönderir.

Ayrıca, Kötüye Kullanım Bilgi Değişimi, dernek üyelerinin ilgili bilgileri paylaşabileceği bir forumdur.

Gizli Kaynaklı Siber İstihbarat Çözümleri

Dark Web

Dark Web Tehdit İstihbaratı Nedir?

Dark web, internetin mahremiyet ve anonimliğe odaklanan bir parçasıdır ve siber suçluların araçları ve bilgileri paylaşmaları ve hizmetlerini satışa sunmaları için ideal bir yer haline getirir. Bu aynı zamanda, Dark Web’de yayınlanan bilgilerin izlenmesi, mevcut siber suç ortamına ve siber saldırılardaki eğilimlere sansürsüz bir bakış sağladığından, Dark Web tehdit istihbaratını şirketler için paha biçilmez kılar.

Bir Dark Web Monitoring programı uygulamak, kuruluşların Dark Web zekasını siber risk yönetimi süreçlerine entegre etmelerine olanak tanıyarak ilgili, zamanında ve eyleme dönüştürülebilir içgörülerden yararlanarak güvenlik duruşlarını iyileştirmelerine olanak tanır.

Dark Web’de Tehdit Bulma

Dark web, analistlerin siber saldırıların gerçekleştirilme yollarını, hangi saldırı araçlarının satılık olduğunu ve satın alındığını, mevcut siber güvenlik kampanyalarının (çalınan verilerin satışına dayalı olarak) başarı oranları hakkında bilgi edinebileceği değerli bir tehdit istihbaratı kaynağıdır. Bununla birlikte, bu istihbaratı bulmak ve tehdit ortamının eksiksiz bir resmini oluşturmak zor olabilir ve Dark Web’in bir soruşturmanın nasıl yürütüleceğinin kapsamlı bir şekilde anlaşılmasını gerektirir.

Aranacak Tehdit Bilgileri

Siber suçlular, araç alışverişi yapmak, bilgi paylaşmak, veri satın almak ve satmak ve diğer faaliyetler için Dark Web kullanır. Bu, kurumların siber tehditleri tahmin etmek, tanımlamak ve kendilerini siber tehditlere karşı korumak için kullanabilecekleri zengin bir tehdit istihbaratı kaynağı olmasını sağlar. Analistlerin Dark Web’de bulabileceği bazı tehdit bilgisi türleri şunlardır:

Güvenlik açıkları:

Siber suçlular genellikle yazılım güvenlik açıklarını tartışır ve kavram kanıtı veya açıklardan yararlanma yolları tartışılabilir veya Dark Web pazarlarında satışa sunulabilir.

- Veri Erişimi: Bir siber saldırının parçası olarak çalınan veriler satışa sunulabilir veya Dark Web’deki forumlarda tartışılabilir.

- Açık Kimlik Bilgileri: Veri ihlalleri, kimlik bilgileri doldurma ve diğer saldırılar yoluyla açığa çıkan kullanıcı kimlik bilgileri, Dark Web pazarlarında sıklıkla satışa sunulur.

Dark Web’de açığa çıkan bu ve diğer bilgi türleri, analistlerin saldırıların hem etkisini hem de olasılığını değerlendirmesini ve ardından kuruluşlarını uygun şekilde savunmasını sağlayabilir.

Tehdit istihbaratı için Dark Web’i Tarama

Dark Web, değerli bir tehdit istihbarat kaynağı olabilir, ancak yararlı verilerin bulunması için profesyonel bir desteğe, uzman kişiye ihtiyaç vardır. Dark Web’in gizliliğe ve anonimliğe odaklanması, Dark Web sitelerinin hiçbir dizininin bulunmadığı anlamına gelir ve bu da Dark Web’deki önemli tehdit istihbaratı kaynaklarını tanımlamayı zorlaştırır.

Dark web izleme için akıllı bir yaklaşım, Dark Web izleme hizmeti kullanmaktır. Bu hizmetler, Dark Web’in faydalı bölümlerinin haritasını çıkarma ve önemli tehdit istihbaratı kaynaklarını belirleme çalışmalarını zaten gerçekleştirir. Bir Dark Web izleme hizmetiyle, bir kuruluş, şirket içi analistleri arama, toplama ve manuel olarak analiz etme ihtiyacı duymadan, şirketleri ve endüstrileriyle ilgili bir tehdit istihbaratı akışına sahip olabilir.

Dark Web’de Kimler Ve Neden Aktif?

Dark Web aktörleri, acemilerden ulus-devlet destekli bilgisayar korsanlarına kadar karmaşıklık bakımından farklılık gösterir. Dark Web’deki ana bilgisayar korsanları kategorilerinden bazıları şunlardır:

- Script Kiddies: Script Kiddies, çok az bilgisayar korsanlığı bilgisi ve deneyimine sahiptir veya hiç bilgileri yoktur. Bilgisayar korsanlığı araçlarını ve farklı saldırı türlerinin nasıl gerçekleştirileceğine ilişkin bilgileri bulmak için genellikle Dark Web kullanırlar.

- Yetkin Hackerlar: Yetkin bilgisayar korsanları tek başlarına veya küçük gruplar halinde çalışırlar ve en azından bir düzeyde bilgisayar korsanlığı bilgisine sahiptirler. Dark Web’de araç ve bilgi aramaya ek olarak, saldırılarda kullanılmak üzere güvenliği ihlal edilmiş kuruluşlar veya kullanıcı hesapları hakkında bilgi satın alabilir veya satabilirler.

- Suç Sendikaları: Organize suç, karlılığı ve siber saldırılara atfetmenin zorluğu nedeniyle siber suç alanına giderek daha fazla giriyor. Genellikle daha karmaşıktırlar ve diğer bilgisayar korsanlığı gruplarından daha büyük ölçekte çalışırlar.

- APT’ler: Gelişmiş Kalıcı Tehditler (APT’ler), karanlık ağda bulunan en karmaşık hacker türüdür. Aynı zamanda, varlıklarını tespit etmek zor veya imkansızdır, genellikle en incelikli olanlardır.

Çeşitli düzeylerdeki bilgisayar korsanları da karanlık ağda farklı türde kötü amaçlı yazılımlar arar. Örneğin, Script Kiddies basit bir şifre kırıcıya sahip veya bunu web ortamında ararken, APT’ler genellikle birçok sıfırıncı gün istismarını ortaya çıkarır ve sömürürler. Çoğu durumda, fidye yazılımı gibi yüksek ödüllü kötü amaçlı yazılımlar organize suçların veya APT’lerin elindedir.

Dark Web’deki Tehdit Türleri

Dark web tehditleri çeşitli biçimlerde gelir. Dark Web’de tehdit istihbaratı yaparken, siber suçluların satışa sunduğu çeşitli veri ve hizmet türlerini aramak önemlidir.

Güvenlik Açığı Bilgileri

Yazılım güvenlik açıkları yaygındır ve bir saldırganın kurumsal sistemlere veya güvenlik açığı bulunan cihazlara erişmesine izin verebilir. Bir güvenlik açığı keşfeden tarafından etik olarak rapor edilirse, güvenlik açığının nasıl çalıştığına dair eksiksiz bir rapor genellikle bir yama yayınlanıncaya kadar yayınlanmaz. Ancak, yamanın ilk keşfi ile yaygın olarak uygulanması arasında genellikle bir boşluk vardır.

Dark web, siber suçluların etik olarak bildirilmeyen veya yamaların yaygın olarak bulunmadığı veya kullanılmadığı güvenlik açıklarını tartışmaları için bir forum sağlar. Tartışmalar, bir güvenlik açığının nasıl çalıştığı, olası açıklardan yararlanmalar ve güvenlik açığının çeşitli siber saldırı kampanyalarında kullanımına ilişkin bilgileri içerebilir.

Siber suçlular, onlar hakkında bilgi kamuya açıklanmadan önce karanlık ağdaki güvenlik açıklarını tartışıyor olabilir. Bu kanalların izlenmesi, bir kuruluşun güvenlik açığı bulunan yazılımları bir yama bulunana ve uygulanana kadar korumasını sağlar ve bir şirketin ürünlerinde önceden bilinmeyen güvenlik açıklarını ortaya çıkarabilir.

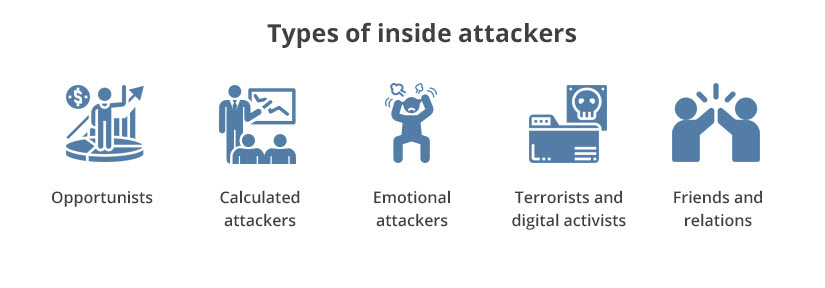

İçeriden Tehditler

İçeriden öğrenilen tehditler, bir kuruluşun BT varlıkları, fikri mülkiyeti ve diğer hassas verileri için önemli bir risk oluşturur. İçeriden öğrenilen tehditler, mevcut veya eski çalışanları, ortakları, satıcıları, bayileri ve hassas bilgilere erişimi olan diğer taraflar olabilir. Ek olarak, içeriden gelen tehditler, kuruluşu kasten veya ihmal yoluyla riske atabilir.

İçeriden gelen tehditlerle ilgili bilgiler Dark Web’de bulunabilir. İçerideki kötü niyetli kişiler, hassas veriler sunabilir veya Dark Web pazaryerlerinde satışa çıkarabilirler. Ek olarak, kullanıcıların bir kuruluştan toplanan yazılımları veya diğer verileri bazı platformlara yükleyebilirler. Bir kuruluş, bu mekânları izleyerek potansiyel içeriden riskleri ve tehlikeye atılmış hassas verileri belirleyebilir.

Açık Kimlik Bilgileri

Veri ihlalleri, kimlik bilgisi doldurma saldırıları ve benzer siber saldırıların bir parçası olarak açığa çıkan kimlik bilgileri, genellikle Dark Web pazarlarında satılmaktadır. Açıkta kalan kimlik bilgileri, belirtilen hesaba erişim sağlamak için veya saldırganın kimlik bilgilerinin hedefin bilgisayarına yükledikleri kötü amaçlı yazılımlar tarafından toplandığını iddia ettiği bir hedef odaklı kimlik avı kampanyasının parçası olarak kullanılabilir. Alternatif olarak, açıkta kalan kimlik bilgileri, siber suçluların ihlal edilen kimlik bilgilerinin birden fazla hesapta yeniden kullanılıp kullanılmadığını test ettiği kimlik bilgisi doldurma saldırıları için kullanılabilir.

Güvenliği ihlal edilmiş kimlik bilgileriyle ilgili bilgiler, kurumsal siber güvenlik için çok değerli olabilir. İhlal edilen parolalarla ilgili veriler, parola politikalarının iyileştirilmesine yardımcı olabilir ve bir kuruluşun çalışanlarının kimlik bilgileri ihlal edilirse, bu, hesap parolasını değiştirmek ve ele geçirilmiş kimlik bilgilerinin olası kullanımını araştırmak için kırmızı bir işarettir.

Hedefli Saldırılar

Siber suçlular, uzmanların hizmetlerini satış için sunduğu hizmet tabanlı bir ekonomiye doğru giderek daha fazla ilerliyor. Çoğu durumda, bu hizmetler Dark Web pazaryerlerinde satılmaktadır.

Örneğin, bir botnet operatörü, alıcının değişen fiyatlar için kendi seçtiği bir hedefe yönelik saldırının zamanlamasını, süresini ve yoğunluğunu seçebildiği dağıtılmış hizmet reddi (DDoS) saldırıları satıyor olabilir. Alternatif olarak, Dark Web pazarındaki bir alıcı, diğer önemli kişinin sosyal medya hesabını hacklemek gibi çok özel bir saldırı satın alabilir.

Satılık hedefli saldırılarla ilgili bilgiler, bir kuruluşun güvenliğine yönelik bilinmeyen ve yaklaşan tehditleri belirlemesine yardımcı olabilir. Bir saldırgan, bir kuruluşun yazılımına veya çevrimiçi hesaplarına erişim sunuyorsa veya bir alıcı kurumsal varlıklara karşı bir DDoS saldırısı istiyorsa, bunun için daha fazla araştırma ve yanıt gerekir.

Saldırıya uğramış hesaplar

Saldırıya uğramış hesaplar genellikle Dark Web pazarlarında satılır. Saldırıya uğramış kişisel hesaplar, finansal hesaplara, e-postaya, sosyal medyaya, e-ticaret sitelerine ve diğer çevrimiçi hesaplara erişimi içerir. Ayrıca, siber suçlular satış için kurumsal hesaplara erişim sunarak diğer saldırganların o kuruluşa ulaşmasına izin verebilir.

Saldırıya uğramış hesapların satışı için Dark Web pazar yerlerini izlemek, bir kuruluşun verilerini ve ağ güvenliğini korumak için çok önemlidir. Kurumsal ağlara veya verilere erişim satışı, kuruluş için mevcut bir tehdidi gösterir. Ek olarak, saldırıya uğramış e-posta ve diğer kişisel hesaplar, bu hesaplara parola sıfırlama e-postaları gönderilirse veya saldırgan kişisel e-postalardan kurumsal kaynaklara erişimini genişletirse şirketi olumsuz olarak etkileyebilir.

Satılık Botnet’ler

Botnet’ler, bir siber suçlunun kontrol ettiği ve otomatik saldırılarda kullandığı güvenliği ihlal edilmiş makineler topluluğudur. Örneğin, bir saldırgan, bir dizi güvenlik açığı bulunan cihazın kontrolünü ele geçirmek için bir IoT cihazındaki güvenlik açığından yararlanabilir. Bu IoT cihazları daha sonra dağıtılmış hizmet reddi (DDoS), kimlik bilgisi doldurma ve diğer otomatik saldırılar için kullanılabilir.

Botnet operatörleri, kontrolleri altında binlerce bot bulundurabilir ve botnet’lerini daha küçük gruplara ayırabilir. Dark Web pazarlarında, bu operatörler, saldırılarında kullanmak isteyen diğer siber suçlulara botlar veya bot setleri üzerindeki kontrolleri satabilir.

Botlar siber suçlular için faydalıdır çünkü siber saldırıları arkalarındaki kişiye kadar takip etmeyi zorlaştırırlar. Bir güvenlik olayını araştırırken, saldırının ilişkilendirilmesine yardımcı olmak için botnet satışlarını izlemek faydalı olabilir.

Bu hizmetlerin profesyonel kişiler tarafından yapılması gerekmektedir. Konusunda uzman olmayan kişiler tarafından alınan siber istihbarat hizmeti, kurumunuzu uçuruma götürebilir.

Kaynakça

- https://www.bankinfosecurity.com/blogs/cyber-intelligence-what-exactly-it-p-1061

- https://www.recordedfuture.com/threat-intelligence/

- https://www.misp-project.org

- https://cuckoosandbox.org

- https://yeti-platform.github.io/yeti-ecosystem

- https://csirtgadgets.com/collective-intelligence-framework

- https://github-wiki-see.page/m/csirtgadgets/massive-octo-spice/wiki/What-is-the-Collective-Intelligence-Framework%3F

- https://www.ericooi.com/threat-intelligence-cif/

- https://www.logsign.com/blog/cyber-threat-intelligence-framework/

- https://tricksonflicks.blogspot.com/2017/11/collective-intelligence-framework-v3_7.html

- https://www.abuseinformationexchange.nl

- https://www.britannica.com/story/whats-the-difference-between-the-deep-web-and-the-dark-web

- https://flare.systems/resource-center/blog/dark-web-threat-intelligence/

- https://www.cybersixgill.com/dark-web/

Siber Güvenlik, Dijital Dönüşüm, MSSP, Sızma Testi, KVKK, GDPR, ISO 27001, ISO 27701 ve DDO Bilgi ve İletişim Güvenliği Rehberi başlıklarıyla ilgili teklif almak için lütfen tıklayın.