Wmware ESXİ sunucularını hedef alan, daha önce belgelenmemiş bir python backdoor tespit edildi ve bu zafiyete maruz kalan sistemde zafiyet uzaktan kod çalıştırılmasına olanak sağladı.

WMware ESXİ nedir?

Wmware yazılım firmasına ait bir ürün olan ESXİ sanal bilgisayar sunucularının dağıtımlarını ve sunumlarını gerçekleştiren, kurumsal özellikli, hiper yönetici olarak ifade edilmektedir. Workstation gibi bir ürün olmayıp, Unix AA alt yapılı bir işletim sistemidir. Kurulu olduğu yapıda oldukça az işlem yaparak sanallaştırılmak istenilen diğer makinelere de yeteri kadar Ram, işlemci ve alan kalmaktadır.

Backdoor Wmware ESXi sunucusunda bulunan Juniper Networks araştırmacıları tarafından keşfedildi ancak güvenliğinin nasıl ihlal edildiğini belirleyemediler. Şimdilik ESXi’nin OpenSLP hizmetindeki CVE-2019-5544 ve CVE-2020-3992 güvenlik açıklıkları kullanılarak sunucunun ele geçirilmiş olabileceğine inanıyorlar.

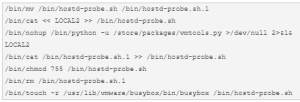

Backdoor, ‘/etc/rc.local.d/local.sh’ dosyası içerisinde yeni satırlar eklendiği tespit ediliyor. Bu satırlar reboot sırasında etkilenmeyip varlığına devam ediyor.

Dosyaya eklenen ek satırlar (Juniper Networks)

Saldırı, VM disk imajlarını, logları ve daha fazlasının depolandığı dizinde “/store/packages/vmtools.py” olarak kaydedilen Python scripti ile başlıyor. Juniper Networks, “Bu saldırıda kullanılan Python komut dosyası platformlar arası ve Linux veya diğer UNIX benzeri sistemlerde çok az değişiklikle veya hiç değişiklik yapılmadan kullanılabilse de, bu saldırının özellikle ESXi’yi hedeflemek için tasarlandığına dair çeşitli göstergeler var” diye açıklıyor.

Kullanılan script Wmware telif hakkı bilgileri ve Wmware tarafından sağlanan Python dosyasından farklı görünmediği için saldırganlar dışarıdan kontrol ederek web sunucusu üzerinden bu dosyanın yönetimini gerçekleştirebiliyor. Base-64 ile kodlanmış payloadlar ile reverse Shell başlatabiliyor.

Bağlantıyı sağlamak içinse ‘etc/vmware/rhttpproxy/endpoints.conf’ dosyasını düzenleyip içeride kalıcı olmayı sağlıyorlar.

Kontrol Edilebilir:

“local.sh” dosyasını içerisinde yukarıdaki satırların var olup olmadığını kontrol edebilir siniz. Yapılandırma dosyaları incelenmeli ve ek satırların var olup olmadığı kontrol edilmelidir. Son olarak ESXi sunucularına sadece belirli ip’lerden erişimlere izin verilmelidir.

Kaynak:

VMware ESXİ Nedir? (veriakademi.com)

What is VMware ESXi? – Definition from TechTarget.com

Siber Güvenlik, Dijital Dönüşüm, MSSP, Sızma Testi, KVKK, GDPR, ISO 27001, ISO 27701 ve DDO Bilgi ve İletişim Güvenliği Rehberi başlıklarıyla ilgili teklif almak için lütfen tıklayın.