Günümüzde uzaktan çalışmanın artması, kurumların tamamıyla uzaktan çalışmaya veya hibrit çalışmaya geçmesiyle kurumların ağ güvenliğini daha etkili bir şekilde yönetmek istemesi daha fazla önem kazanmakta.

Açılımı Network Access Control olan NAC, yetkisiz kullanıcıların ve aygıtların kurumsal veya özel bir ağa erişmesini kısıtlama sürecidir. NAC, yalnızca kimliği doğrulanmış kullanıcıların, yetkilendirilmiş ve Güvenlik politikalarına uygun cihazların ağa girmesini sağlar.

Bir NAC çözümünün otomatikleştirilmiş özellikleri, kullanıcıların kimliğinin doğrulanması, yetkilendirilmesi ve cihazlarının uyumlu olduğunu belirleme ile ilgili süreyi ve ilgili maliyetleri azaltan oldukça büyük bir avantajdır.

Uç nokta kullanımındaki artışı farkında olan siber suçlular ise kurumsal ağlardaki güvenlik açıklıklarından yararlanan karmaşık kampanyalar tasarlamaya ve başlatmaya devam etmektedir.

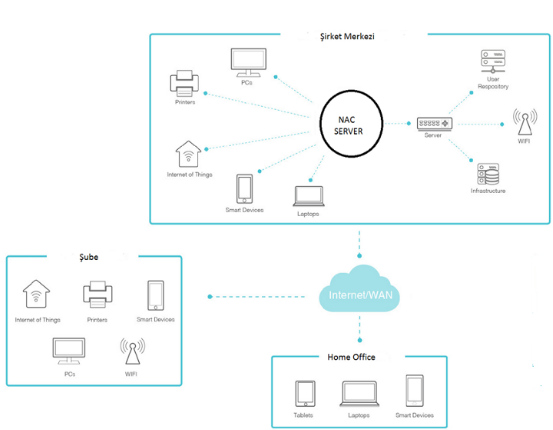

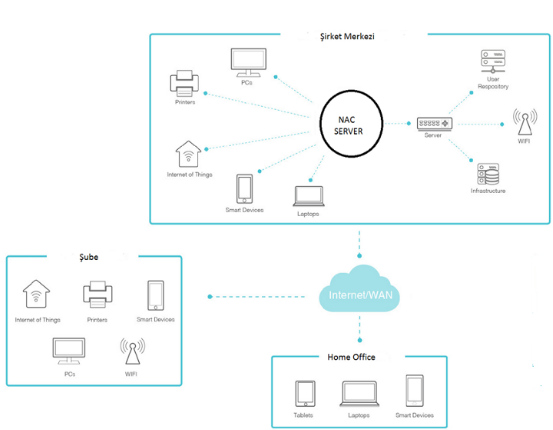

NAC’ın koruduğu alan ağın dış katmanından gelebilecek atakları önlemeye yöneliktir yani WAN ve internet üzerinde gelebilecek ataklarla veya içerden çıkabilecek data ile de ilgilenmez. “Zero-day” saldırılarını karşılayarak sisteme karşı gerçekleştirilecek atakları engeller. Yukarıdaki görselde de NAC ve dış katmandaki çevre birimleri görmekteyiz.

NAC çözümleri, herhangi bir olağandışı veya şüpheli ağ etkinliğini tespit edecek ve saldırının olası yayılmasını önlemek için cihazı ağdan izole etmek gibi anında eylemle yanıt verecek şekilde yapılandırılabilir.

Peki bu ağ erişim denetiminin bize sağladığı avantajlar nelerdir?

- Şirket ağına giren kullanıcıların kontrolü

- Kullanıcıların erişmeyi amaçladığı uygulamalara ve kaynaklara erişimin kontrolü

- Misafirlerin gerektiğinde ağa girmesine izin verme

- Çalışanları iş yerine göre gruplara ayırma ve rol tabanlı erişim ilkeleri oluşturma

- Olağandışı ve şüpheli etkinlikleri tespit eden sistemleri ve kontrolleri devreye sokarak siber saldırılara karşı koruma sağlama

- Olay yanıtı otomatikleştirme

- Kuruluş genelinde erişim girişimi hakkında raporlar ve iç görüler oluşturma

Bu avantajların yanında bir NAC çözümünde olması gereken önemli özellikleri sıraladığımızda ise karşımıza şu maddeler çıkmakta:

- Policy Döngüsü Yönetimi: Kuruluş genelindeki kullanıcılar cihazlardaki uygulanan politikaların değiştikçe ayarlanması.

- Profil Oluşturma ve Görünürlük: Kimlik Doğrulaması, yetkilendirme ve profil oluşturma. Yetkisiz kullanıcıların erişime engellenmesi.

- Konuk Ağ Erişimi: Bir kuruluşun self servis portalı aracılığı ile geçici kullanıcıları, cihazlarını yönetmesini ve kimliğin doğrulamasını sağlaması.

- Güvenlik Durumu Denetimi: Güvenlik politikası uyumluluğunu kullanıcı, cihaz, işletim sistemi ve diğer kriterlere göre değerlendirilmesi ve sınıflandırılması.

- Olay Yanıtı: Cihazları izole edilen politikalar oluşturulup siber tehditlerin sayısının azaltılması.

- Çift Yönlü Entegrasyon: Diğer güvenlik noktası ürünleri ve ağ çözümleriyle entegre olabilmesi.

Kurulum Sürecinde:

- Ağ mimarisinin kontrolü detaylı olarak incelenmeli, envanterler detaylı çıkarılmalıdır.

- Şirketin iş yapış şekilleri iyi anlaşılmalı temel fonksiyonları bozacak bir NAC mimarisinden kaçınılmalıdır.

- NAC politikaları ve kimin hangi noktaya erişebileceği bilgisi Genel Müdüründen en alt çalışanına kadar söylenmelidir.

- NAC kurulduktan sonra NAC’ın tespit ettiği cihaz envanteri ile şirketin kendi envanterindeki cihazlar karşılaştırılmalı, eksik veya fazla olan cihazlar konusunda aksiyon alınmalıdır.

- NAC politikaları her yeni eklenen cihaz gurubuna veya yeni iş yapış şekillerine göre değiştirilmeli ve çalışanlara bildirilmelidir.

- Büyük ölçekli firmalarda IT-Network, Software ve Güvenlik birimleri ayrı olacağından NAC politikalarını yazan ve kontrol eden birimin bütün ekipler ile yakın çalışması sağlanmalıdır. Aksi takdirde şirketin ana merkezinden uzak çalışanlar zaman zaman sistem kaynaklarına erişmediği gibi sorunlar yaşanabilir.

Ağın çok fazla geniş olması beraberinde risk olasılığını da genişletmektedir. Bundan dolayı her bir bileşene farklı çözüm bulmaktansa tek bir noktada değerlendirilip politikalar belirlenerek çözüm bulunması daha efektif bir yaklaşımdır. Sonuç olarak büyük ağlar için NAC çözümü vazgeçilemez ve arka plana atılamayacak bir çözümdür.

Kaynakça:

NAC (Network Access Control — Ağ Erişim Kontrolü) Nedir? | by Ali Tas | Medium

What Is Network Access Control (NAC) ? | Fortinet

Top Network Access Control (NAC) Solutions for 2022 (esecurityplanet.com)

Siber Güvenlik, Dijital Dönüşüm, MSSP, Sızma Testi, KVKK, GDPR, ISO 27001, ISO 27701 ve DDO Bilgi ve İletişim Güvenliği Rehberi başlıklarıyla ilgili teklif almak için lütfen tıklayın.

Today, with the increase in remote working and the transition of institutions to remote working or hybrid working, it is more important for organizations to want to manage their network security more effectively.

NAC, which stands for Network Access Control, is the process of restricting unauthorized users and devices from accessing a corporate or private network. NAC ensures that only authenticated users, authorized devices and complying with Security policies can enter the network.

The automated capabilities of a NAC solution are a huge advantage, reducing the time and associated costs associated with authenticating, authorizing users and determining that their devices are compliant.

Aware of the increase in endpoint usage, cybercriminals continue to design and launch sophisticated campaigns that exploit security vulnerabilities in corporate networks.

The area protected by the NAc is intended to prevent attacks that may come from the outer layer of the network, that is, it does not deal with attacks that may come on the WAN and the internet or data that may come from inside. It prevents attacks against the system by countering “zero-day” attacks. In the above image, we see the NAC and the peripherals in the outer layer.

NAC solutions can be configured to detect any unusual or suspicious network activity and respond with immediate action, such as isolating the device from the network to prevent possible spread of the attack.

So what are the advantages of this network access control for us?

- Control of users entering the company network

- Control of access to applications and resources that users intend to access

- Allowing guests to access the network when needed

- Grouping employees by workplace and creating role-based access policies

- Protect against cyber attacks by deploying systems and controls that detect unusual and suspicious activity

- Incident response automation

- Generate reports and insights on enterprise-wide access attempt

In addition to these advantages, when we list the important features that a NAC solution should have, the following items appear:

- Policy Cycle Management: Adjusting policies applied across devices as users across the organization change.

- Profiling and Visibility: Authentication, authorization and profiling. Preventing unauthorized users from accessing

- Guest Network Access: Allowing an organization to manage temporary users, devices, and authenticate through a self-service portal.

- Security Status Audit: Evaluation and classification of security policy compliance according to user, device, operating system and other criteria

- Incident Response: Reduce the number of cyber threats by establishing policies that isolate devices

- Bidirectional Integration: Integration with other security point products and network solutions.

In the Installation Process:

- The control of the network architecture should be examined in detail, and inventories should be made in detail.

- The company’s way of doing business should be well understood and a NAC architecture that would disrupt basic functions should be avoided.

- NAC policies and who has access to what point should be communicated from the General Manager to the lowest employee.

- After the NAC is established, the device inventory determined by the NAC should be compared with the devices in the company’s own inventory, and action should be taken regarding the missing or excess devices.

- NAC policies should be changed according to each newly added device group or new ways of doing business, and employees should be notified.

- Since IT-Network, Software and Security units will be separate in large-scale companies, the unit that writes and controls NAC policies should work closely with all teams. Otherwise, employees who are far from the company’s headquarters may not access system resources from time to time, and there may be problems.

The fact that the network is too wide increases the possibility of risk. Therefore, instead of finding different solutions for each component, it is a more effective approach to evaluate them at a single point and determine policies. As a result, NAC solution for large networks is indispensable and cannot be thrown into the background.

Source:

NAC (Network Access Control — Ağ Erişim Kontrolü) Nedir? | by Ali Tas | Medium

What Is Network Access Control (NAC) ? | Fortinet

Top Network Access Control (NAC) Solutions for 2022 (esecurityplanet.com)

To request a quotation for the following: Cyber Security, Digital Transformation, MSSP, Penetration Testing, KVKK, GDPR, ISO 27001 and ISO 27701, please click here.