Sızma Adımı İçin Metasploit

Metasploit, arabalara bağlanma yeteneği ve modülleri geliştirdi. Otomobilin CAN protokolüne bir seri arayüz üzerinden bağlanmaktır. Oradan, Metasploit’te önceden oluşturulmuş modüllerin birkaçıyla aracın ağı üzerine kötü niyetli trafik gönderebiliriz.

Otomobilin ODC II Konektörüne bağlanmak için bir cihaz sahibi olmak gerekecektir. Piyasada birkaç tane var, ancak nispeten ucuz bir Bluetooth ODB II mini arayüzü işimizi görecektir. Aracın CAN ağıyla etkin bir şekilde iletişim kuran ve Bluetooth ile Metasploit ile sisteminize bağlanan, bu nedenle yerleşik Bluetooth’lu bir bilgisayara sahip olmanız veya bir Bluetooth USB adaptörü satın almanız gerekecektir.

Seri Bağlantı Noktasını Kurun

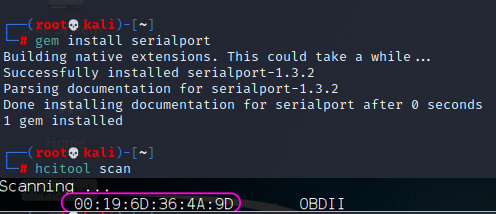

Artık donanımımızı yerleştirdiğimize göre, gerekli yazılımı kurmamız gerekiyor. Unutmayın, CAN protokolü bir seri protokoldür, bu yüzden seri “konuşmak” için Ruby gem “seri bağlantı noktası” kurmamız gerekecek.

kali> gem install serialport

ELM 327’deki Bluetooth’a Bağlanın

Daha sonra test ettiğimiz arabanın ELM 327 adaptörüyle konuşturmak için Bluetooth adaptörümüzü bağlamamız gerekiyor. ELM 327’yi arabadaki ODB II konektörüne yerleştirmeniz ve arabadaki yardımcı programları açmanız gerektiğini burada belirtmekte fayda var.

ELM 327 cihazına bağlanmak için MAC adresine ihtiyacımız var. Bluetooth cihazlarını taramak ve bize MAC adresini sağlamak için hcitool yardımcı programını kullanabiliriz.

kali> hcitool scan

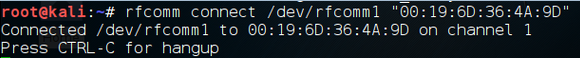

Şimdi Bluetooth adaptörümüzün MAC adresini kullanarak ELM 327’ye bağlamamız gerekiyor. MAC adresini aşağıdaki gibi çift tırnak arasında kullandığınızdan emin olun.

kali> rfcomm connect /dev/rfcomm1 "00:19:6D:36:4A:9D"

ELM 327 Replay Programını Çalıştırın

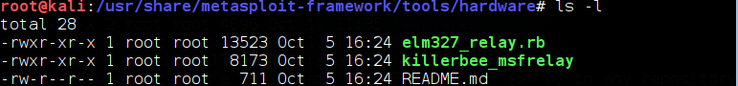

Bir sonraki adım, Metasploit’in ELM 327 yonga seti ile iletişim kurmasını sağlayan ELM 327 replay’ı çalıştırmaktır. /usr/share/metasploit-framework/tools/hardware adresine giderek bulabilirsiniz.

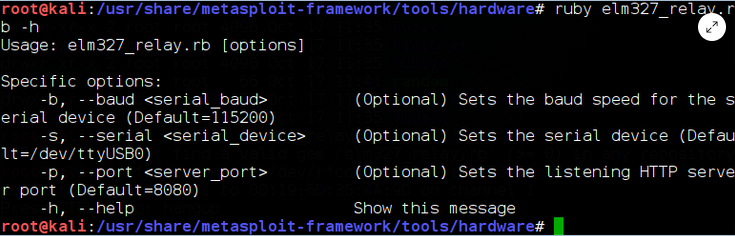

Çalıştırmadan önce yardım ekranına bir göz atalım.

Gördüğünüz gibi, temelde sadece iki parametre gerektirir;

Hız (varsayılan 115200) ve seri aygıt (varsayılan /dev/ttyUSB0). Hangi seri aygıtın kullanılacağını belirlemek için, Linux programı dmesg’i (ekran mesajı) ve “tty” için grep’i kontrol edin. Benim durumumda bu ttyS0’dır. Sizde değişkenlik gösterebilir.

Şimdi elm327 replay seri cihaz ile çalıştırın ve hızı aşağıda görüldüğü gibi varsayılan değerde bırakın.

kali> ruby elm327_relay.rb -s /dev/ttyS0

Metasploit’i Başlatın

Artık Kali Linux’umuzu ELM 327 cihazıyla konuşacak şekilde yapılandırdığımıza göre, Metasploit’e bir donanım köprüsü oluşturmamız gerekiyor. Metasploit, TCP/IP ile iletişim kurmak için tasarlanmıştır. Şimdi seri port üzerinden otomobile özgü CAN protokolü ile iletişim kurmak için buna ihtiyacımız var.

İlk önce Metasploit’i başlatın.

kali> msfconsole

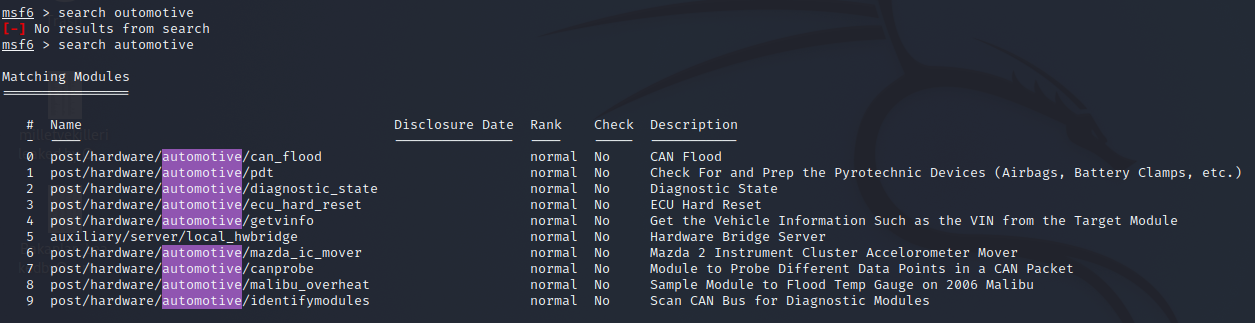

Ardından, otomotiv modüllerini arayın.

kali> search automotive

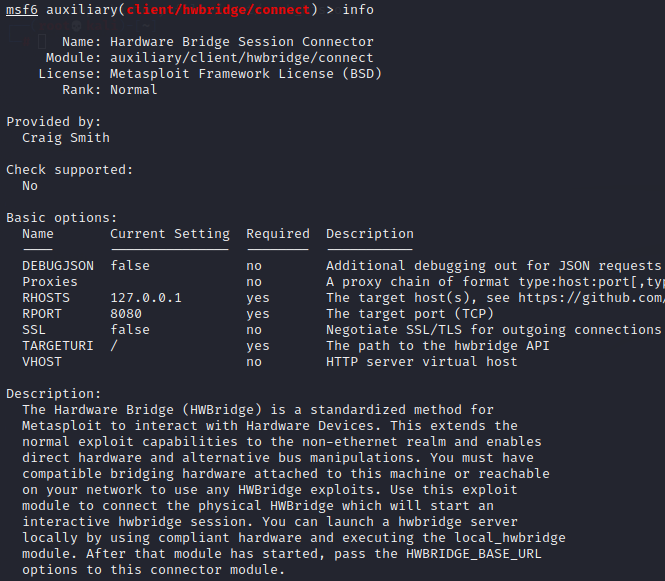

Bizim case’imiz için /auxiliary/client/hwbridge/connect modülünü kullanmamız gerekiyor.

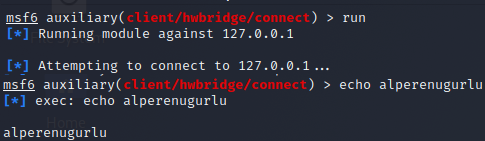

Donanım köprümüzü oluşturmak için bu modülü run edelim.

MSF ile Sızma Modüllerini Kullan

Metasploit ile araçtaki CAN protokolü arasındaki donanım köprümüzü oluşturduğumuza göre artık Metasploit’in araba hack modüllerini kullanmaya başlayabiliriz.

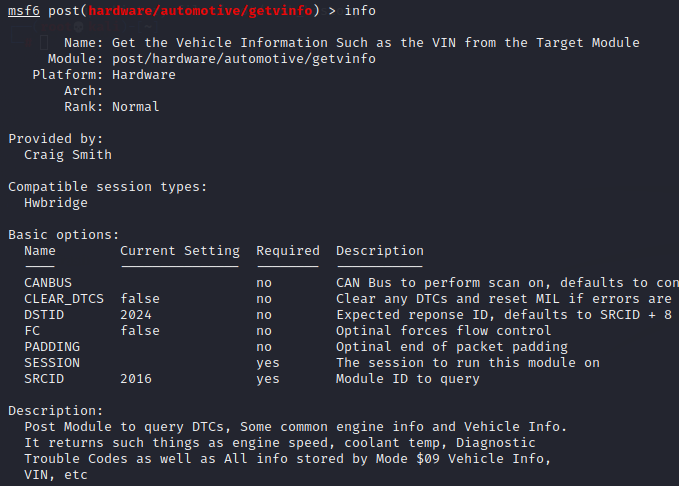

Örneğin aracın bilgilerini almak istersek;

Bu modül için bilgi girdiğimizde, bu modülün tüm araç DTC’lerini (Diyagnostik Hata Kodları) ve hız, soğutma suyu sıcaklığı, VIN gibi diğer bilgileri sorgulayıp topladığını ve hatta DTC’leri temizlediğini görebiliriz.

Artık arabanın cihazlarıyla doğrudan iletişim kurmak için Linux sistemimizi ve Metasploit’e doğrudan arabanın ağına bağlayabiliriz.

-

Bu içerik dizisinin diğer bölümlerine aşağıdaki linklerden ulaşabilirsiniz:

Sorumluluk Reddi Beyanı

Değerli ziyaretçimiz,

Bu blog yazımız bilgi amaçlı olup, saldırılara karşı farkındalığı arttırabilmek ve bu doğrultuda tedbirler alınabilmesi amacı ile hazırlanmıştır. Bu yazıda geçen bilgilerin amacı dışında kullanılmasının hukuki olmadığını hatırlatırız. Anlatılanlardan kaynaklanabilecek doğrudan ya da dolaylı zarar ve kayıplardan CyberArts firmasının sorumlu tutulamayacağını beyan ederiz.

Siber Güvenlik, Dijital Dönüşüm, MSSP, Sızma Testi, KVKK, GDPR, ISO 27001, ISO 27701 ve DDO Bilgi ve İletişim Güvenliği Rehberi başlıklarıyla ilgili teklif almak için lütfen tıklayın.