[:tr]Kullanıcıları yanıltmak, siber suçluların en çok kullanmış olduğu yöntemlerden biridir. Siber saldırganların en fazla saldırıda bulunduğu alan ise e-posta kullanıcılarıdır. E-posta kullanıcılarına gerçekleştirdikleri saldırı yöntemlerinden biri de e-mail spoofing saldırı yöntemidir. E-mail spoofing, müşteriler, iş arkadaşları veya yöneticiler gibi güvenilir kişilerden gelen mailler gibi görünür. Aslında hedef, kullanıcının güvenini kazanmak ve istedikleri eylemi gerçekleştirmelerine yardım etmenizi sağlamaktır.

Bunun için kimliklerini kasten gizlemiş siber suçlulardan gelen e-posta metinleri, içerisinde genellikle para transferi yapmanızı veya bir sisteme erişmek için izninizi isteyebilir. E-posta ekinde saldırganın gönderdiği dosyaları açmanızı sağlayabilir veya metin içerisindeki bir URL adresine yönlendirebilir. Bu şekilde siber saldırgan, kötü emellerine ulaşmak için kullanıcıyı manipüle etmektedir. Ekteki dosyayı açınca zararlı yazılımı aktif ederek saldırgana sistem üzerinde yetki verebilir ya da kullanıcının tamamen sistemini kilitleyerek fidye talebinde bulunabilir.

En sık rastlanılan yöntem ise kimlik avı (phishing) saldırılarıdır. Bu saldırıyı e-postayı alan kişinin; kullanıcı adı, parolası, kredi kartı bilgileri ve kişisel veriler gibi özel bilgilerini toplamak için meşru bir kaynaktan görünmesini sağlayarak gerçekleştirmektedir. Hedef kullanıcıyı ikna etmek adına tasarlanan e-postalar genellikle şirketten gönderilen gerçek e-postalar gibi görünür. Şirket web sitesinin ve şirketin e-posta ve logosunun görünümüne kadar tüm detayların kurbanı manipüle etmek için gerçekten farklı görünmesi sağlanabilir. Saldırganların bu yöntimi kullanmasının nedeni hedef kullanıcın kendisine güven duymasını sağlamaktır.

Bir e-mail spoofing saldırı senaryosu:

Saldırgan hedeflemiş olduğu A kurumuna bir saldırı yapma planında bulunuyor. İlk olarak A kurumunda çalışan tüm personellerin listesini çıkarmaktadır. Düşük farkındalığa sahip olduğunu düşündüğü İK yöneticisini hedef alıyor. Saldırgan, İK yöneticisinin güvenini kazanmak için e-mail spoofing yaparak kendi e-posta adresini IT yöneticisinden gelen bir e-posta adresi olarak değiştirmektedir. Hedeflemiş olduğu İK yöneticisine; Outlook güvenliğini sağlaması için parolasının sıfırlamasını gerektiğini söyleyen ve parola sıfırlama sayfasına yönlendirmek için link erişimi bıraktığını iddia eden bir e-posta yollamaktadır. Saldırgan bu e-postayı göndermeden önce sahte bir Outlook parola sıfırlama web sitesi ioluşturmuştur. Daha sonra İK yöneticisi e-posta adresini kontrol edip parola değiştirmenin önemli olduğunu düşünerek saldırganın hazırlamış olduğu web sitesinden parolasını değiştiriyor. İK yöneticisi parola değiştirme isteğinde bulununca eski parolası saldırgana ulaşmakta ve saldırgan, öğrenmiş olduğu parola sayesinde İK yöneticinin e-posta hesabına erişim sağlayarak A firması için gizli ve önemli olan yazışmaları elde etmiştir.

E-mail spoofing saldırısı nasıl yapılır?

Temel olarak e-posta başlığı üzerindeki değişiklikler ya da var olan SMTP sunucusu ile domain bazlı bir kontrol yapmadığı sürece istenilen tüm domainlerden e-posta iletilebilmektedir. Bazen bazı SMTP sunucularına TELNET bağlantısı yaparak veya güvenlik açıklıklarını kullanarak istenilen tüm e-posta gönderici adı ve domainlerinden e-posta iletilebilir.

E-mail Spoofing Nasıl Tespit Edilir?

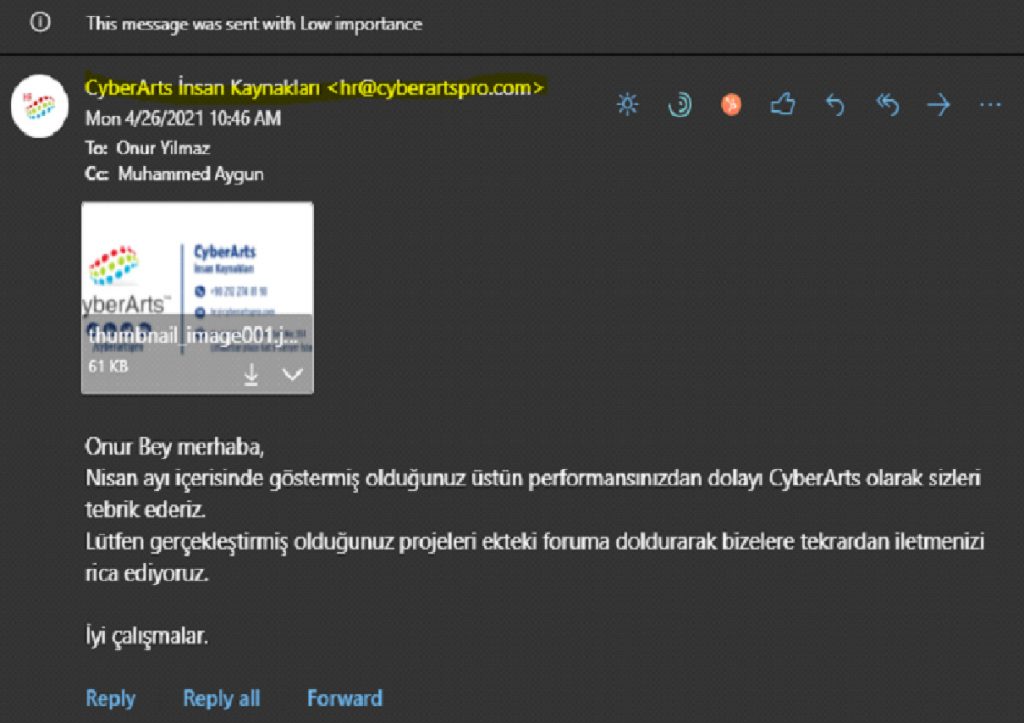

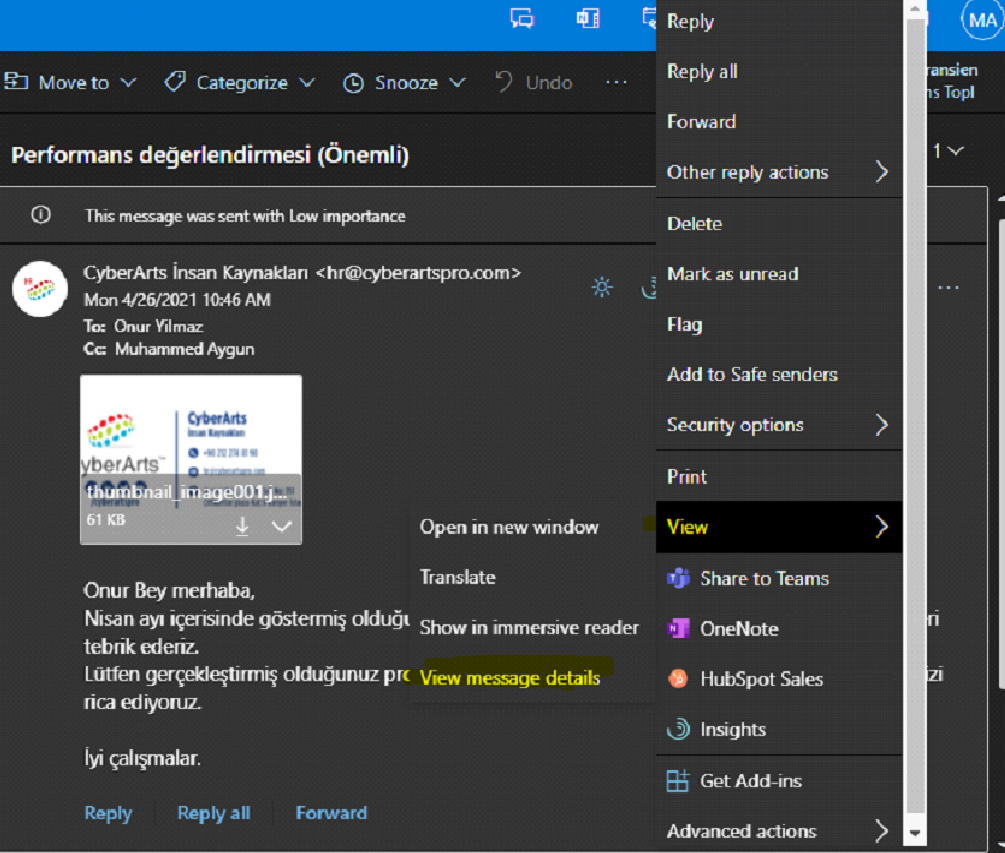

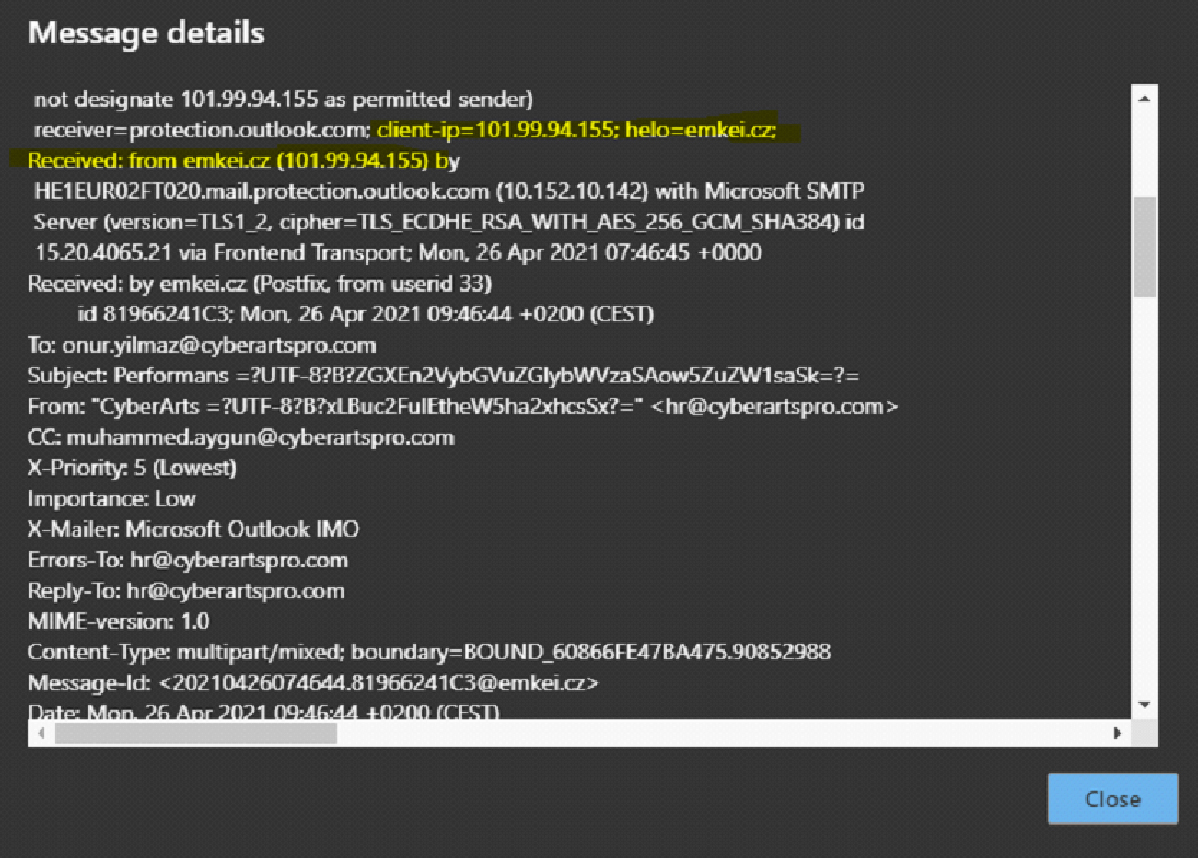

Gönderilen bir e-posta incelendiği zaman göndericinin adını CyberArts İnsan Kaynakları olarak görmekteyiz. Bu, hedefin inandırıcılığını artırmaktadır. Farkındalığı yüksek kullanıcılar olarak, gelen e-postadan şüphelenerek e-postanın detaylarına bakıyoruz.

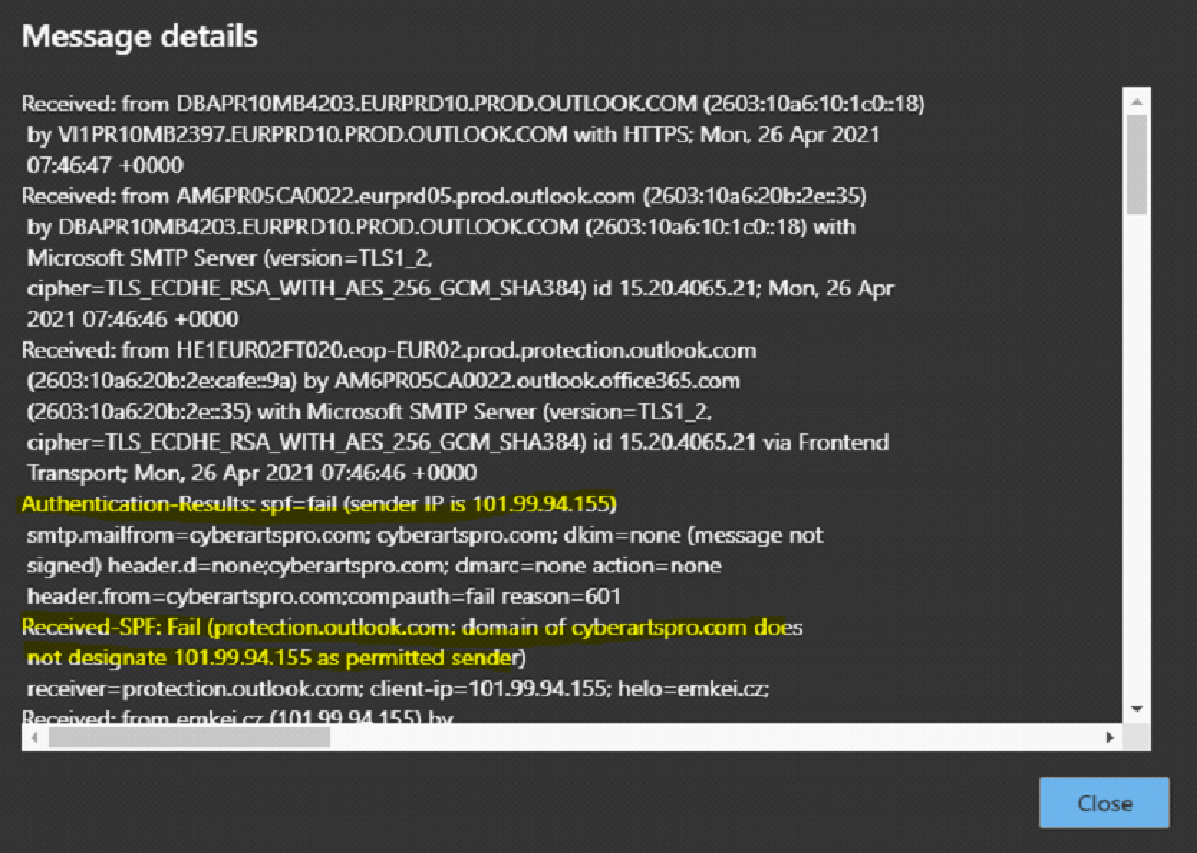

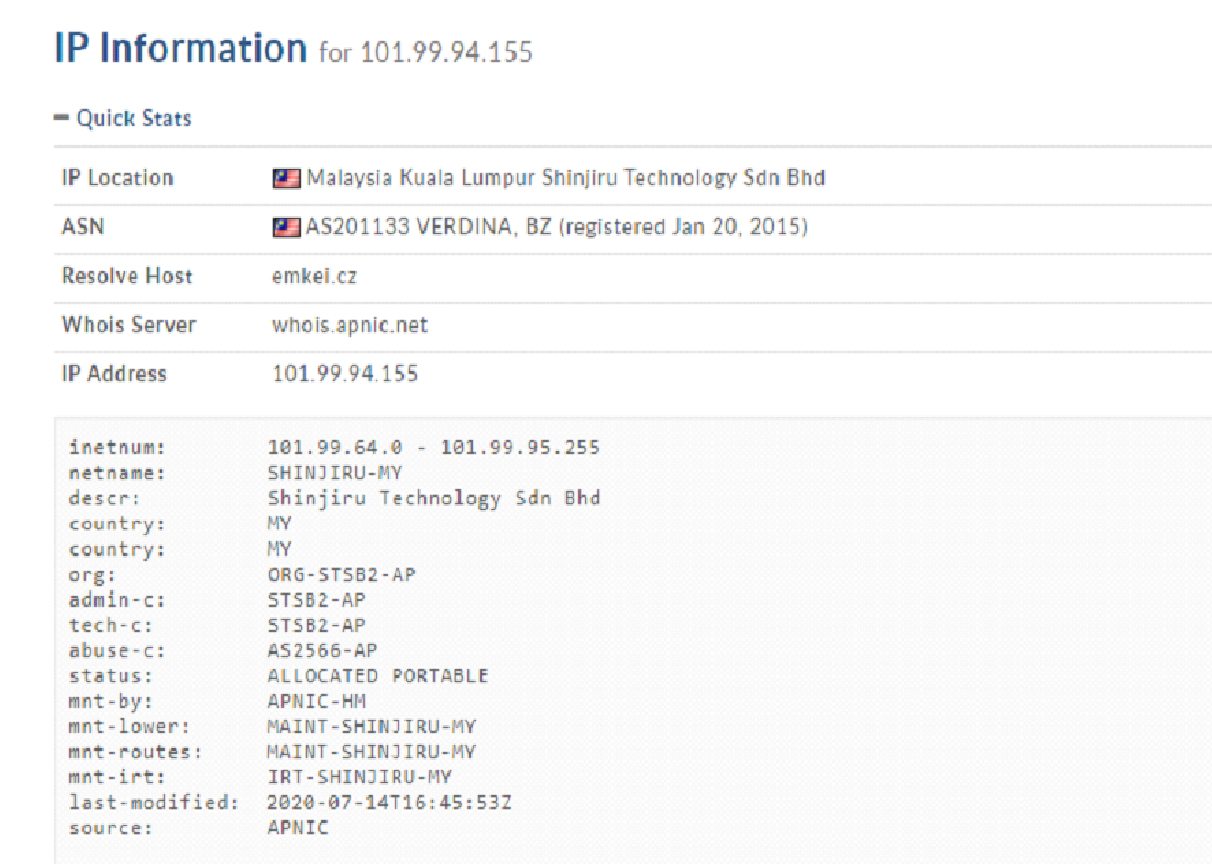

E-mail detaylarına dikkatlice baktığımız zaman SPF kaydının 101.99.94.155 IP adresinin kayıtlı olduğunu görmekteyiz. IP adresinin “whois” kaydına baktığımız zaman

IP adresinin mail spoofing yapmaya yarayan tool olan web siteye ait olduğunu görmekteyiz. IP adresinin kime ait olduğunu kontrol ettikten sonra gerekli durumlarda mail gatewayleri üzerinden bu IP adresini engelleyebiliriz.

Message-ID kısmına baktığımız zaman [email protected] görmekteyiz. Bu durumda göndericinin emkei.cz domainine sahip olduğunu görebilirsiniz. Bu durumda bu domain adresinden gelen tüm e-postaları mail gateway üzerinden engelleyebiliriz.

E-mail Spoofing’e karşı nasıl koruma sağlanır?

E-mail spoofing saldırılarına karşı kendimizi korumanın en temel kuralı farkındalıktır. Sanal dünyada kullanıcılar olarak her şeye güven duymamamız gerekmektedir. Bir e-postanın gerçek olup olmadığına dair şüpheleniyorsanız, bilginin doğruluğunu ve gerçekten gönderen satırındaki kişiden geldiğinden emin olmak için telefonla arayın.

Bir web sitesini ziyaret ederken web sitesine dikkatlice bakın, davranışlarını gözlemleyin. Bu konuda yazım imla kurallarına dikkat etmenizi öneririz. En iyi savunmanız şüpheciliktir. Bir e-postanın doğru olduğuna inanmıyorsanız veya gönderenin yasal olduğunu düşünüyorsanız, bağlantıyı tıklamayın veya talep edilenbilgilerinizi girmeyin. Bir dosya eki varsa açmayın. E-postadaki bir teklif gerçek olamayacak kadar iyi görünüyorsa bu duruma şüpheci yaklaşın. Son olarak, bu iletilere güvenmemek için gözünüzü eğitmek amacıyla kimlik avı ve sahte e-posta dolandırıcılık örneklerini inceleyin.

CyberArts bilgi güvenliği ekibinin önerileri;

- Mail gateway kullanın:

E-posta güvenliğini sağlamak için, şüpheli öğeleri içeren veya bir işletmenin uyguladığı güvenlik politikalarına uymayan gelen ve giden e-postaları engelleyerek, kötü amaçlı yazılım, spam ve kimlik avı saldırılarını algılayabilir ve böylece işletmeleri korur. - EDR ve EPP ürünleri kullanın.

EDR ve EPP ürünleri şüpheli işlemleri tespit edebilir, engelleyebilir kullanıcının yapmış olduğu aktiviteleri takip ederek oluşabilecek saldırıyı engelleyebilir. - E-postaları korumak için şifreleme kullanın.

E-posta imzalama sertifikası, e-postaları şifreleyerek içeriğe yalnızca hedeflenen alıcının erişmesine izin verir. - E-posta güvenlik protokollerini aktif edin.

SMTP ve SPF’e ek olarak, kuruluşlar bir dijital imza ile başka bir güvenlik katmanı sağlamak için Domain Keys Identified Mail (DKIM) kullanabilirler - Gönderenlerin kimliğini doğrulamak için ters IP aramalarını kullanın.

Ters IP araması, görünen gönderenin gerçek olduğunu doğrular ve IP adresiyle ilişkili alan adını tanımlayarak e-postanın kaynağını doğrular. - Personellere farkındalık eğitimleri verin.

- E-postalarda asla kişisel bilgilerinizi paylaşmayın.

- E-posta eklerini açarken çok dikkatli olun ve gönderenden emin değilseniz e-posta ekini açmayın.

KVKK, ISO 27001, Bilgi ve İletişim Güvenliği Rehberi, ISO 27701, Bilgi Güvenliği, Siber Güvenlik ve Bilgi Teknolojileri konularında destek ve teklif almak için lütfen