OLTALAMA SALDIRISI (PHISHING) NEDİR?

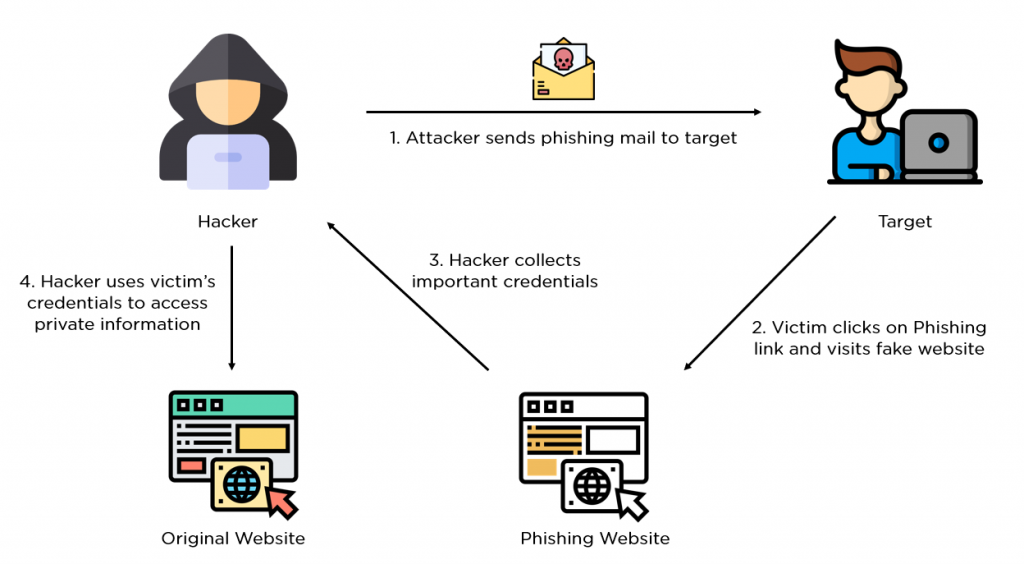

Oltalama saldırısı diğer adı ile kimlik avı; oturum açma kimlik bilgileri ve kredi kartı numaraları da dahil olmak üzere kullanıcı verilerini çalmak için sıklıkla kullanılan bir tür sosyal mühendislik saldırısıdır. Güvenilir bir varlık gibi görünen bir saldırgan, kurbanı e-posta, anlık ileti veya kısa mesaj açması için kandırdığında oluşur. Alıcı daha sonra kötü amaçlı yazılımların yüklenmesine, fidye yazılımı saldırısının bir parçası olarak sistemin dondurulmasına veya hassas bilgilerin açığa çıkartıldığı kötü amaçlı bir bağlantıya tıklaması için kandırılır.

Kimlik avı genellikle gelişmiş kalıcı tehdit (APT) olayı gibi daha büyük bir saldırının bir parçası olarak kurumsal veya resmi ağlarda bir yer edinmek için kullanılır.

Bu ikinci senaryoda, güvenlik adımlarını atlamak, kapalı bir ortamda kötü amaçlı yazılım dağıtmak veya güvenli verilere ayrıcalıklı erişim elde etmek için kullanılır, kurum çalışanları ve kurum tehlikeye girer. Böyle bir saldırıya yenik düşen bir kuruluş, azalan pazar payı, itibar ve tüketici güveninin yanı sıra genellikle ciddi finansal kayıplar yaşar. Kapsamına bağlı olarak, kimlik avı girişimi işletmenin, kurumun kurtarmakta zorlanacağı bir güvenlik olayı yaşamasına sebep olabilir..

SOSYAL MEDYADA OLTALAMA SALDIRISI NEDİR?

Sosyal medya oltalama saldırısı, kısaca kullanıcıların virüslü bir bağlantıya tıklaması için bağlantıyı ilgi çekici ( “Tebrikler, çekilişimiz sonucunda Iphone 13 kazandınız, aşağıdaki linke tıklayarak adres bilgilerinizi doldurmanız halinde kargo işlemi başlatılacaktır.” ), korkutucu ( “Hesabınıza giriş yapmaya çalışıldı. Hemen bu linke tıklayarak şifrenizi değiştirin!” ), taklit yolu ile (“ Instagram: Hesabınızda uyumsuzluk söz konusudur detaylı bir inceleme için kullanıcı adı ve şifreniz gerekmektedir.” veya aşağıdaki linke tıklayarak bunu bize bildirin.” ), arkadaşlık ilişkileri kullanarak ( “Ali şu videoya baksana çok komik linkini atıyorum 😊”) bu ve benzeri yöntemleri kullanarak, restore ederek, kurgular tasarlayarak linki tıklamaya teşvik ettikleri dolandırıcılık türüdür. Hesabınıza girdiklerinde ne yapacakları konusuna gelirsek tamamen saldırganın insafına kalmış durumdasınız. Gizli resimlerinizi, arkadaşlarınız ile konuşmalarınızı, videolarınızı, kişisel bilgilerinizi ( T.C. Kimlik Bilgisi, doğum tarihi, yaşadığınız şehir gibi bilgiler), eğer kayıtlı ise kart bilgileriniz Dark Web’de satışa konulabilir veya sizi ifşa etmek amacıyla bütün sosyal medyada paylaşılabilir. Bilgi güçtür saldırgan bilgileri kullanarak her türlü isteğini gerçekleştirebilir.

SOSYAL MEDYA KİMLİK AVININ, KİMLİK AVINDAN FARKI NEDİR?

Sosyal medya kimlik avında, suçlular hedeflerine ulaşmak için sosyal medya aracılığıyla sosyal mühendislik kullanırlar. Öte yandan, kimlik avı (phishing) için suçlular ağırlıklı olarak e-posta kullanırlar. Ayrıca, Sosyal medya kimlik avı, kullanıcıların zaten bildiği çevrimiçi bir toplulukta göründükleri için meşru görünen ilgi çekici eklentiler veya konular içerebilir. Bu tür yemlerin kimlik avı e-postasında başarılı olma olasılığı daha düşüktür.

SOSYAL MÜHENDİSLİK İLE NASIL BİR ALAKASI VAR?

Sosyal mühendislik, insan davranışlarındaki zaafların tespit edilmesi ve bunları manipüle ederek kötüye kullanılması işlemidir.

Saldırganın, hedeflediği sisteme sızması ve kritik bilgilere ulaşması zor bir durum olsa da bu işlemi sosyal mühendislik ile yaparak hedefine ulaşması mümkündür. Temel olarak insan ilişkilerini veya insanların dikkatsizlikleri kullanılmaktadır.

Sosyal medyada insan ilişkileri ve güven ön planda olduğundan dolayı saldırgan, biraz sosyal mühendislik yaparak bağlantısına tıklamanız için daha çok teşvik edici etmenler bulabilir.

Saldırgan, avı hakkında bilgiler edinip güven ilişkisi kurabilir, avının arkadaş gurubuna sızabilir, grubuna sızması ise daha çok veri demektir.

OLTALAMA SALDIRILARI İÇİN NEDEN SOSYAL MEDYA TERCİH EDİLİR?

Sosyal mühendislik yolu ile kısa sürede güven duygusu kazanıp daha geniş kitlelere ulaşabilme avantajı vardır.

Sosyal mühendislik yöntemi ile kişilerin ilgi alanlarını, zaaflarını bildiğinden dolayı daha kolay bir senaryo kurarak bağlantı linkine tıklama şansını yükseltir.

Sosyal medyada yüksek güvene sahip insanların hesapları ele geçirildiğinde takipçilerinin, kontak kurduğu kimselerin bilgilerine erişmek de saldırgan için kolay olacaktır.

Kurumsal e-posta geldiğinde kişi kendi ilgi alanlarına göre donatılmış bir postayı açmadan önce şüpheleniyor, sorguluyor fakat sosyal medyada bu tür gönderimler için şüphe çok daha az oluyor.

OLTANIN UCUNDAKİ KİŞİNİN BEN OLUP OLMADIĞIMI NASIL ANLARIM?

Kendimizi, aşağıdaki soruları sorarak değerlendirmemiz gereklidir.

- %100 güvenmediğim linkleri açmaya çalışıyor muyum?

- Tanımadığım kişilerle sosyal medyada arkadaşlık yapıyor muyum?

- Para kazanmak vaadi ile uygulama kurmak için yollanan linklere tıklıyor muyum?

- Arkadaşlarımın benimle kurduğu diyalogdan başka bir diyalog ile karşılaştığımda arkadaşıma telefon ile veya yüz yüze sorup teyit ediyor muyum?

- Instagram, Twitter, Facebook, Linkedin gibi sosyal medya sitelerinin bana kişisel olarak mesaj yollamayacağını biliyor muyum?

- İlgi alanlarımın sömürülmeye çalışıldığının, kullanıldığının farkına varabiliyor muyum?

- Linke tıklama isteklerini gönderen kimseler tarafından arayarak teyit ediyor muyum?

- Linke tıkladıysam güvenlik duvarının uyarılarını dikkate alıyor, değerlendiriyor muyum?

- Linke tıkladıysam login ekranını doldurmadan önce URL’sini kontrol ediyor muyum?

- Linke tıkladıysam ve bilgilerimi girdiğimde sayfaya giriş yapamayıp, yeniden login ekranına yönlendiriliyor muyum?

- Sorularını dikkatle değerlendirip, cevaplandırdığınız taktirde oltanın ucunda olup olmadığınızı fark edeceksiniz.

SOSYAL MEDYA SALDIRILARINDA KARŞILAŞABİLECEĞİM OLTALAMA SALDIRILARI NELERDİR?

Saldırı, kurbanı sosyal medyalarında paylaşmaya ikna etmek için tasarlanmış bağlantı içeren bir gönderi şeklinde gelebilir. Kurbanın bağlantıları kaynağa güvenerek bağlantıya tıklayabilir. Buradan bir kimlik avı (ancak gerçek görünümlü) web sitesine alınabilirler. Kullanıcıyı takip etmek için kandırdıkları içeriği göstermek vaadi ile kullanıcıyı, bilgilerini kullanarak kimliğini doğrulamaya (login ekranı) zorlayan bir sahte giriş ekranına yönlendirirler. Genellikle, kimlik doğrulaması başarısız olur ve kurbanı kimlik bilgilerini yeniden girmeye zorlar, bu kimlik bilgilerini ele geçirmek bir saldırganın dijital yıkıma yol açıp, bulaştırması için gereken tek şeydir.

Facebook, kimlik avı saldırıları için en çok taklit edilen üçüncü markadır. Dünya çapında çok fazla kullanıcısı varken, bunun nedenini görmek kolaydır. Platform, kimlik avcılarının yararlanması için kişisel bilgilerle dolu çok sayıda profil ve mesaj sunar.

Facebook’taki saldırılar genellikle büyük kuruluşlara değil, tüketicilere yöneliktir. Kimlik avcıları, masum kurbanları verilerini açığa çıkarmak için sosyal mühendisliği kullanır.

Facebook’tanmış gibi davranarak, örneğin bir güvenlik uyarısı hakkında kullanıcılara mesaj gönderilir. Buradan kullanıcılara Facebook profillerine giriş yapmaları ve şifrelerini değiştirmeleri talimatı verilir. Daha sonra kimlik bilgilerinin toplandığı sahte bir Facebook giriş sayfasına gönderilirler.

Kimlik Avı Arkadaşlarınızı Nasıl Hedefler?

Hesabınıza erişirlerse, kişilerinizi mağdur ederek daha geniş bir ağ oluşturabilirler. Ayrıca, arkadaşlarınızın sizinle paylaştığı bilgileri daha sonra başka bir saldırı kurgusu için kullanabilirler.

Kimlik avı yapanlar, mesaj göndermek veya kötü amaçlı bir bağlantı içeren bir durum göndermek için hesabınızı kullanır. Ve kişileriniz size güvendiği için, üzerine tıklamaları daha büyük bir olasılıktır.

Fener Kimlik Avı Nedir?

Bu, sosyal medya kullanan ancak daha karmaşık bir MO’ya sahip bir kimlik avı türüdür. Bir hizmet veya hesap hakkında yayın yapan (çoğunlukla rants) kullanıcıları hedeflerler. Saldırganlar servis sağlayıcıdanmış gibi davranır, ardından kullanıcıya bir müşteri hizmetleri temsilcisiyle iletişime geçme bağlantısı gönderir.

Eskiden selfie galerisi olan uygulama, şimdi dünyanın en büyük markaları ve etkileyicileri tarafından kullanılan milyonlarca dolarlık bir uygulama haline geldi.

Facebook’taki kimlik avı kullanıcıları gibi, Instagram’dan yararlananlar da kullanıcılara güvenlik uyarısı konusunda mesajlar gönderir. Örneğin, bilinmeyen bir cihazdan oturum açma girişimiyle ilgili bir ileti olabilir. E-posta, kullanıcıları giriş bilgilerinin toplandığı sahte bir siteye gönderen bir bağlantıya sahiptir.

Erişime girdiklerinde, farklı şekillerde kullanmak için kişisel bilgilerden oluşan bir altın madenine sahip olacaklar. Örneğin olası bir saldırı, özel olarak paylaştığınız fotoğrafları, taleplerine boyun eğmezseniz Instagram Direct Messenger (IGdm) aracılığıyla sızdırmakla tehdit ederek size veya arkadaşlarınıza şantaj yapmayı içerir.

Telif Hakkı İhlali Dolandırıcılığı Nedir?

Kimlik avı yapanlar, özellikle doğrulanmış hesaplar olmak üzere işletme hesaplarını ele geçirirse IGdm aracılığıyla daha sinsi kimlik avı kampanyaları başlatabilirler.

Mavi Rozet Dolandırıcılığı Nedir?

Hiçbir şey o imrenilen mavi çeke sahip olmak kadar yasal hissettirmez. Kimlik avcıları da bundan yararlanır.

Bir Instagram kimlik avı dolandırıcılığı da, kullanıcılara sertifikalı bir rozet sunan bir e-posta göndermektir. Kullanıcılar “Hesabı Doğrula” düğmesine tıkladıklarında, kişisel bilgilerinin toplanacağı bir kimlik avı sayfasına götürülürler. Çoğu zaman, etkileyiciler ve “Insta-ünlü” kullanıcılar bu tür bir saldırı için hedeflenir.

900 milyondan fazla profesyonel tarafından kullanılan iş dünyası için ana platform olan Linkedin de kimlik avcılarının favori hedefidir.

İnsanlar Linkedin’e dijital bir güven raporuna göre diğer tüm sosyal ağ sitelerinden daha fazla güveniyor. Kullanıcıların işleri hakkında ayrıntılı bilgi yayınlama olasılığı daha yüksektir ve bu da onları mızraklı kimlik avı ve balina avı saldırıları için birincil hedef haline getirir.

Sahte İşe Alımcılar Linkedin Kullanıcılarını Nasıl Dolandırıyor?

En acımasız sosyal medya kimlik avı kampanyalarından biri Linkedin’de iş arayanları hedef alan bir saldırıdır. Siber suçlular işe alımcı gibi davranır ve Linkedin Mesajlaşma aracılığıyla sahte bir iş ilanı hakkında kullanıcılara ulaşır.

Kimlik avcıları, arka planınızın doldurmaya çalıştıkları rol için mükemmel olduğunu söyleyerek sizi cezbeder. Artan bir tazminat paketiyle bunu daha da karşı konulmaz hale getirirler.

Kimlik avının işle ilgili tüm ayrıntılara sahip olduğunu söylediği bir bağlantı görürsünüz. Alternatif olarak, indirmek için Microsoft Word veya Adobe PDF’de bir ek gönderebilirler.

Kulağa heyecan verici geliyor, özellikle de iş arayan biri için. Ancak bağlantılar sizi sahte bir açılış sayfasına götürür ve Word dosyasında kötü amaçlı yazılım başlatmak için Makrolar vardır. İkincisi verilerinizi çalabilir veya sisteminize bir arka kapı açabilir.

OLTANIN UCUNDAKİ BEN İSEM NELER YAPMALIYIM?

- Bazı akıllı sosyal medya kimlik avcıları tarafından kancalandıysanız, bazı hasar kontrollerini yapmanız gerekir. Bunu bir kimlik hırsızlığı vakası olarak ele alarak başlayın, çünkü harekete geçmezseniz buna yol açabilir.

- Bilgisayarınızı hemen kapatın.

- Farklı bir bilgisayar kullanarak parolalarınızı değiştirin.

- Hesabınıza bir dolandırıcılık uyarısı koyun.

- Banka veya kredi kartı bilgilerinizi verdiyseniz bankanızı arayın ve rapor verin.

- Hesaplarınızdan herhangi birine giriş yapamıyorsanız, hemen bir hesap ele geçirme bildiriminde bulunun.

- Arkadaşlarınıza haber verin, arkadaşlarınızın bu konu hakkında paylaşım yapmasını isteyin.

- Sosyal medya kimlik avı kurbanıysanız, başkalarına bildirin. Utanmanıza gerek yok! Sosyal medya çevrenizde farkındalık yaratarak size güvenen kişilerin güvenliğini sağlayacaksınız, bu da umarım başarılı hack’lerin miktarını azaltacaktır.

SOSYAL MEDYA SALDIRILARINDA BENİM ÜZERİME DÜŞEN GÖREV NEDİR? BU SALDIRILARDAN NASIL KORUNABİLİRİM ?

- MFA (Multi Factor Authentication) yani Çok Faktörlü Kimlik Doğrulama kullanmanız önerilir.

- Yakınınızın hesabının ele geçirildiğini düşündüğünüz zaman kişi ile kontak kurulup doğrulanmalıdır.

- Hesabı ele geçirilmiş ise sosyal medyada bunu yaymalısınız başka insanların buna düşmesine engel olmalısınız.

- %100 güvenmediğiniz linkleri açmamalısınız.

- Tanımadığınız kişilerle sosyal medyada arkadaşlık yapmamalısınız.

- Para kazanmak, ücretsiz hediyeler vaadi ile yollanan linklere tıklamamalısınız?

- Arkadaşlarınızın sizinle kurduğu diyalogdan başka bir diyalog ile karşılaştığınızda arkadaşınızı telefon ile veya yüz yüze sorup teyit etmelisiniz.

- Instagram, Twitter, Facebook, Linkedin gibi sosyal medya sitelerinin size kişisel olarak mesaj yollamayacağını bilmelisiniz.

- İlgi alanlarınızın sömürülmeye çalışıldığının, kullanıldığının farkına varabilmelisiniz.

- Linke tıklama isteklerini, gönderen kimseleri arayarak teyit etmelisiniz.

- Linke tıkladıysanız güvenlik duvarının uyarılarını dikkate alıyor, değerlendiriyor olmalısınız.

- Linke tıkladıysanız login ekranını doldurmadan önce URL’sini kontrol etmelisiniz.

- Linke tıkladıysanız ve bilgilerinizi girdiğinizde sayfaya giriş yapamayıp yeniden login ekranına yönlendiriliyorsanız, hesap bilgilerinin ele geçirildiğinin farkına varıp bunun bilgilendirmesinin yapılmasını sağlamalısınız.

BENİM HESABIM ÖNEMLİ DEĞİL, ÇALINSA NE OLACAK?

Siz hesabınızın önemsiz olduğunu düşünebilirsiniz ama sizin hesabınız üzerinden, sizi takip eden ve size güvenen kişilerin de bundan etkileneceğini, o kişilerin özel bilgilerinin olabileceğini ve bilgilerinin sizin umursamaz tavrınızdan kaynaklı olarak tehlikede olacağını düşünmelisiniz.

Siber Güvenlik, Dijital Dönüşüm, MSSP, Sızma Testi, KVKK, GDPR, ISO 27001, ISO 27701 ve DDO Bilgi ve İletişim Güvenliği Rehberi başlıklarıyla ilgili teklif almak için lütfen tıklayın.