Mitre ATT&CK Framework, siber dünyada saldırganların sisteme yapabileceği eylemleri gösteren teknik, taktik ve prosedürleri gösteren bir bilgi tabanıdır. 2013 yılından itibaren Mitre firması tarafından geliştirilmekte olan Mitre ATT&CK (Adversarial Tacticks, Techniques and Common Knowledge) saldırganların davranışlarını sistematik olarak kategorize etme ihtiyacından doğmuştur.

Söz konusu siber güvenlik olayını çözüme kavuşturmak için, saldırganların mevcut sistemdeki faaliyetlerinin sınıflandırılması gerekmektedir. Saldırganlar, mevcut güvenlik önlemleriyle tespit edilmemesi için saldırı yöntemlerini değiştireceklerdir. Siber vakanın çözüme kavuşturulmasında görev alan güvenlik ekiplerinin de olaya yaklaşımlarını geliştirmeleri gerekecektir.

Saldırganın, hedefi doğrultusunda alabileceği aksiyonlara karşı risklerin belirlenmesi, gerekli iyileştirme ve planlamaların yapılması, alınan güvenlik önlemlerinin doğruluğunu kontrol etmek için kullanılmaktadır.

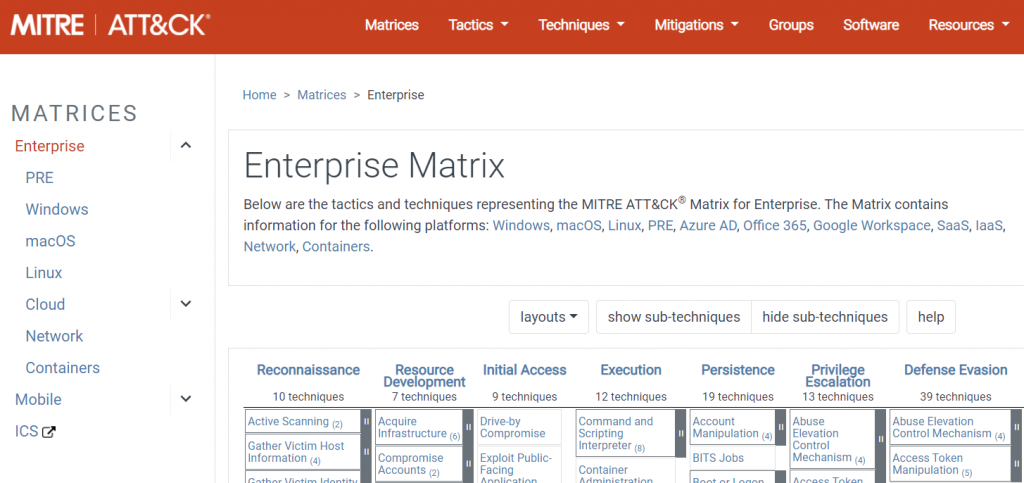

MITRE ATT&CK, birkaç farklı matristen oluşmaktadır.

- Enterprise ATT&CK: Windows, Linux veya MacOS sistemlerine uygulanan teknik ve taktiklerden oluşur.

- Mobile ATT&CK: Mobil cihazlara uygulanan taktikleri ve teknikleri içerir.

- Pre-ATT&CK: Saldırganların sisteme girmeden önceki çalışmalarını içeren taktik ve teknikleri içerir.

Aşağıdaki görselde bulunan matris, Enterprise ATT&C’a ait teknik ve taktiklerin bulunmaktadır. Aynı zamanda Windows, MacOS, Linux, PRE, Azure AD, Office 365, GoWorkspare SaaS, IaaS, Network, Containers’a ait bilgiler içermektedir.

Tüm Enterprise Mitre ATT&CK matrisine buradan erişebilirsiniz.

Enterprise ATT&CK

Teknikler aşağıdaki gibidir;

- Reconnaissance

- Resource Development

- Initial Access

- Execution

- Persistence

- Privilege Escalation

- Defense Evasion

- Credential Access

- Discovery

- Lateral Movement

- Collection

- Command and Control

- Exfiltration

- Impact

- Reconnaissance (Keşif)

Saldırgan, sistemde alacağı aksiyonlarda kullanabileceği tüm bilgileri toplamaya çalıştığı evredir. Bu evrede hedefleri doğrultusunda sistem hakkında aktif ve pasif bilgi toplayacaktır.Pasif Bilgi Toplama; Hedef sisteme doğrudan erişim sağlanmadan internet üzerindeki servislerden veya bilgi almak için web sitelerini kullanarak hedef sistem hakkında bilgi toplama yöntemidir.Aktif Bilgi Toplama; Hedef sisteme doğrudan erişim ya da tarama ile yapılan bilgi toplama tekniğidir. Sistem ile etkileşime geçildiğinden izin alınmadan yapılan bir bilgi toplama girişimi, Türk Ceza Kanunu 243. maddesi uyarınca bilişim suçu olarak kabul edilmektedir. Aktif bilgi toplanan sistem bilgilerine; bilişim sisteminin altyapı ve personel bilgileri gibi hassas verilerini içerebilmektedir.

- Resource Development (Kaynak geliştirme)

Kaynak Geliştirme, saldırganların hedeflerini destekleyici konumda kullanabileceği kaynakları oluşturmasını sağlayan tekniklerden oluştuğu evredir. Bu kaynaklar saldırganın sistemdeki kontrolünü desteklemek için gerekli altyapının desteklenmesi, sunucu ve ağ hizmetleri, hesap işlemleri de dahildir. - Initial Access (İlk Erişim)

Bir ağ veya sistemde ilk erişimi elde etmek için çeşitli giriş vektörlerini kullanan tekniklerden oluşur. Bu evrede saldırgan, hedefli kimlik avı ve halka açık web sunucuları gibi çeşitli sistemlerin zafiyetlerden yararlanarak erişim sağlar. - Execution (Yürütme)

Saldırganın, lokal veya uzak bir sistemde kodun çalıştırılmasına neden olan tekniklerden oluşur. Kötü amaçlı kod çalıştıran teknikler, bir ağı keşfetmek veya veri sızıntısı gibi daha geniş hedeflere ulaşmak için genellikle diğer tüm taktiklerden gelen tekniklerle eşleştirilir. - Persistence (Kalıcılık)

Saldırganın, eriştiği sisteme olan erişiminin sona ermemesi ve sistemde olan ilerleyişini devam ettirebilmesi için kullandığı çeşitli tekniklerin uygulandığı evredir. Örneğin sisteme bulaştırdığı zararlı bir yazılım ile makinenin her başlangıcında sistemde saldırganın da yetki sahibi olmasını sağlayabilir, kimlik bilgilerini değiştirebilir ve mevcut erişimi engelleyici faaliyetlerde bulunabilmektedir. - Privilege Escalation (Ayrıcalık Arttırma)

Saldırganın eriştiği sistemde mevcut yetkisini yükseltmeyi amaçlayan teknikleri içerir. Bulunduğu sistemde almayı hedeflediği aksiyonlar için bazı yetki ve izinlere ihtiyaç duyacaktır. Bu noktada; sistem zayıflıklarından, yanlış yapılandırmalardan ve güvenlik açıklarından yararlanacaktır. - Defense Evasion (Savunmadan Kaçınma)

Saldırganın, sistem için alınan güvenlik önlemlerini atlatmasını sağlayan teknikleri içerir. Bu evrede savunmadan kaçınması için kullanılan teknikler arasında; güvenlik yazılımının kaldırılması/devre dışı bırakılması veya veri ve komut dosyalarının gizlenmesi/şifrelenmesi yer almaktadır. SYSTEM/root yetkisi

Local admin yetkisi

Yönetici erişimine sahip gibi görünen kullanıcı hesabı

Belirli bir sisteme erişimi olan veya işlevi yerine getiren kullanıcı hesapları, yükseltilmiş yetki örneklerinden bazılarıdır. - Credential Access (Kimlik Bilgileri Erişimi)

Saldırganın hesap kulanıcı adı ve parola bilgisi gibi gizli olan erişim bilgilerini çalma tekniklerinin kullanıldığı evredir. Saldırgan bilgileri elde edilmeye çalışırken keylogging, Brute Force saldırısı, parola yöneticisi alanlarına gerçekleştireceği ataklar ile kimlik bilgisi dökümü elde etmeyi hedefler. Aynı zamanda MFA pasifleştirme, web sitesi cookie bilgilerini çalma ve ağ koklama yöntemlerini de hedefi doğrultusunda kullanması mümkündür. - Discovery (Keşif)

Saldırganın, hedeflemiş olduğu sistem ve ağ hakkında bilgi edinmesi için kullanacağı tekniklerden oluşan evredir. Saldırganın sistemde bulunan mevcut hesaplara, güvenlik yazılımlarına ve sistem bilgilerine ait incelemede ve keşifte bulunduğu evredir. - Lateral Movement (Yanal Hareket)

Saldırganın hedefleri doğrultusunda ağda ilerlemesini sağlayan teknikleri içerir. Yanal Hareketi gerçekleştirmek için saldırganın kendi uzaktan erişim araçlarını kurması, daha gizli olabilecek yerel ağ ve işletim sistemi araçlarıyla meşru kimlik bilgilerini kullanması mümkündür. SSH ve RDP protokollerinin ele geçirilmesi, Windows uzaktan yönetimi, uzak hizmet oturumu ele geçirilmesi mümkündür. - Collection (Toplama)

Saldırganın hedef sistemde belirlemiş olduğu kritik bilgileri elde etmesi ve bu bilgileri topladığı evredir. Elde edilen kaynakları arasında çeşitli sürücü türleri, tarayıcılar, ses, video ve e-posta bilgileri bulunmaktadır. Yaygın toplama yöntemleri arasında ekran görüntüsünü ve klavye girişlerini alma da yer almaktadır. Bu bilgileri; Winzip, 7Zip ve WinRAR gibi çeşitli yazılımlarla, elde ettiği dosyaları sıkıştırarak dosyanın taşınabilirliğini kolaylaştırmaktadır. Ayrıca saldırganın, lokal sistemlerden ve Sharepoint gibi paylaşım noktalarından da bilgileri elde etmesi mümkündür. - Command and Control (Komut ve Kontrol)

Saldırganın, ele geçirdiği ağdaki diğer sistemlerle iletişim kurmak için kullanacağı tekniklerden oluştuğu evredir. Saldırgan, bulunduğu ağ içerisindeyken fark edilmemek için mevcut trafiği taklit eder. Saldırganlar, oluşturdukları trafiğin içeriğini tespit edilmesini daha zor hale getirmek için ASCII, Unicode, Base64, MIME gibi sistemlerle verileri kodlaması, veri aktarımında kullanılacak birincil kanallara ek olarak yan kanalları kullanması, çeşitli protokollerle komuta ve kontrolü sağlaması mümkündür. - Exfiltration (Sızma)

Saldırganın, sistemlerden elde ettiği verileri çalmak için kullanacağı tekniklerden oluşur. Bu amaçla saldırgan, tespit edilmeyi önlemek adına verileri paketler, sıkıştırır veya şifreler. - Impact (Etki)

Saldırganların operasyonel süreçleri manipüle ederek kullanılabilirliği bozmak veya bütünlüğü tehlikeye atmak için kullandığı tekniklerden oluşan evredir. Saldırganlar tarafından; verileri yok etmek, bozmak, verilere erişilebilirliği engellemek gibi hedeflere ulaşmak amacıyla kullanılmaktadır.

Kaynakça

KVKK, ISO 27001, Bilgi ve İletişim Güvenliği Rehberi, ISO 27701, Bilgi Güvenliği, Siber Güvenlik ve Bilgi Teknolojileri konularında destek ve teklif almak için lütfen