Yapılan son araştırmalar sonucunda, saldırganlar tarafından maliyeti düşük ekipman kullanarak hizmet reddi (DoS) ve ortadaki adam (MitM) saldırılarını başlatmak için kullanılabilecek modern hücresel ağları destekleyen temel bir mekanizma olan hand-over üzerinde güvenlik açığı olduğu ortaya çıktı.

Sorun, 2G’den (GSM) beri tüm nesilleri etkiliyor ve şu ana kadar çözülememiştir.

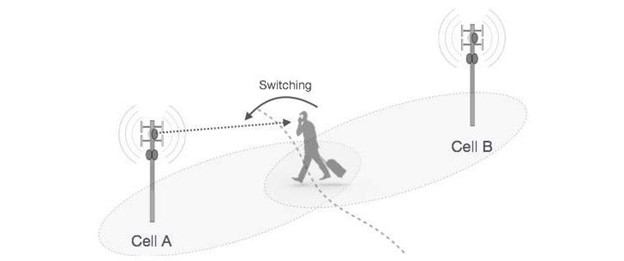

Hand-Over olarak da bilinen aktarma, telekomünikasyonda bir telefon görüşmesinin veya bir veri oturumunun iletim sırasında bağlantıyı kaybetmeden bir hücre yayınından (diğer adıyla baz istasyonu) başka bir hücre kulesine aktarıldığı bir süreçtir. Bu yöntem, özellikle kullanıcının hareket halinde olduğu senaryolarda, hücresel iletişim kurmak için çok önemlidir.

Rutin şu şekilde çalışır:

Kullanıcı ekipmanı (UE), bir aktarmanın gerekli olup olmadığını belirlemek için ağa sinyal gücü ölçümleri gönderir ve eğer öyleyse, daha uygun bir hedef istasyon keşfedildiğinde geçişi kolaylaştırır.

Aslında tamda bu kısımda güvenlik testi nasıl olabilir, sorusuna cevap bulabiliriz.

Bu sinyal okumaları kripto grafik olarak korunurken, bu raporların içeriği ağ tarafından doğrulanmaz, bu da bir saldırganın cihazı saldırgan tarafından kontrolü olan bir hücre yayınına bağlanmasına izin verir. Saldırının püf noktası, kaynak baz istasyonunun ölçüm raporundaki yanlış değerleri idare edememesi ve tespit edilmeden kötü niyetli bir hand-over olasılığını artırmasında yatmaktadır.

Özetle, sahte baz istasyonu oluşturarak güvenlik testlerimizden bir tanesini gerçekleştirebiliriz.

Yukarıda belirtilen şifreli ölçüm raporlarına ve sinyal gücü eşiklerine dayanan hand-over prosedürlerini savunmasız hale getirerek, pentest yapan kişinin MitM atağı yapmasını etkili bir şekilde sağlar.

Dolayısı ile bu atak sayesinde cihaz ve ağ arasında iletilen mesajları dinleyebilir, içeriğini değiştirip ve kurban kullanıcıya iletilebilir.

Donanım ve Araçların Kurulumu

Donanım:

Aşağıdaki donanımlardan herhangi biri pratik amaçlar için kullanılabilir.

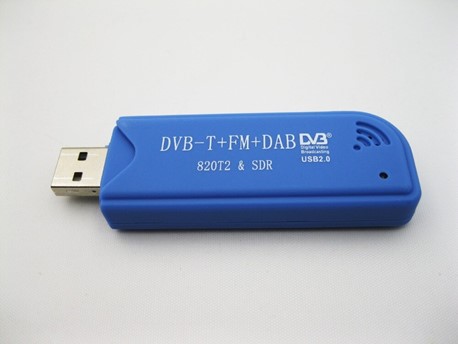

- RTL-SDR

- Hackrf

- USRP

Yazılım:

Pratik amaçlar için aşağıdaki yazılım araçları gereklidir.

- GR-GSM – GSM tarafından iletilen bilgileri almak için kullanılan bir python modülü.

- Wireshark – Kablosuz trafiği yakalama.

- IMSI-Catcher – Bu program cep telefonlarının IMSI numarasını, ülkesini, markasını ve operatörünü gösterir.

- GQRX – Yazılım tanımlı radyo alıcısı.

- RTL-SDR Araçları – RTL SDR dongle bilgilerini alın.

- Kalibrate – Sinyal gücünü belirleyin.

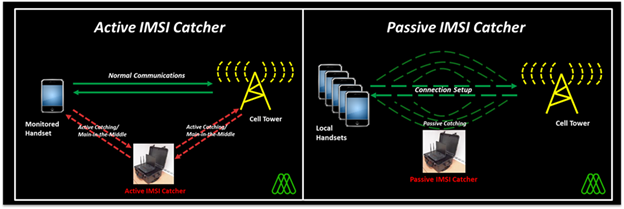

Atak yüzeyimizi anladığımıza göre, bu atağı gerçekleştirebilmek için öncelikle çekim gücüne bağlı olarak kapsadığı alan içerisindeki telefonları bulmak ve izlemek için fake baz istasyonu oluşturmamızı sağlayacak IMSI Catcher kullanmamız gerekecektir.

IMSI catcher çalışma mantığı aşağıdaki gibidir.

Bu cihaz örneğin; HackRF olabilir ya da SDR Dongle kullanabilirsiniz.

Güvenlik Test Adımları

a) GSM Trafiğini Yakalama

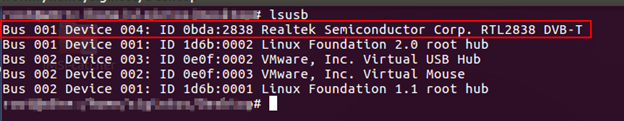

Bu adım için RTL-SDR dongle kullanıldı. Araç yükleme işlemi tamamlandıktan sonra, RTL-SDR USB donanım kilidini sisteminize takın.

Terminali açın ve dongle’ın başarıyla takıldığını kontrol etmek için aşağıdaki komutu çalıştırın.

b) GSM Baz İstasyonlarını Arama

“Kalibrate” veya “grgsm_scanner” araçlarını kullanarak yakındaki baz istasyonları keşfedebilirsiniz.

![]()

Yukarıdaki araçla yaptığımız aramanın çıktısında, yakınımızdaki baz istasyonlarına ait ”merkez frekansı, kanal, ARFCN değeri, LAC, MCC, MNC değeri vb.” gibi bazı parametre bilgilerini elde edebildik.

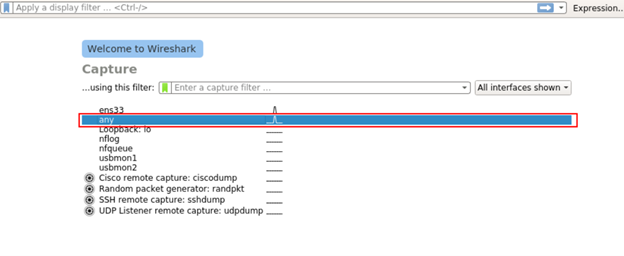

c) Baz İstasyonunu Sniff Etmek

Bunun için “grgsm_livemon” adlı program kullanılması gereklidir. Paketleri yakalamak için “grgsm_livemon” aracını çalıştırmadan önce “Wireshark”ı çalıştırın. Tüm verileri yakalamak için ‘any’ arayüzünü seçin.

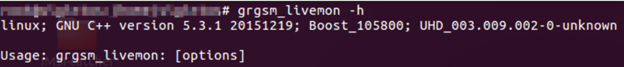

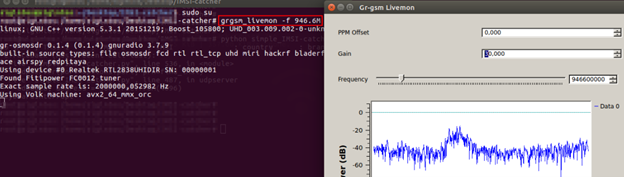

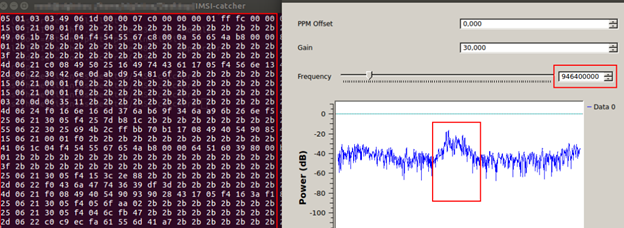

Frekans sniff edilmeye başladığında, aşağıdaki ekran görüntüsünde gösterildiği gibi bir açılır pencere belirir.

Frekansı yakalamak için frekans düğmesinin hareket ettirilmesi gerekir. Veri yakalama başladığında aşağıdaki ekran görüntüsü gibi görünecektir.

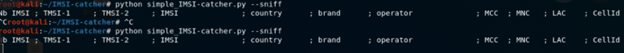

Şimdi bir “IMSI Catcher” aracı yardımıyla IMSI detaylarını yakalamamız gerekiyor.

![]()

IMSI’yi ve TMSI, Ülke, Marka, Operatör, MCC, MNC, LAC, Cell-ID vb. gibi diğer ayrıntıları yakalamak için “IMSI Catcher” aracını çalıştırın.

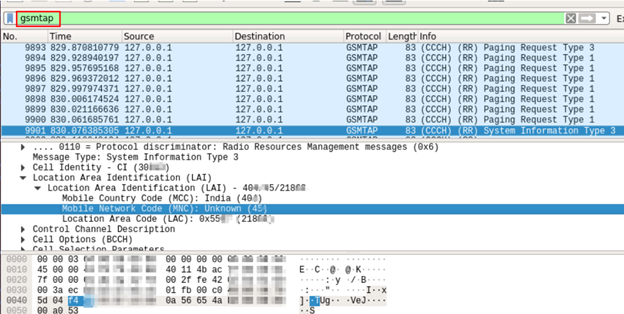

Wireshark’ta baz istasyonunun MNC, MCC, LAI ve diğer bilgilerinin yakalanan verileri görülebilir.

IMSI Catcher’dan Nasıl Korunulur ve Nasıl Tespit Edilir?

Bulunduğunuz yerde IMSI Catcher’ı bulmanıza yardımcı olan farklı uygulamalar mevcuttur. Cep telefonunuza kurduğunuzda, IMSI Catcher’ı otomatik olarak algılayacaktır. Uygulamalar, farklı ülkelerdeki tüm mobil operatörlerin baz istasyonlarının bir veri tabanını içerir ve bu listeyi düzenli olarak günceller.

Her baz istasyonu tespit edildiğinde, var olup olmadığını görmek için listeyi kontrol eder. Varsa, meşrudur ve tehlikesi yoktur. Ancak, kule listede yoksa şüpheli bir şeyler oluyor ve bunun bir IMSI Catcher olma olasılığı yüksek demektir.

Bu durumda yapabileceğiniz en iyi şey, güvenli bir yere ulaştığınızda telefonunuzu kapatıp tekrar açmaktır.

Aşağıda IMSI Catcher Detektör Uygulamalarından Bazıları Verilmiştir:

- Osmocom

- Android IMSI-Catcher Detector

- SnoopSnitch

- Cell Spy Catcher

- GSM Spy Finder

Sonuç:

Siber güvenlik mimarilerinin ve siber güvenlik katmanlarının, birden fazla siber güvenlik mühendisi ile inşa edilmelidir. Aynı zamanda birden fazla pentester’la farklı bakış açısı getirilebilecek siber güvenlik firmaları tarafından testlerinin kapsamlarının geniş tutulması koşuluyla yaptırılması gerektiğini düşünmekteyiz.

Sorumluluk Reddi Beyanı

Değerli ziyaretçimiz,

Bu blog yazımız bilgi amaçlı olup, saldırılara karşı farkındalığı arttırabilmek ve bu doğrultuda tedbirler alınabilmesi amacı ile hazırlanmıştır. Bu yazıda geçen bilgilerin amacı dışında kullanılmasının hukuki olmadığını hatırlatırız. Anlatılanlardan kaynaklanabilecek doğrudan ya da dolaylı zarar ve kayıplardan CyberArts firmasının sorumlu tutulamayacağını beyan ederiz.

Siber Güvenlik, Dijital Dönüşüm, MSSP, Sızma Testi, KVKK, GDPR, ISO 27001, ISO 27701 ve DDO Bilgi ve İletişim Güvenliği Rehberi başlıklarıyla ilgili teklif almak için lütfen tıklayın.