Günümüz teknoloji dünyasında, kablosuz ağlar hayatımızın her anında karşımıza çıkmaktadır. Kablolu ağların aksine daha düşük maliyet ve yüksek erişilebilirlik gibi avantajları bulunmaktadır. Tabi iş güvenlik konusuna gelince siber saldırganlar geri durmaz. Siber saldırganlar kablosuz ağ üzerinde Evil Twin Attack olarak adlandırılan bir saldırı gerçekleştirmektedirler. Bu yazımızda Evil Twin Attack nedir ve nasıl gerçekleştirilir özetlemeye çalışıyoruz.

Evil Twin Attack (Şeytani İkiz Saldırısı) Nedir ?

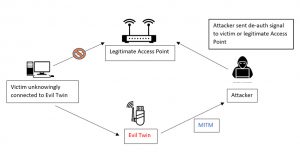

Evil Twin saldırısı temel olarak bir MITM (Man in the Middle- ortadaki adam) saldırısıdır yani saldırgan hedeflemiş olduğu kişi ile modem arasına girmektedir. Saldırgan bu saldırıyı gerçekleştirmek için kendini interneti yayan modem gibi gösterir ve gerçek modeme Deauth Saldırısı (kullanıcının ağ bağlantısını kesme saldırısıdır) uygular. Gerçek modem Deauth saldırısından dolayı internet hizmetini yayamayacak duruma düştüğünde saldırganın devreye girer.

Evil Twin Saldırısı Nasıl Gerçekleştirilir ?

Siber saldırganların bir evil twin saldırısı gerçekleştirmek için farklı motivasyonları ve hedefleri olabilmektedir. Saldırgan kurbanın kimlik numarası, telefon numarası gibi özel verileri elde etmek için saldırabilir veya kurbanın ağ trafiğini ele geçirmek ve bu trafikten hassas verileri elde etmek için de bu saldırı yöntemini kullanabilir.

Evil Twin saldırısı ile kritik bilgilerin ele geçirilme senaryoları

Senaryo 1: Restoran WiFi Ağları Üzerinden Kişisel Bilgi Elde Etme

Bir restoranda internete bağlanmak istenildiği zaman çeşitli bilgiler isteyen bir giriş sayfası çoğu zaman karşımıza çıkmaktadır. Bu portal’ın genel bir ismi vardır ve buna Captive Portal denir. Captive Portal kullanmanın nedeni internet kullanımını daha güvenli bir hale getirebilmek amacıyla ek bir doğrulama faktörü eklemektir. Saldırganlar ise Sahte Captive Portal oluşturarak telefon numarası, T.C. kimlik numarası, anne kızlık soyadı gibi kritik verileri talep ederek bize ait olan kişisel verilerimizi elde edebilmektedir. Genel anlamda saldırganların izlemiş olduğu yöntemler;

⦁ Bir restoranda, restoranın adını kullanarak ücretsiz bir WiFi ağı sunucusu oluşturur.

⦁ Restorana gelen kurban ağa bağlanmak ister, saldırganın yayınlamış olduğu ağa bağlantı isteği yollar.

⦁ Hedefin karşısına bir Captive Portal ekranı çıkar. Bu portal saldırganın istediği bilgiyi sorabilir. (Telefon numarası T.C. kimlik numarası …)

⦁ Hedef istenilen bilgileri girer ve bağlantı isteğini yollar bağlantı isteğini yolladığı anda saldırganın eline istediği bilgiler ulaşır.

Senaryo 2: Ev veya İş Yeri WiFi Ağlarının Parolasını Elde Etme

Saldırgan, ev veya iş yerinde WiFi ağının şifresini elde etmeye çalışabilir. Böylelikle elde edilen WiFi ağı parolası ile ağa giriş yapıp daha farklı ve özel ağ içi saldırıları gerçekleştirebilir. Genel anlamda bir saldırganın izlemiş olduğu adımlar;

⦁ Kablosuz ağın şifresini kaba kuvvet (Brute Force) saldırısı ile elde edememiştir bundan dolayı Evil Twin yönetimini uygulamak istemiştir.

⦁ WiFi ağı ile aynı isimde, daha güçlü sinyal veren sahte bir şifresiz kablosuz ağ oluşturur.

⦁ Saldırgan ağa Deauth saldırısı uygular. Böylece kurban modeme erişim sağlayamaz bir kopma olur. Kurban bu kopma sonunda ayarlar kısmından WiFi kısmına gider bu kısımda saldırganın aynı isimli WiFi ağını görür. Kurban bunu fark edemez ve doğal olarak doğru olduğunu düşündüğü ağa bağlanmaya çalışır.

⦁ Ağa bağlanırken kurbana ağ parolası sorulur. Kurban eğer bilinçsiz bir kullanıcı ise parolayı yazıp bağlanmak ister.

⦁ Bu saldırı sonucunda saldırgan kişi modemin parolasını elde etmiş olur.

Farkındalık İpucu : Eğer kablosuz bir ağa ilk bağlanırken bir kez şifresini girdi iseniz ve sonrasında özellikle “bu ağı unut” demedi iseniz size sistem aynı şifreyi tekrar girmenizi talep etmez.

Kaynak:

Siber Güvenlik, Dijital Dönüşüm, MSSP, Sızma Testi, KVKK, GDPR, ISO 27001, ISO 27701 ve DDO Bilgi ve İletişim Güvenliği Rehberi başlıklarıyla ilgili teklif almak için lütfen tıklayın.