6 Ekim 2021 tarihinde yaşanan hack olayı, 2014 yılında Amazon tarafından satın alınan sonrasında Amazon’dan Curse LLC tarafından satın alınan Twitch’e açık ara en büyük darbe oldu. Bu olayı incelediğimizde hactivist bir yapısı olduğunu görmekteyiz. Onlarca güvenlik teknolojilerinin kullanılması, güvenlik mimarilerinin özenle hazırlanmasına karşın günün sonunda tehdit aktörleri sızabilecekleri bir uç nokta bulabilmektedirler.

Bunun ana nedeni doğal seleksiyondur. Teknolojiler ne kadar gelişirse gelişsin bu teknolojilerden sıyrılmak için tehdit aktörleri de kendilerini geliştirmeye devam edecekler ve kendilerine her zaman bir uç nokta yaratmaya çalışacaklardır.

Gelen ilk verilere göre sızıntının kaynağı; Twitch yazılım ekiplerinin git repolarını daha kolay kullanabilmek için tasarladıkları git sunucusu üzerinden sızıntının gerçekleştiği bilgisidir.

Sızıntı içeriğinde Twitch uygulamasının tüm kaynak kodu, bazı kullanıcıların support adresine oluşturduğu çağrılar ve kullanıcı ödeme bilgileri yer almaktadır.

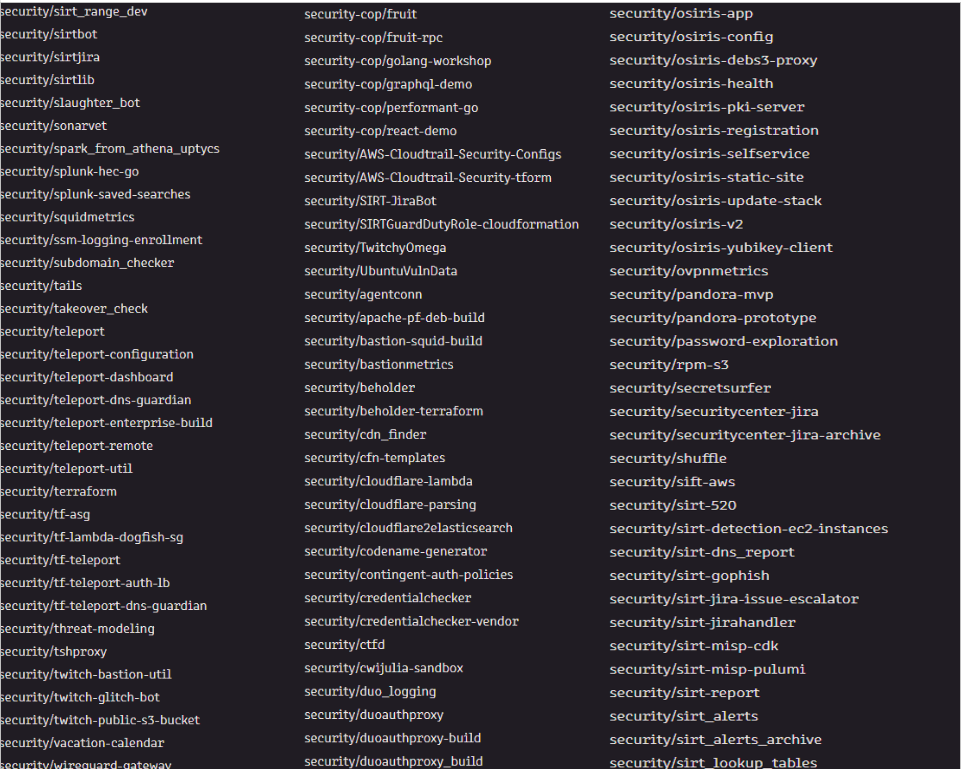

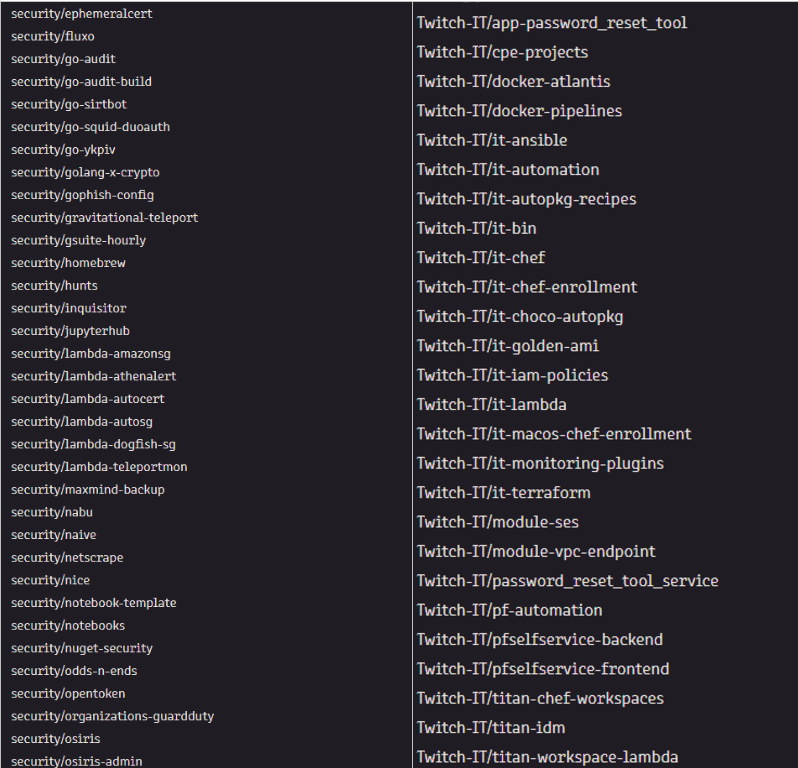

Twitch tarafında kullanılan siber güvenlik ve IT teknolojilerinin listesini aşağıda göstermekteyiz.

Peki Çıkarılması Gereken Dersler Neler?

-

Bana bir şey olmaz deme, Amazon ve Curse LLC kadar büyükte olsan başına bir şey gelebilir.

-

Siber güvenlik olgusuna tek yönlü bakmak yerine bütüncül bir açıyla bakmak gerekir.

-

Sızıntılara sebep olan tehdit aktörleri bir gün içinde sistemleri ele geçirmezler. Üzerinde çalışırlar, doğru zamanı beklerler, uç noktadan girerler ve bu girdiklerinde birtakım izler bırakırlar. Dolayısı ile sık ve düzenli periyotlar halinde uç noktalarda var olan zafiyetlerin tespiti için pentestlerin yapılması gereklidir. Aynı zamanda adli analiz süreçleri işlemelidir. Fakat kurumlar olay sonrası uç noktalardan delil toplasa da iş işten geçmiş olabilmektedir. Bunun yerine adli analiz kapsamında kullanılan tüm uç noktalardan, daha olaylar yaşanmadan sık ve düzenli periyotlar halinde deliller toplanmalıdır.

KVKK, ISO 27001, Bilgi ve İletişim Güvenliği Rehberi, ISO 27701, Bilgi Güvenliği, Siber Güvenlik ve Bilgi Teknolojileri konularında destek ve teklif almak için lütfen