Microsoft Exchange’in autodiscover protokolü uygulanmasında yamasız bir tasarım hatası, dünya çapında Windows etki alanları için yaklaşık 100.000 oturum açma adı ve parolasının sızmasına neden oldu.

Guardicore’dan Amit Serper teknik raporunda; Autodiscover ciddi bir güvenlik sorunudur, çünkü bir saldırgan bu tür etki alanlarını kontrol edebiliyorsa veya aynı ağdaki trafiği ‘koklama’ yeteneğine sahipse, HTTP temel kimlik doğrulaması alan kimlik bilgilerini yakalayabilir.

Ayrıca saldırgan kişinin büyük ölçekte DNS zehirleme yetenekleri varsa, bu Otomatik Keşfet TLD’lerine [üst düzey etki alanları] dayalı büyük ölçekli bir DNS zehirlenmesi kampanyası oluştururken sızdırılan parolalar ve kullanıcı bilgileri sayesinde sistematik olarak DNS saldırılarında kullanabilir.

Autodiscover Nedir?

Autodiscover, kullanıcıların e-posta istemcilerini kurmak ve önceden tanımlanmış diğer ayarları almak için, yalnızca bir e-posta adresi ve parola kombinasyonunun kullanılmasına izin vererek, kullanıcıların Microsoft Outlook gibi uygulamaları minimum kullanıcı girişiyle yapılandırmasına olanak tanır.

Zayıflık Tam Olarak Nereden Kaynaklı?

Guardicore tarafından keşfedilen zayıflık, Autodiscover etki alanlarına yönelik web isteklerinin kullanıcının etki alanının dışına çıkması ve aynı üst düzey etki alanında sızdırılmasına neden olan POX (“düz eski XML”) XML protokolüne dayalı belirli Autodiscover uygulamasında bulunan zayıflıktan olduğunu belirtti.

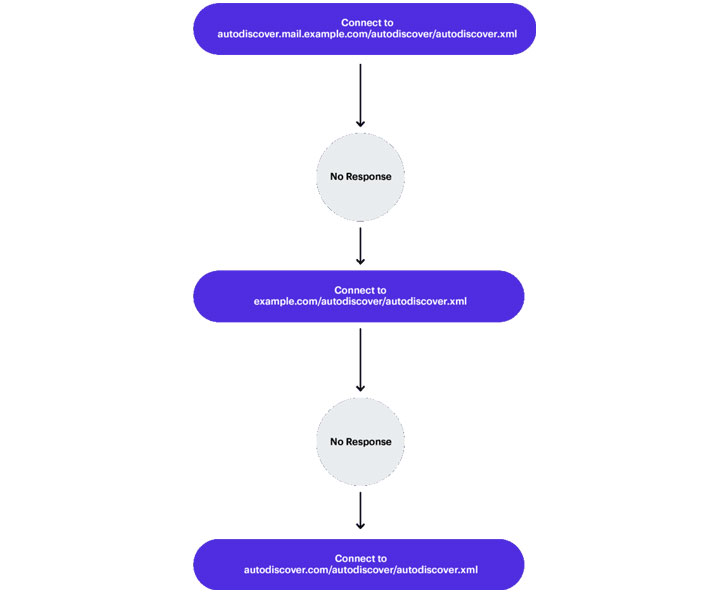

Bir kullanıcının, e-posta adresi “[email protected]” olduğu varsayalım.

Bu örnekte e-posta istemcisi, aşağıdaki e-posta etki alanı, bir alt etki alanı ve yol dizesi, başarısız olan bir ” back-off” algoritmasını başlatır.

- https://Autodiscover.example.com/Autodiscover/Autodiscover.xml

- https://Autodiscover.example.com/Autodiscover/Autodiscover.xml

- https://example.com/Autodiscover/Autodiscover.xml

- https://example.com/Autodiscover/Autodiscover.xml

“back-off’ mekanizması, bu sızıntının ana özelliğidir. Çünkü, her zaman etki alanının Autodiscover bölümünü çözmeye çalışıyor ve her zaman başarısız sonuçlanıyor. Yani, bir sonraki Autodiscover URL’si oluşturma girişiminin sonucu şöyle olacaktır;

‘https://Autodiscover.com/Autodiscover/Autodiscover.xml.’ Bu, Autodiscover.com’un sahibi olan kişinin orijinal alana ulaşamayan tüm istekleri alacağı anlamına gelir.

Bunun sonucunda daha kötü oluşan senaryo ise, araştırmacılar istemciye OAuth veya NTLM gibi güvenli yöntemler yerine daha zayıf bir kimlik doğrulama şemasına (yani, HTTP Temel kimlik doğrulama) bir request’i içeren ve e-postayı isteyen bir “ol switcheroo” saldırısı geliştirdiler.

Bu saldırı türünün etki alanı, kimlik bilgilerini açık metin olarak gönderip, kimlik bilgilerini almaya dayanır.

Sonuç

Autodiscover’den kaynaklı sızıntıları azaltmak için, Exchange kullanıcılarının temel kimlik doğrulama desteğini devre dışı bırakmaları ve olası tüm Autodiscover.TLD etki alanlarının bir listesini yerel bir ana bilgisayar dosyasına veya güvenlik duvarı yapılandırmasına eklemeleri önerilir.

Saldırganlar çoğu zaman ister teknik ister sosyal mühendislik yoluyla olsun, çeşitli teknikler uygulayarak kullanıcıların kimlik bilgilerini kendilerine göndermelerini sağlamaya çalışacaklardır. Ancak bu olay bize, BT departmanının e-posta istemcisi yapılandırması ile ilgili operasyonlarını düzene sokmayı hedefleyen bir protokolle;

Parolaların, BT veya güvenlik departmanından hiç kimsenin haberi olmadan, kuruluşun dışına sızdırılabileceğini gösteriyor. Doğru segmentasyonun ve Sıfır Güvenin önemini bu olayda anlamış oluyoruz.

Bu yazı bilgi amaçlı olup, Exchange saldırılarına karşı farkındalığı arttırabilmek ve bu doğrultuda tedbirler alınabilmesi için hazırlanmıştır.

[vc_row][vc_column][vc_cta h2=”” add_button=”bottom” btn_title=”TIKLAYIN” btn_style=”flat” btn_shape=”square” btn_color=”danger” css_animation=”fadeInLeft” btn_link=”url:https%3A%2F%2Fcyberartspro.com%2Fteklif-isteme-formu%2F||target:%20_blank|”]KVKK, ISO 27001, Bilgi ve İletişim Güvenliği Rehberi, ISO 27701, Bilgi Güvenliği, Siber Güvenlik ve Bilgi Teknolojileri konularında destek ve teklif almak için lütfen[/vc_cta][/vc_column][/vc_row]