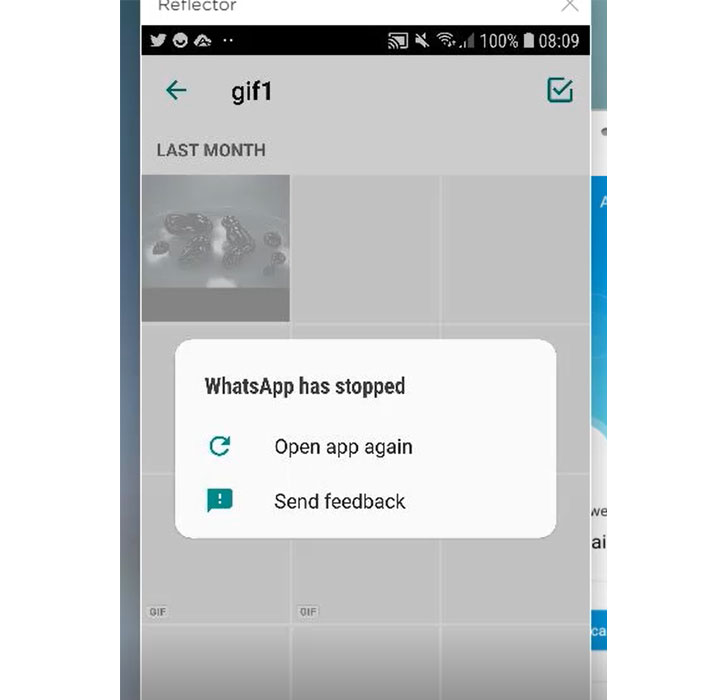

Sorunu, 10 Kasım 2020’de Facebook’a ait platforma açıklayan siber güvenlik firması Check Point Research, kötü amaçlı GIF dosyalarındaki çeşitli filtreler arasında geçiş yaparak WhatsApp’ı çökertebildiğini söylemişti.

Sorun, özellikle kaynak içinden görüntüyü alan kullanıcı tarafından seçilen filtreyi uygulayan ve sonucu hedef arabelleğe kopyalayan görüntü filtrelerini işleyen bir “applyFilterIntoBuffer()” işlevinden kaynaklanıyordu. Araştırmacılar, “libwhatsapp.so” kitaplığını tersine mühendislik yaparak, savunmasız işlevin hem kaynak hem de filtrelenmiş görüntülerin aynı boyutlara ve aynı RGBA renk formatına sahip olduğu varsayımına dayandığını buldular.

Her RGBA pikselinin 4 bayt olarak depolandığı göz önüne alındığında, fonksiyon tahsis edilen kaynağın 4 katını okumaya ve kopyalamaya çalıştığından, piksel başına yalnızca 1 bayta sahip kötü amaçlı bir görüntü, sınır dışı bir bellek erişimi elde etmek için kullanılabilir.

WhatsApp, “kullanıcıların bu hatadan şu an için etkilendiklerine dair bir bulgu olmadığını” söyledi. WhatsApp 2.21.1.13 sürümünden bu yana şirket, hem kaynak hem de filtre görüntülerinin RGBA biçiminde olmasını ve yetkisiz okumaları önlemek için görüntünün piksel başına 4 bayt olmasını sağlayan kaynak görüntü ve filtre görüntüsüne iki yeni kontrol ekledi.

[vc_row][vc_column][vc_cta h2=”” add_button=”bottom” btn_title=”TIKLAYIN” btn_style=”flat” btn_shape=”square” btn_color=”danger” css_animation=”fadeInLeft” btn_link=”url:https%3A%2F%2Fcyberartspro.com%2Fteklif-isteme-formu%2F||target:%20_blank|”]KVKK, ISO 27001, Bilgi ve İletişim Güvenliği Rehberi, ISO 27701, Bilgi Güvenliği, Siber Güvenlik ve Bilgi Teknolojileri konularında destek ve teklif almak için lütfen[/vc_cta][/vc_column][/vc_row]