Microsoft salı günü, Office belgelerinden yararlanarak Windows sistemlerini ele geçirmek için kullanılan Internet Explorer’ı etkileyen, aktif olarak yararlanılabilen bir zero-day konusunda uyardı.

CVE-2021-40444 (CVSS puanı: 8.8) olarak numaralandırılan bu zafiyet, uzaktan kod yürütme ile şu anda Microsoft’un Office dosyaları için tercih ettiği bir tarayıcı motoru olan Internet Explorer ve Office dosyalarında web içeriğini uygulama içinde oluşturmak için kullanılan MSHTML’den (diğer adıyla Trident) kaynaklanmaktadır. Zafiyetin etkilediği uygulamalar, Word, Excel ve PowerPoint belgeleri olarak belirtilmiştir.

“Saldırgan, tarayıcı çalıştırma motorunu barındıran bir Microsoft Office belgesi tarafından kullanılmak üzere kötü amaçlı bir ActiveX denetimi oluşturabilir. Saldırgan daha sonra kullanıcıya kötü amaçlı belgeyi sosyal mühendislik yaparak açmaya ikna etmesi gerekir.

Araştırmanın tamamlanmasının ardından bu zero-day için Microsoft’un beklenen yaması her Ay’ın salı günleri yayın döngüsün bir parçası olarak bir güvenlik güncelleştirmesi yayınlaması ya da “müşteri ihtiyaçlarına bağlı olarak” bir bant dışı yama yayınlaması bekleniyor.

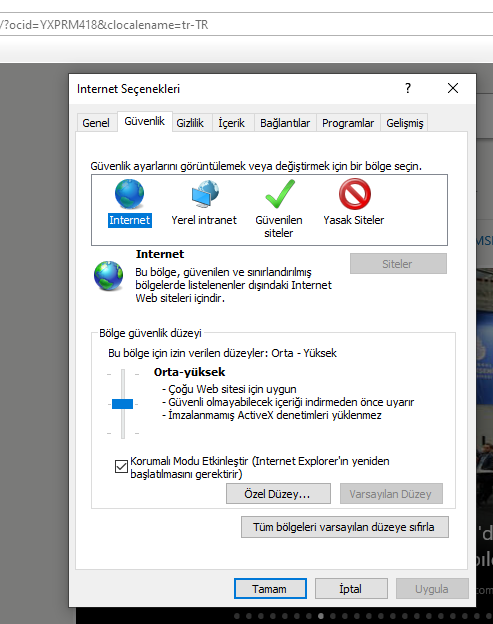

Bu arada, Windows, olası saldırıları azaltmak veya engellemek için kullanıcıları ve kuruluşları Internet Explorer’daki tüm ActiveX denetimlerini devre dışı bırakması gerekli olduğunu açıkladı.

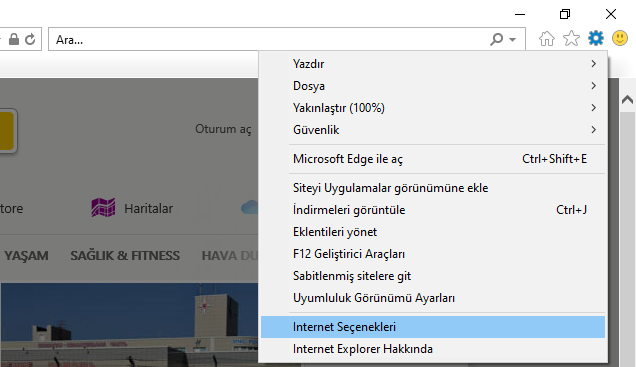

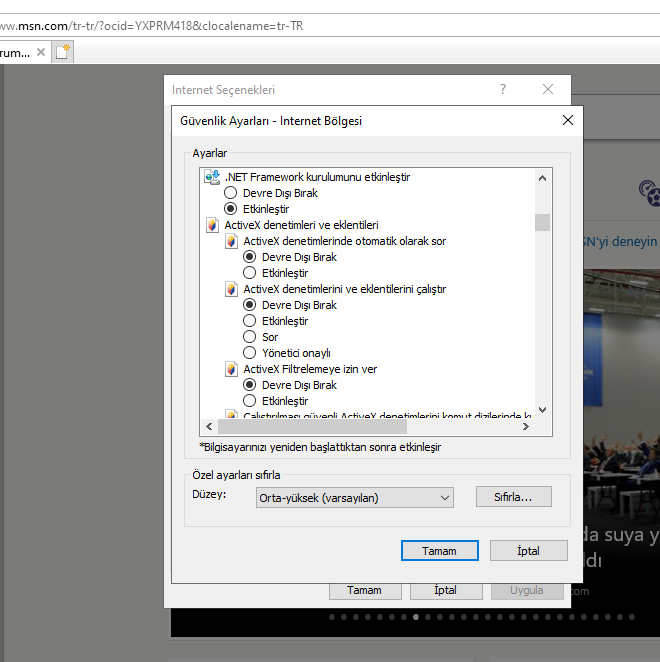

ActiveX Ayarlarını Değiştirmek İçin;

İnternet Explorer’da Araçlar düğmesini ve ardından İnternet Seçenekleri’ni seçin.

Güvenlik sekmesinde özel düzey öğesini seçin ve güvenlik ActiveX altında, tüm Activex eklentileri devre dışı bırakılarak otomatik ActiveX istemlerini devre dışı bırakabilirsiniz.

KVKK, ISO 27001, Bilgi ve İletişim Güvenliği Rehberi, ISO 27701, Bilgi Güvenliği, Siber Güvenlik ve Bilgi Teknolojileri konularında destek ve teklif almak için lütfen