Cobalt Strike; en temel tanımı ile siber saldırı simülasyonları kapsamında komuta ve kontrol için kullanılabilecek Java tabanlı bir uygulamadır. Powershell Empire, Metasploit (Meterpreter), PoshC2 gibi mevcut diğer komuta ve kontrol araçlarına ücretli bir alternatif olarak Raphael Mudge tarafından geliştirilmiştir.

2012’de piyasaya sürülmesinden bu yana, Cobalt Strike, kırmızı ekipler ve etik bilgisayar korsanları için popüler bir platform haline geldi. DNS tüneli oluşturma, ayrıcalık yükseltme için yanal hareket araçları ve PowerShell desteği gibi yenilikçi özelliklerle birleştirilmiş sağlam ve güvenilir yazılımdır. Bu aracı kendi siber savunmalarını test etmek isteyen kuruluşlar için arzu edilen bir seçenek haline gelmişti.

Her şey 2020’nin sonlarında, bir GitHub deposunun Cobalt Strike’ın derlenmiş bir sürümü gibi olan bir aracın yayınlanması ile değişti. Kullanıcılar, sızdırılan platformun ticari sürümle aynı olmasa da benzer şekilde çalıştığını ve hatta sahte bir lisans ile lisans kontrolünü atlatabildiğini iddia etti. Bu, yazılımı birdenbire kullanıma hazır hale getirdi ve siber suçlular için oldukça çekici hale gelmiş oldu.

Yapılan araştırmalara göre sızan versiyonun bildirilmesinden önce bile, fidye yazılımı saldırılarının %66’sının Cobalt Strike kullandığı tespit edilmişti. Bir süredir, Cobalt Strike benzeri uygulamanın verdiği tahribat unutulmuş gibiydi.

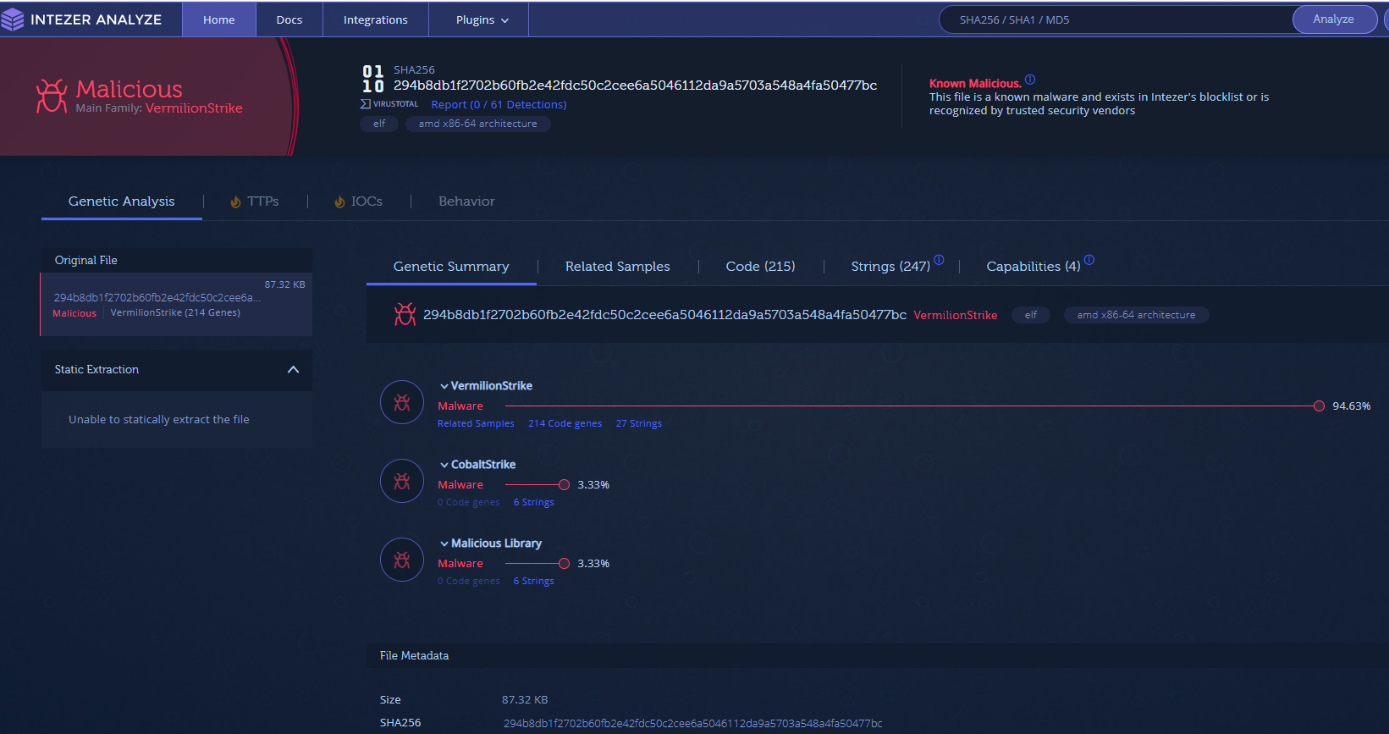

Fakat Ağustos 2021’de Intezer’deki araştırmacılar, Vermilion Strike olarak adlandırılan Cobalt Strike’ın benzeri olan yeni bir saldırı aracı buldular. Bu araç Cobalt Strike’ın ELF ikili dosyasını taklit edebilmektedir. EDR vb. güvenlik araçları tarafından tamamen tespit edilemediği ve engellenemediği gözlemlemişlerdir.

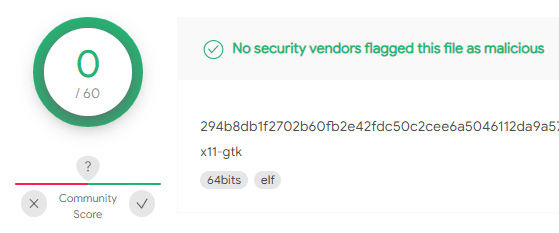

Cobalt Strike’ın dosyası, Malezya’dan VirusTotal’a yüklendi uygun ve detaylı bir soruşturmanın ardından güvenlik analistleri, o sırada belirtilen dosyaların VirusTotal’da herhangi bir şekilde tespit edilemediğini gözlemledi.

Yalnızca bu değil, aynı zamanda bu özel dosya, daha önce görülen Cobalt Strike örnekleriyle dizelerini paylaşır ve genellikle kodlanmış Cobalt Strike yapılandırmalarını algılayan bir dizi YARA kuralını tetikler.

Ancak uzmanlar, Vermilion Strike’ın konfigürasyon formatının Cobalt Strike ile aynı olduğunu ve Cobalt Strike konfigürasyonlarını almak için kullanılan araçların da Vermilion Strike konfigürasyonunu ortaya çıkarmak için kullanılabileceğini belirtti.

Tespit edilen Cobalt Strike ELF ikili dosyasının Vermilion Strike’ı şu anda kötü amaçlı yazılımdan koruma çözümleri tarafından tamamen algılanmamaktadır.

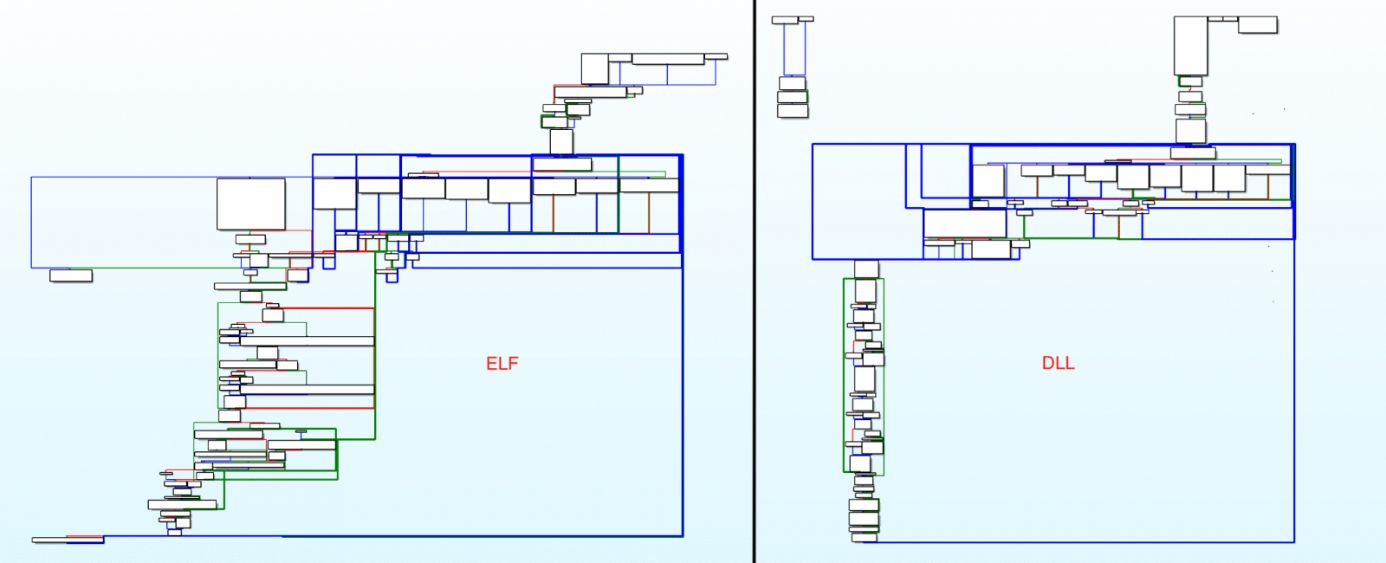

Sadece bu değil, aynı zamanda bu yeni Linux kötü amaçlı yazılımı, aynı geliştiriciyi sürekli olarak gösteren Windows DLL dosyalarıyla birlikte teknik örtüşme özelliklerine de sahiptir.

Bu tür kötü niyetli hareketler sürekli tehdit etmeye devam ediyor ve devam edecek gibi gözüküyor. Araştırmacılar, Cloud üzerindeki Linux sunucularının daha fazla kullanılması ve sürekli kullanımının devam eden artışının, APT’leri mevcut ortamda rahat hareket edebilmeleri ve göze batmamaları için araç setlerini geliştirmeye devam ettiğini belirtti ve diğer Black Hat hacker’ları davet ettiğini iddia etti.

Ayrıca, bunun gerçek saldırılar için tasarlanan ilk Linux uygulaması olduğunu da onayladılar. Ancak ne yazık ki, tehdit aktörlerinin Linux sistemleri hedeflemek için kullandıkları orijinal saldırı vektörü hakkında özel bir bilgi yok.

Sonuç:

Gelişen siber güvenlik teknolojileri dünyasında, doğal seleksiyon olarak tehdit aktörlerinin de her zaman kendilerini update ve upgrade edeceğini görmekteyiz.

Dolayısıyla siber güvenlik dünyasında yaklaşımlarımız her daim geleceği gören, sezinleyen, kendini güncel tutan, her güvenlik teknolojisine %100 güvenmeyen, içinde heyecan ve kuşkuyu bir arada kılan bir yapıya sahip olmamız gereklidir.

KVKK, ISO 27001, Bilgi ve İletişim Güvenliği Rehberi, ISO 27701, Bilgi Güvenliği, Siber Güvenlik ve Bilgi Teknolojileri konularında destek ve teklif almak için lütfen