21 Eylül 2021 günü VMware firması, vCenter Server ve Cloud Foundation cihazlarında, bir saldırganın etkilenen bir sistemin kontrolünü ele geçirmek için kullanabileceği 19 adet güvenlik açığına ilişkin yeni bir bülten uyarısı yayınladı.

Bunlar arasında en acil olanı, Analytics hizmetinde (CVE-2021-22005) vCenter Server 6.7 ve 7.0 dağıtımlarını etkileyen rastgele bir dosya yükleme güvenlik açığıdır.

VCenter Server port 443 ağa erişimi olan kötü niyetli aktör, özel hazırlanmış dosya yükleyerek vCenter Server üzerinde zararlı kodu çalıştırılabileceği hatırlatıldı.

VMware, kusur için geçici çözümler yayınlamış olsa da şirket bunların güncellemeler dağıtılıncaya kadar geçici bir çözüm olduğunun unutulmaması konusunda uyardı.

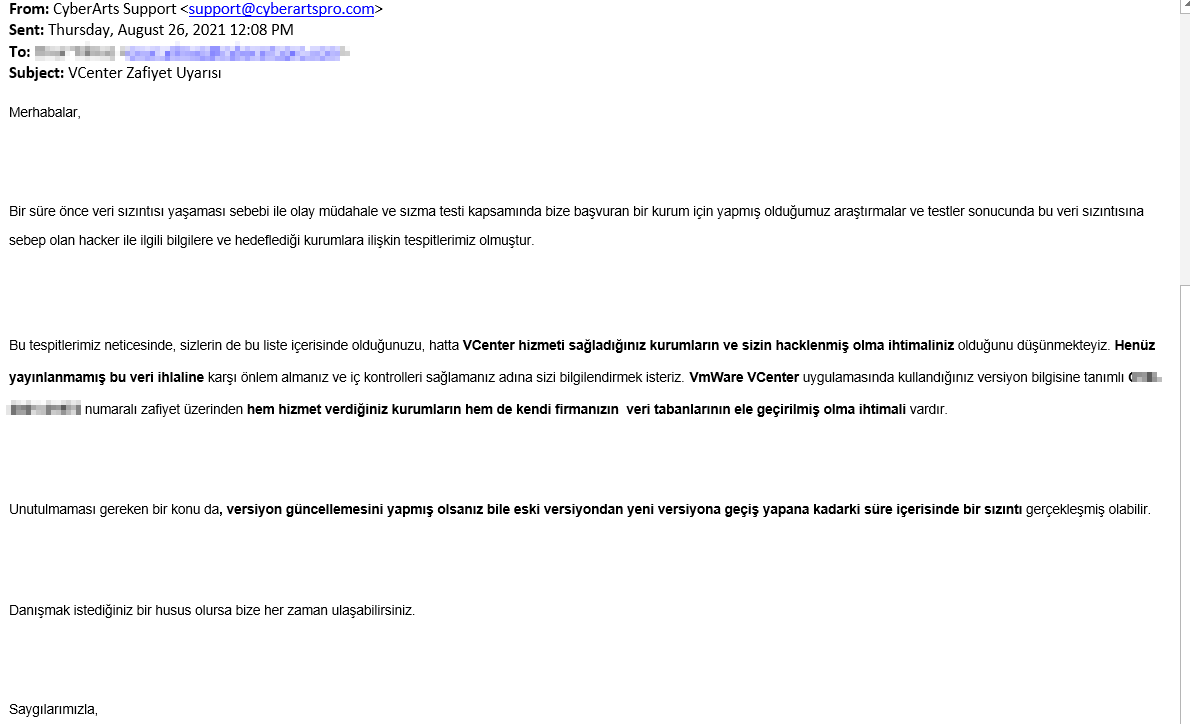

VMware’ın 21 Eylül 2021 tarihinde yayınladığı bültenindeki VCenter ile ilgili zafiyetler konusunda, CyberArts kurumları 26 Eylül 2021 tarihinde detaylı bir şekilde bilgilendirmişti.

Ulaştığımız birçok firma bildirim konusunda nezaket içerisinde geri dönüş yapmış olsalar da durumun kritikliği göz önünde bulundurularak, gerekli tedbirleri yeterince almadıkları tarafımızca gözlemlenmiştir.

VMware yayınladığı bülten sonrasında ne kadar haklı olduğumuzu aslında görmüş olduk.

Peki CyberArts Bu Zafiyetler ile İlgili İstihbarat Bilgisine Nasıl Sahip Oldu?

27 Temmuz 2021 tarihinde Türkiye telekomünikasyon firmalarından biri veri ihlali sonrası firmamıza Pentest ve KVKK süreçleri için Danışmanlık konusunda hizmet için başvurdu. Sonrasında anlaşıp kuruma Pentest süreçlerini hemen başlattık. Testlerimiz sonucunda ihlale maruz kalan uygulamanın veri ihlali yaşayabilecek kritik zafiyetler içermediği tespit edildi.

Bunun üzerine bazı firmalar gibi testimizi yaptık işimiz bitti demek yerine, olayın aydınlanması için siber istihbarat çalışmalarımız başlattık. Anonim olarak bu süreçler devam ettirdik.

Akabinde, veri tabanlarının satıldığı dark web forumlarının birinde kurumun veri ihlalini yayınlayan tehdit aktörü, aynı nickname ve benzer ekran görüntüleri ile başka kurumların da verilerini yayınlamaya başladı. Biz de bu tehdit aktörünü mercek altına aldık ve yaptığı paylaşımları, ekran görüntülerini analiz ederek belli bir noktaya kadar geldik.

Sonrasında tehdit aktörü ile pazarlıklar yapıldı. Pazarlıklar sonucunda durum domine edilerek veri ihlalinin hangi sistem üzerinden gerçekleştiğini ve nasıl olduğuna dair bilgilere eriştik. Hizmet verdiğimiz kurumun hizmet sağlayıcısından kaynaklı olduğu tespit edilmiştir.

Hemen sonrasında bu servisi kullanan tespit edebildiğimiz firmalarla e-posta yöntemi ile iletişime geçtik.

Sanallaştırma hizmetleri sağlayıcısı tarafından yamalanan kusurların tam listesi aşağıdaki gibidir:

- CVE-2021-22005 (CVSS score: 9.8) – vCenter Server file upload vulnerability

- CVE-2021-21991 (CVSS score: 8.8) – vCenter Server local privilege escalation vulnerability

- CVE-2021-22006 (CVSS score: 8.3) – vCenter Server reverse proxy bypass vulnerability

- CVE-2021-22011 (CVSS score: 8.1) – vCenter server unauthenticated API endpoint vulnerability

- CVE-2021-22015 (CVSS score: 7.8) – vCenter Server improper permission local privilege escalation vulnerabilities

- CVE-2021-22012 (CVSS score: 7.5) – vCenter Server unauthenticated API information disclosure vulnerability

- CVE-2021-22013 (CVSS score: 7.5) – vCenter Server file path traversal vulnerability

- CVE-2021-22016 (CVSS score: 7.5) – vCenter Server reflected XSS vulnerability

- CVE-2021-22017 (CVSS score: 7.3) – vCenter Server rhttpproxy bypass vulnerability

- CVE-2021-22014 (CVSS score: 7.2) – vCenter Server authenticated code execution vulnerability

- CVE-2021-22018 (CVSS score: 6.5) – vCenter Server file deletion vulnerability

- CVE-2021-21992 (CVSS score: 6.5) – vCenter Server XML parsing denial-of-service vulnerability

- CVE-2021-22007 (CVSS score: 5.5) – vCenter Server local information disclosure vulnerability

- CVE-2021-22019 (CVSS score: 5.3) – vCenter Server denial of service vulnerability

- CVE-2021-22009 (CVSS score: 5.3) – vCenter Server VAPI multiple denial of service vulnerabilities

- CVE-2021-22010 (CVSS score: 5.3) – vCenter Server VPXD denial of service vulnerability

- CVE-2021-22008 (CVSS score: 5.3) – vCenter Server information disclosure vulnerability

- CVE-2021-22020 (CVSS score: 5.0) – vCenter Server Analytics service denial-of-service vulnerability

- CVE-2021-21993 (CVSS score: 4.3) – vCenter Server SSRF vulnerability

Sonuç:

Ransomware grupları için file upload gibi alanlar fidye yazılımını bulaştırmak için dostane bir alan olarak gözükmektedir.

VMware, giderek artan fidye yazılımı saldırıları tehdidine işaret etti ve ekledi: “en güvenli duruş” tehdit aktörlerinin kimlik avı veya hedefli kimlik avı saldırıları yoluyla bir masaüstünün ve bir kullanıcı hesabının kontrolünü zaten ele geçirdiği varsayımını düşünerek güvenlik çözümlerinin ele alınması gerekli olduğunu dile getirdi.

VMware, örneğin bir kimlik avı saldırısı ile bir hesabın güvenliği ihlal edilmişse, bu saldırganın “vCenter Sunucusuna kurumsal bir güvenlik duvarının içinden zaten erişebileceği ve burada işlem yapılabilmesi için zamanın çok önemli olduğu” anlamına geldiğini söylemiştir.

Vmware’in verdiği örneği baz alarak CyberArts olarak düşüncemiz;

Bu zafiyetlerden etkilenip etkilenmediğinizi tam anlamak için, zafiyetler yayınlanmadan ya da zafiyetlerin yamalarının yayınlandığı önceki tarihleri kapsayarak incident-response olarak incelenmesi tavsiye edilir. Sonrasında güncel zafiyetlerin tespiti için Kapsamı Geniş Pentest süreçlerinin devam etmesi gereklidir.

Çünkü bu yamalar, zafiyetler oluşur oluşmaz yayınlanmamaktadır. Dolayısı ile yamalanma sürecine kadar bir ihlal gerçekleşmiş olabilecektir. Geniş açılı perspektiften bakılmasını tavsiye ederiz.

Bu yamaların nasıl yapılması gerektiğine ilişkin düşüncelerimiz;

Farklı ortamlara, risk toleransına, güvenlik kontrollerine ve risk azaltma stratejilerine sahip olan kuruluşlara göre değişiklik gösterecektir.

VMware ise konuya ilişkin olarak “Nasıl ilerleyeceğinize dair karar size kalmış,” dedi. Ancak yine de ciddiyet göz önüne alındığında şirketlerin harekete geçmesini şiddetle tavsiye ettiğini belirtti.

KVKK, ISO 27001, Bilgi ve İletişim Güvenliği Rehberi, ISO 27701, Bilgi Güvenliği, Siber Güvenlik ve Bilgi Teknolojileri konularında destek ve teklif almak için lütfen