Bilgisayar korsanları, sağlık şirketlerine girme girişimlerini artırarak, halihazırda koronavirüs pandemisini yönetmekle mücadele eden bir sektöre ek baskı uyguluyor. Sağlık kuruluşlarının BT ve Siber Güvenlik Ekipleri tehditlerin; fidye yazılımları, finansal dolandırıcılardan ve ulus devletler tarafından desteklenen bilgisayar korsanlarından kaynaklandığını aktarıyorlar.

Bu durumun Covid-19 pandemisi ile en üst seviyelere çıktığı söylenebilir. Örneğin; Great Plains Health normalde sunucularına günlük yaklaşık 10.000 erişim girişimini engellediğini açıkladı. Kasım ayında ilk koronavirüs antikoru ilaç denemelerine başladıktan sonra, bu sayının ortalama olarak üç katına çıktığını hastane yetkilileri dile getirdiler. Bazı günlerde ise denemeler günlük 70.000 yetkisiz girişime ulaşmış.

ABD Sağlık ve İnsan Hizmetleri Departmanına bildirilen veriler, geçen yıl neredeyse her ay 1 milyondan fazla kişinin sağlık kuruluşlarındaki veri ihlallerinden etkilendiğini gösteriyor.

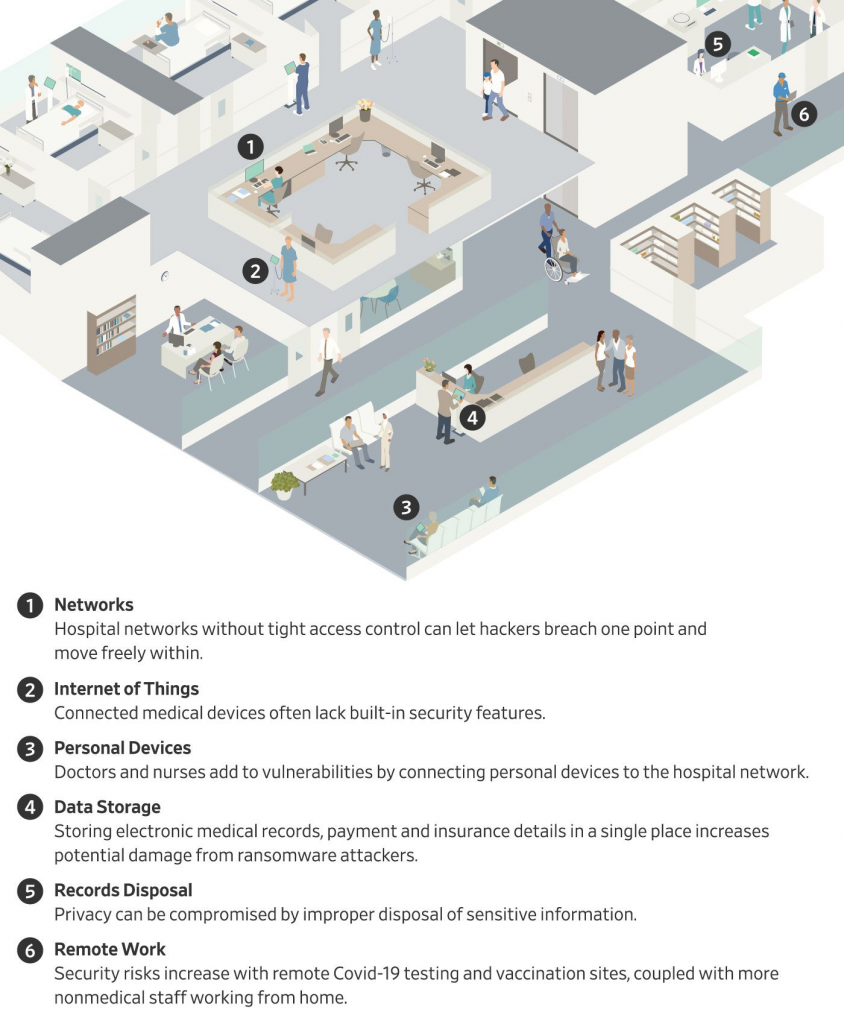

Bu yazımızda en merak edilen sorulardan biriolan hack olaylarının nasıl meydana geldiğini açıklamak istedik.

Aşağıdaki görselde bu soruya cevap olarak saldırganlar için güvenlik açığı noktaları gösterilmiştir.

Dünya’da İlk Siber Saldırıya Bağlı Ölüm

11 Eylül 2020 gecesi aort anevrizmasından muzdarip durumu ağır olan 78 yaşındaki kadın Wuppertal’daki Helios Üniversite Hastanesi’ne yatırıldı. Burada vefat etti. Hack peki bunun neresinde?

Buradaki hack vakası şu şekilde gelişti. Almanya’nın Düselldorf kentindeki sağlık görevlileri hastayı ambulansa bindirirler ardından yerel üniversite hastanesini arayıp durum hakkında bilgi vermek ve varış sürelerini bildirmek isterler. Bu sırada yerel üniversite hastanesi kaza ve acil servisin kapalı ve hasta kabul edemez olduğunu belirtir. Bunun üzerine sağlık görevlileri hastayı Wuppertal’a yani 32 kilometre uzaklıktaki bir hastaneye götürmek zorunda kalırlar.

Polis bu trajik olaylar dizisinden şüphelenir ve soruşturma başlatır. Ve gerçek ortaya çıkar ‘Bilgisayar korsanlarının verileri şifrelediği ve ardından kilidini açmak için ödeme talep ettiği bir fidye yazılımı saldırısı gerçekleştirdikleri için süreçlerin durmasından dolayı hastanenin ambulansı geri çevirmeye zorladığı tespit edilmiştir. Saldırı, hastanenin doktorları, yatakları ve tedaviyi koordine etmek için güvendiği dijital altyapıyı tehlikeye atarak yüzlerce operasyonu ve diğer prosedürleri iptal etmeye de zorlamıştır.

İrlanda Sağlık Bakanlığı’ndan 20 Milyon Dolar Fidye Talebi

14 Mayıs 2021 tarihinde İrlanda Sağlık Bakanlığı “önemli bir fidye yazılımı saldırısı” nedeniyle tüm BT sistemlerini geçici olarak kapattı ve çoğu randevu iptal edildiğinden Avrupa’nın en yoğun doğum hastanelerinden biri kötü bir şekilde etkilendi.

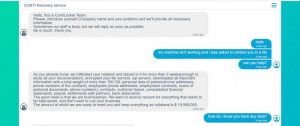

Saldırıda kullanılan fidye yazılımı Conti. Rusya merkezli olduğu düşünülen ve başka siber saldırganlara da kiralama hizmeti veren bir siber suç çetesi tarafından geliştirildi. Çete, bakanlık ile Dark Web’de herkesin görebileceği bir sohbet aracılığıyla iletişim kurmaya çalıştı. Sohbete gönderilen mesajlar, çetenin fidye olarak yaklaşık 20 milyon dolar talep ettiğini ve ayrıca saldırı sırasında çalınan verileri ” double extortion ” olarak bilinen bir taktikle satmaya başlamakla tehdit ettiğini gösteriyordu.

İrlanda hükümeti fidyeyi ödemeyi reddetti ve siber güvenlik şirketleri FireEye ve McAfee’yi yardım etmeye çağırarak sistemleri kurtarmak için zorlu bir süreç başlattı.

Çete, fidye yazılımı tarafından şifrelenen dosyaların kilidini açmak için sağlık hizmetine bir şifre çözme aracı sağlamak gibi şaşırtıcı bir adım attığında bu sürece yardımcı oldu. Suçlular, kesintinin devam ettiği bir hafta boyunca anahtarı verdi, ancak fidye ödenmezse çalınan verileri ücretsiz bir şekilde halka arz ederiz tehditlerini bırakmadı.

İrlandalı yetkililer, test ettikten sonra, aracın orijinal olduğunu buldular, ancak kötü ve yavaş çalıştığı konusunda uyardılar. Hükümet, hafta sonu yaptığı açıklamada, kısmen aracın yeniden tasarlanmış bir versiyonu sayesinde “çok istikrarlı bir ilerleme” kaydedildiğini söyledi, ancak sistemleri kurtarmanın muhtemelen haftalar alabileceği konusunda uyardı.

Dark web forumlarında siber güvenlik araştırmacılarının paylaştığı bilgilere bakılırsa suçlular hala özel verileri çevrimiçi yayınlamakla tehdit ederek ödeme talep etmeye devam ediyorlar.

- HIPAA, HIMSS, SKS ve JCI gibi sağlık sektörü regülasyonlarını tamamlayacak şekilde; etkin bir Bilgi Güvenliği Yönetim Sistemi (BGYS) ve Kişisel Veri Yönetim Sistemi (KVYS) kurularak sürdürülebilirliği temin edilmelidir.

- Yeterli büyüklükte bir siber güvenlik/bilgi güvenliği ekibine sahip olunmalıdır. Bir çok noktada MSSP modelinde outsource kaynak kullanımı değerlendirilmelidir.

- Çalışanların bilgi güvenlği farkındalıkları düzenli eğitimler ile belli bir seviyede tutulmalıdır.

- Güvenlik politikaları güncellenmeli, zamanında yazılım düzeltmesi, yükleme yönetimi ve güvenlik açığı değerlendirmeleri ile zafiyetler kapatılmalıdır.

- Tüm dış bağlantı noktalarını korumak için güçlü parolalar kullanılmalıdır. Çoklu faktörlü kimlik doğrulamaları sağlanmalıdır.

- Siber olaylara her zaman hazırlıklı olunmalıdır. Bunun için düzenli sızma testleri ve siber olay tatbikatları yapılmalıdır. Ayrıca olay anında kanıtların (uzaktan çalışanlar dahil) sürekli hazır olmasını sağlayan, olay müdahalesini hızlı ve etkin hale getiren yeni nesil AIR (Automated Incident Response – Otomatik Olay Müdahale) teknolojilere yatırım yapılmalıdır.

- Uzaktan bağlantıda bir çok tehditi kendi içinde barındıran VPN yerine yeni nesil ZTNA (Zero Trust Network Access – Sıfır Güven Ağ Mimarisi) teknolojisine geçilmelidir.

- Oltalama saldırılarından korunmak için oltalama simülasyonu teknolojilerine yatırım yapılmalıdır.

- CTI (Cyber Threat Intelligence – Siber Tehdit İstihbaratı) Hizmeti devreye alınmalıdır.

- DLP, EDR, EPP, XDR, SIEM, SOAR, NAC, IAM, PAM, vb teknolojiler ile daha kuvvetli ve otonom çalışan bir siber güvenlik kurgusu devreye alınmalıdır.

- Kritik bilgiler düzenli aralıklarla yedeklenmeli ve çevrimdışı bir yedek kopyası tutulmalıdır.

KVKK, ISO 27001, Bilgi ve İletişim Güvenliği Rehberi, ISO 27701, Bilgi Güvenliği, Siber Güvenlik ve Bilgi Teknolojileri konularında destek ve teklif almak için lütfen