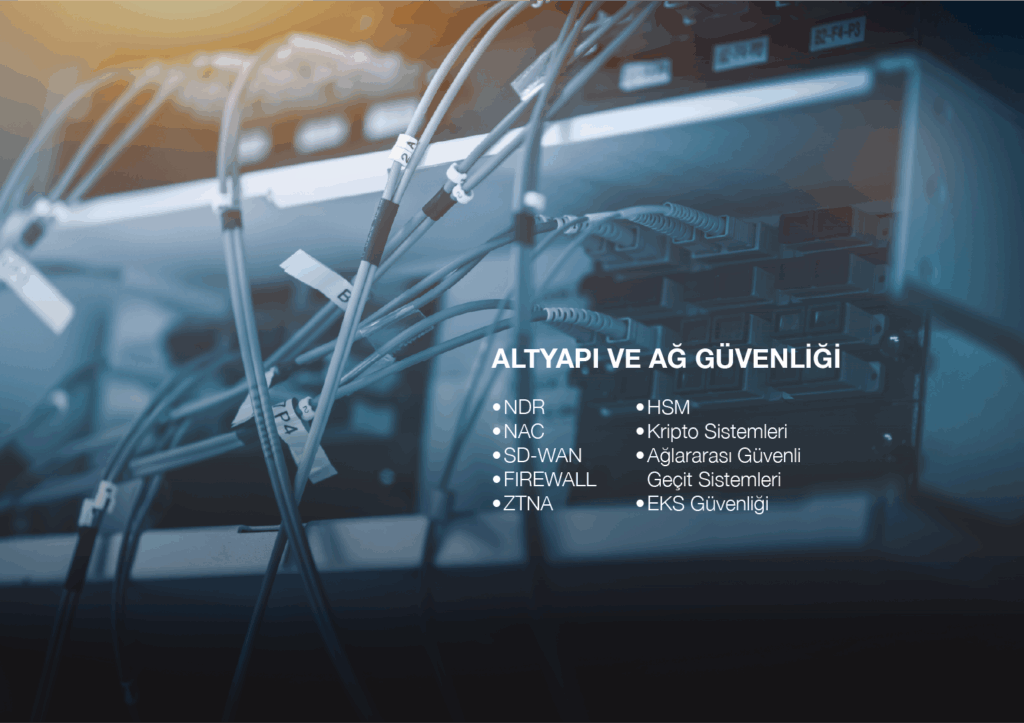

Ağ ve Altyapı Güvenliği

- NDR

- NAC

- SD-WAN

- FIREWALL

- ZTNA

- HSM

- KRİPTO SİSTEMLERİ

- AĞLARARASI GÜVENLİ GEÇİT SİSTEMLERİ

- EKS GÜVENLİĞİ

Fiziksel Erişim Güvenliği

- VÜCUT DİLİ ANALİZİ

- AKILLI GİRİŞ KARTI

- BİYOMETRİK DOĞRULAMA

HSM

COBIT, ITIL, ISO 27001, ISO 27701, GDPR/KVKK ve DDO BİGR gibi standartlara yönetişim bakış açısı ile sürdürülebilir uyum sağlanır.

Bulut Güvenliği

- Bulutta bulunan verilerin çalınmasını, silinmesini ve sızdırılmasını önler.

- Buluta erişimin güvenli olmasını ve buluttaki verinin şifreli olmasını sağlar.

- Kişisel verinin muhafaza edilmesi ile ilgili regülasyonlar açısından kritiktir.

- Yurtdışına veri çıkarılması ile ilgili regülasyonlara uyumlu olunmasını sağlar.

Dijital Erişim Güvenliği

- Çok Faktörlü Erişim (MFA) ile parola güvenliği kaynaklı riskler minimize edilir.

- Ayrıcalıklı Erişim Yönetimi (PAM) ile kurum genelinde ayrıcalıklı hesaplar keşfedilir, yönetilir, korunur ve denetlenir.

- Kimlik ve Erişim Yönetimi (IAM) sayesinde kullanıcıların doğru erişime sahip olduğundan emin olarak oturum açarken ve oturumları süresince kimlikleri doğrulanır.

Bilgi Güvenliği ve Olay Yönetimi (SIEM)

- Proaktif bir biçimde anormallikleri ve atakları tespit eder ve müdahale eder.

- Kullanıcı davranışları üzerinden zararlı yazılım (malware) analizi yapar.

- Büyük veri analizi için yüksek performanslı yapay zeka kullanır.

- Güvenlik ve entegrasyon logları için bellek içi korelasyon metodu kullanır.

- Log ve veri oluşturmada bütün platformlarla kolay entegrasyon imkanı sunar.

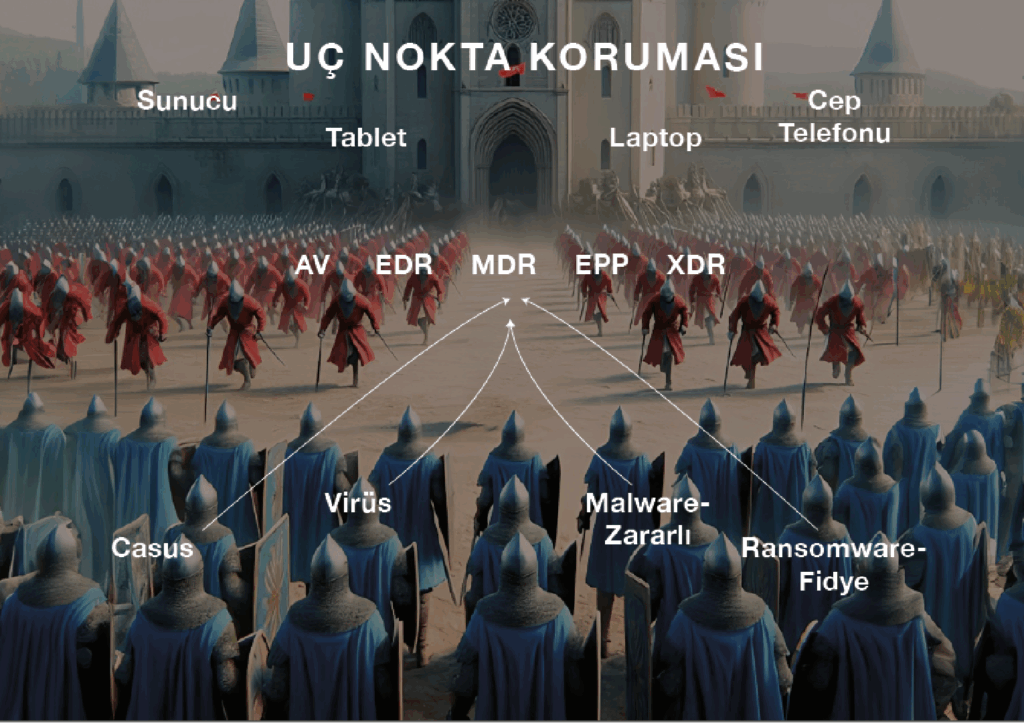

Uç Nokta Koruması (EDR/XDR/MDR/EPP)

- Uç noktalarınız için mümkün olan en iyi kaleyi inşa eder.

- Bilinen veya bilinmeyen tehditler için üstün koruma kalkanları kurar.

- Casus yazılım (spyware), zararlı yazılımı (malware), virüs ve fidye yazılımı (ransomware) gibi kötü amaçlı yazılımlara karşı korur.

- Kişisel bilgisayarlarınız, cep telefonlarınız ve sunucularınız için gerçek zamanlı koruma sağlar.

Güvenlik Orkestrasyon, Otomasyon ve Olaylara Müdahale (SOAR)

- Güvenlik operasyon merkezinde (SOC) yer alan tüm araçları yönetir.

- Tüm aktiviteleri, kayıtları ve KPI’ları toplar.

- Ekip üyelerinin iş yükünü hafifletir.

- Tekrarlayan şüpheli/riskli aktiviteler için yarı ve tam otomasyon sağlar.

- SOC’ler için devamlı iyileştirme gereken alanların tespitini sağlar.

Mobil Güvenlik

- BYOD (Kendi Cihazını Getir) trendi kurumlarda mobil güvenliği zorunlu hale getirir.

- Cihaz kaybı veya cihazın çalınması senaryolarında çözüm üretir.

- Mobil cihazlardaki kötü amaçlı yazılımların şirket kaynaklarını ele geçirmesini önler.

- MDM ve MAM ile hassas şirket verilerinin mobil cihazlar üzerinden sızdırılmasını önler.

Veri Güvenliği

Veri Şifreleme:

- Veriler şifreleme algoritmaları ve anahtarları kullanılarak şifrelenir.

- Şifrelenen veriler şifreyi çözebilen bir anahtar olmadan görülemez.

- Veri transferinde RSA gibi özel algoritmalar kullanılır.

DLP – Veri Sızıntısı Önleme:

- Verinin kullanımı, transferi ve muhafaza edilmesi sırasında tüm safhalarda veriler takip altına alınır.

- Yönetişim ve güvence önlemleri; riskler, risklerin etkileri ve riski minimize etme süreçleri stratejik bir yaklaşımla ele alınır.

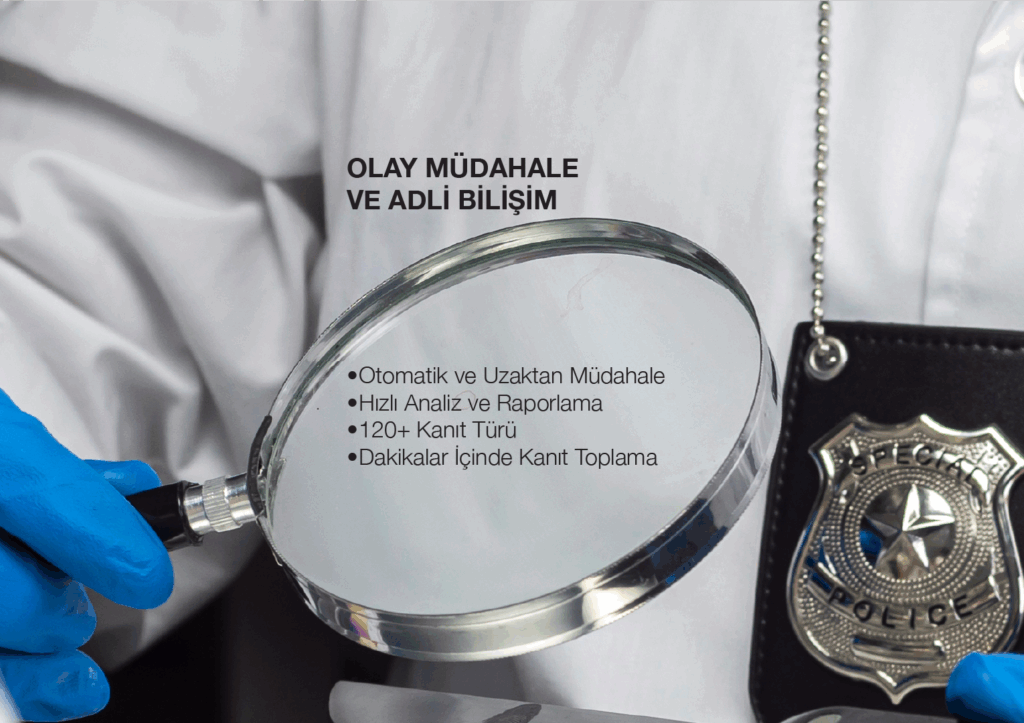

Olay Müdahale ve Adli Bilişim (Enterprise Forensics)

- Siber saldırılar sonucu oluşabilecek kritik kanıtların kaybını ve değiştirilmesini engeller.

- Delil toplama, analiz ve raporlamayı tek elden yönetmeyi sağlar.

- Kanıtlar sürekli elinizin altında olduğu için soruşturmaya olay anında vakit kaybetmeden başlanır ve dakikalar içinde tüm kanıtlar olay yerine gitmeden uzaktan toplanır.

- Daha düşük tecrübeye sahip analistlerin daha kapsamlı analizleri gerçekleştirmesine olanak tanır.

Tehdit İstihbaratı (CTI)

- Tanımlanan kriterlere bağlı olarak tüm hassas bilgileri takip edin.

- Web’i, sosyal medyayı, basılı yayınları, dijital yayınları, televizyonu, derin ağ (deep web) ve karanlık ağı (dark web) takip edin.

- Saldırmış , saldırmakta olan veya saldırma olasılığı olan IP’leri canlı izleyin.

- Phishing, malware, exploit , ransomware veya fraud amaçlı kullanılan web sitelerini 7/24 takibe alın.

Tehdit Simülasyonu (BAS)

- Siber suçlular yapmadan önce sisteminizi siz hackleyin.

- Güvenlik kontrol açığı belirleme ve azaltma işlemlerini otomatikleştirin.

- Siber tehditlere hazır olup olmadığınızı 7/24 takip edin.

- Hızlı tedbir alın.

- Sürekli büyüyen tehdit veritabanı ile hep güncel olun.

Sıfır Güven Ağ Erişimi (ZTNA)

- Uygulamaları internete maruz bırakmadan, kullanıcıların kurum içinde kullanılan uygulamalara kesintisiz ve güvenli şekilde bağlanmasını sağlar.

- VPN ve güvenlik duvarları gibi ağ merkezli çözümlerin aksine sıfır güven prensibiyle çalışarak uygulamaların birbiriyle izole bir ortamda iletişim kurmasına olanak verir.

Uygulama Güvenliği

- Kral ve Kraliçe için görünmez bir kafes oluşturur.

- Uygulamalarımızın çalıştığı tüm cihazlar bizim yönetimimizde değildir.

- İşletmelerin tüm cihazlarında bulunan verilerin (dururken, kullanım sırasında ve transfer halinde) korunmasını sağlar.

- Uygulamalar, onları çevreleyen programlanabilir mikro-kapsüllerle korunur.

Web Güvenliği

- Web sunucularını, web kullanıcılarını ve onları çevreleyen organizasyonları korur.

- Web Güvenlik Duvarı (WAF) teknolojisi son kullanıcı ile sunucu arasındaki veri akışını izleyerek web üzerindeki uygulamalar ve web sitelerini saldırılara karşı korur.

- DNS Firewall Teknolojileri ile uygulama katmanından önce, DNS katmanında analizler gerçekleştirilerek riskler minimize edilir.

Güvenli İletişim

- VOIP sahteciliği ve saldırılarını önler.

- Gerçek zamanlı VOIP trafiğini izler ve yönetir.

- DPI ve saldırı tespit modülleri içerir.