Bu yazımızda NIST Çerçevesinden ZTA başlığını ele alacağız. Daha öncesinde ZTA ve VPN yapılarını inceleyelim. Bilgi teknolojilerinde sıklıkla kullanılan VPN çözümleri, uzaktan erişim yoluyla farklı ağlara bağlanmayı sağlayan bir teknolojidir. Kurumsal ağları ve kaynakları güvenilmeyen cihazlara açarak ihlal riskini önemli ölçüde arttırır. VPN, erişim sağlandıktan sonra kimlik doğrulama yaptığı için güvenlik açıkları bu noktada oluşur. Ek olarak VPN çözümlerinin 30 yılı aşkın bir teknoloji olduğu ve çoğu eski sistem gibi VPN teknolojisinin de güvenlik açıkları bulunduğu göz ardı edilmektedir.

“Sıfır Güven Mimarisi” olarak Türkçeye çevrilen mimari, işletme sınırlarında bulunan hiçbir akışta yüzde yüz güvenin söz konusu olmadığını ele alan bir modeldir. Sıfır güven, ağ bağlantı cihazlarının kurumsal ağa bağlı olsalar dahi mevcut sisteme güvenilmemesi gerektiğini söyler.

İnsanın bulunduğu her alan için yüzde yüz güvenlik mümkün değildir. İşte bu noktada Zero Trust mimarisi, tüm kullanıcıları potansiyel tehditler olarak ele alır. Kullanıcıların kimlik doğrulaması uygun şekilde doğrulanana ve erişim yetkisi verilene kadar, verilere ve kaynaklara erişimi engellenir. Yapı “Güven ama doğrula” yerine “Asla güvenme ve her zaman doğrulama yap” anlayışında ilerlemektedir. Bu anlamda; kritik verilerin çalınması, Keylogger saldırıları, ağ dinleme saldırıları gibi birçok olası vakanın önüne geçilmektedir.

ZTA, uzak kullanıcı içeren kurumsal ağlarda bir çözüm niteliğindedir. BYOD (kendi cihazını getir) modelinin getirdiği riskleri de minimize edecek bir çözümdür. Bu model aynı zamanda Covid-19 Pandemi sürecine bağlı olarak artan uzaktan çalışma yöntemlerinde de güvenle kullanmak mümkündür.

NIST Çerçevesinden ZTA

1901 yılında kurulan NIST(National Institute of Standarts and Technology), Endüstriyel standartlardan ziyade ölçüm metot ve standartları yayınlayan bir ABD federal devletlerinin standart enstitüsüdür. NIST, 11 Ağustos 2020 tarihli Special Publication 800-207 yayınında Zero Trust Architecture’ ı açıklamaktadır.

ZTA stratejileri hali hazırda siber güvenlik politika ve programlarında mevcuttur, ancak belge, ZTA stratejilerini geliştirip uygulamada işletmelere yardımcı olmak için daha fazla araştırma ve standardizasyona ihtiyaç duyulan alanların bir boşluk analizini içermektedir. Ek olarak, bu belge sıfır güven ve ZTA’ in soyut bir tanımının yanı sıra genel dağıtım modellerini de oluşturur.

Zero Trust’ın İlkeleri

Sıfır Güven mimarisinde bulunması gereken temel ilkeler bulunmaktadır. Bu ilkeler ideal hedefler olduğu, işletmelerde ise tüm ilkelerin belirli bir strateji için en saf haliyle tam olarak uygulanamayacağı unutulmamalıdır.

- Tüm veri kaynakları ve bilgi işlem hizmetleri kaynak olarak kabul edilir. Bir ağ, birden çok cihaz sınıfından oluşabilmektedir.

- Ağ konumundan bağımsız olarak tüm iletişim güvenlidir.

- Bireysel ve kurumsal kaynaklara erişim, oturum bazında verilir.

- Kaynaklara erişim, müşteri kimliğinin gözlemlenebilir durumu, uygulama / hizmet ve talep eden varlığın dahil olduğu dinamik politika tarafından belirlenir ve diğer davranışsal ve çevresel nitelikleri içerebilir.

- Kuruluş, sahip olunan ve ilişkili tüm varlıkların bütünlüğünü ve güvenlik durumunu izler ve ölçer. Doğası gereği hiçbir varlığa güvenilmez. Kuruluş, bir kaynak talebini değerlendirirken varlığın güvenlik durumunu değerlendirir. Bir ZTA uygulayan bir kuruluş, cihazların ve uygulamaların durumunu izlemek için sürekli bir teşhis ve azaltma (CDM) veya benzer bir sistem kurmalı ve gerektiğinde yamalar / düzeltmeler uygulamalıdır.

- Tüm kaynak kimlik doğrulama ve yetkilendirme dinamiktir ve erişime izin verilmeden önce sıkı bir şekilde uygulanır. Bu, erişim elde etme, tehditleri tarama ve değerlendirme, sürekli iletişimde güveni uyarlama ve sürekli olarak yeniden değerlendirmenin sürekli bir döngüsüdür.

- Kuruluş, varlıkların, ağ altyapısının ve iletişimin mevcut durumu hakkında olabildiğince fazla bilgi toplar ve bunları güvenlik duruşunu iyileştirmek için kullanır. Bir kuruluş, varlık güvenliği durumu, ağ trafiği ve erişim talepleri hakkında veri toplamalı, bu verileri işlemeli ve politika oluşturma ve uygulamayı iyileştirmek için edinilen her türlü iç görüyü kullanmalıdır.

ZTA Mantıksal Bileşenleri

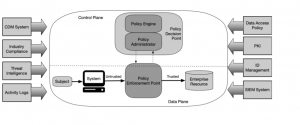

Bir kuruluşta ZTA dağıtımını oluşturan çok sayıda mantıksal bileşen vardır. Bu bileşenler, şirket içi bir hizmet olarak veya bulut tabanlı bir hizmet aracılığıyla çalıştırılabilir. Şekildeki kavramsal çerçeve modeli, bileşenler arasındaki temel ilişkiyi ve etkileşimleri gösterir.

Şekildeki görsel NIST Special Publication 800-207 yayınından alınan bu görsel Zero Trust mimarisini açıklamaktadır. Zero Trust mimarisi, kaynaklara güvenli erişimin sağlanması süreçlerini açıklar. Tehdit istihbarat, ağ ve sistem etkinliği günlükleri, PKI ve SIEM gibi bileşenlerden gelen bilgiler ve erişim istekleri PEP (Politika Uygulama Noktası)’de değerlendirilir. Bu sistem, kuruluşların politika güncellemelerinin yapıldığı, bir konu ile kurumsal kaynak arasındaki bağlantıların etkinleştirilmesi, izlenmesinden ve sonlandırılmasından sorumlu bileşendir. Politikalar kullanıcının hangi kaynaklara erişiminin belirlendiği yerdir. Policy Engine ve Policy Administrator’ ın oluşturduğu PEP sistemi, gerekli politikaların tanımlanması ve kontrolünü sağlar. Kontrol sonucunda politika ile eşleşen istekler şirkete ait kaynaklara erişebilirken aksi halde erişim mümkün değildir.

Sonuç olarak, kurum / kuruluşların en değerli kaynaklarından biri olan verinin güvenliğinde kullanılan yöntemler artmaktadır. Eski ve güvenlik açığı bulunan çözümleri kullanımı sonucunda sistemlerde arka kapı ve zafiyetler oluşabilmektedir. NIST’in Special Publication 800-207 yayınında da açıkladığı üzere Zero Trust mimarisi, sıfır güven tanımını esas alarak siber güvenlikte yüzde yüz güvenin mümkün olmadığını bir kez daha gözler önüne sunmuştur.

Siber Güvenlik, Dijital Dönüşüm, MSSP, Sızma Testi, KVKK, GDPR, ISO 27001, ISO 27701 ve DDO Bilgi ve İletişim Güvenliği Rehberi başlıklarıyla ilgili teklif almak için lütfen tıklayın.