İsviçre Zürih Yüksek Teknik Okulu’ndaki siber güvenlik araştırmacıları, yakın zamanda herhangi bir tehdit aktörünün Mastercard ve Maestro’nun temassız kartlarındaki PIN kodlarını atlatmasına izin veren kritik bir güvenlik açığı tespit etti.

Bu zafiyet, herhangi bir PIN kodu girmeden temassız ödemeler sağlayabilmektedir. Böylece çalınan Mastercard ve Maestro kartları ile temassız ödeme yapılabilmektedir.

Zafiyetten faydalanabilmek için teknik olarak araştırmacılar, çalınan bir kart ile Satış Noktası (PoS) terminali arasında MITM (ortadaki adam) saldırı gerçekleştirilmesi sonucunda PIN’in atlatılabildiği keşfedilmiştir. Bu saldırı ile Mastercard ve Maestro kartlarından ödeme gerçekleştirebilmek için;

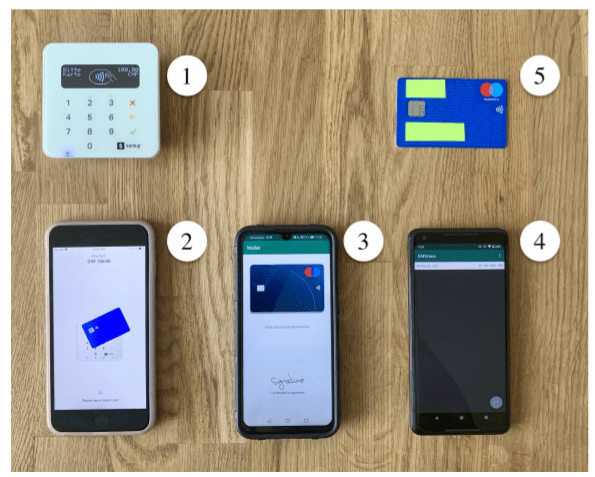

- İki adet Android akıllı telefon

- Özel bir Android uygulaması (MITM gerçekleştirebilmek için)

- Kredi kartı bilgileri

Nasıl Zafiyetten Faydalanıldı?

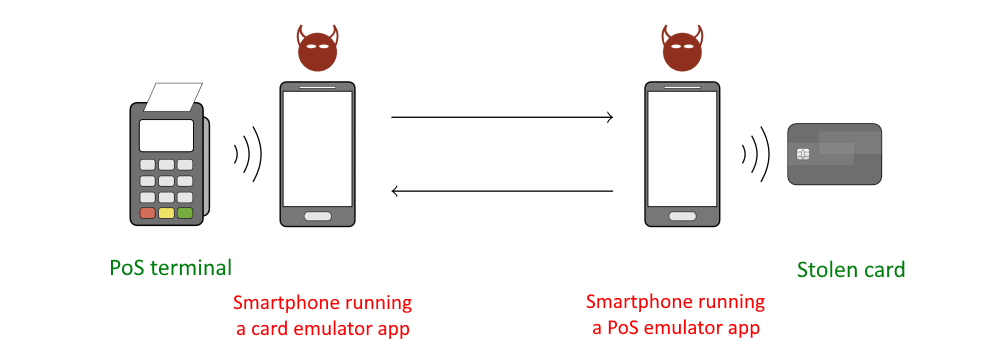

WiFi üzerinden TCP/IP sunucu-istemci iletişimi kullanılarak oluşturulmuş bir geçiş kanalı aracılığıyla bağlanan iki Android akıllı telefon (NFC’yi destekleyen ve Android 4.4 KitKat veya sonraki sürümünü çalıştıran özellikte olması gereklidir) kullanılarak gerçekleştirildi. Birinci telefon, POS Emulator modunda bir uygulamayı çalıştırırken, ikinci telefon ise araştırmacılar tarafından geliştirilen uygulamayı Card Emulator modunda çalıştırılıyor sonrasında, telefon içinde kullanılan araştırmacılar tarafından geliştirilen uygulama ile uygulanan NFC ödeme hizmetini başlatabilmesi için Card Emulator modunda çalışan cihazın Android’in ana bilgisayar tabanlı kart emülatörünü desteklemesi gerekir. Ortadaki adam işlevi POS emülatörü cihazında çalışırken, kart emülatörü geçiş kanalı için proxy görevi görür.

Saldırı senaryosu aslında basittir. Saldırganlar, kartı bir işlem başlatması için yönlendirebilmek ve işlem ayrıntılarını yakalamak için PoS emülatör cihazını kartın yanına yerleştirdikten sonra, kart emülatörü sayesinde değiştirilmiş işlem ayrıntılarını gerçek hayattaki bir PoS’a bu bilgileri sağlayabilmesi için kullanılabilmektedir.

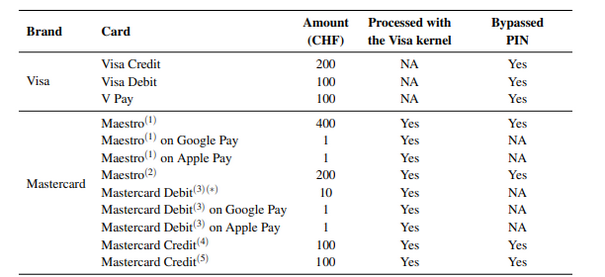

Araştırmacılar, Visa Credit, Visa Debit, Visa Electron ve V Pay kartlarına yönelik saldırıyı, İsviçre bankaları için PIN istemesi gereken sınırın üzerinde bir miktardaki ödeme işlemlerini başarıyla test etti.

Buradaki zafiyette gördüğümüz üzere, halka ulaşmış her teknolojinin defalarca birden çok fazla bakış açısı ile penetrasyon testlerine tabi tutulmalı, gerekirse iç güvenlik çalışanlarının dışında outsource hizmet almaları gereklidir.

Değerli ziyaretçimiz,

Bu blog yazımız bilgi amaçlı olup, saldırılara karşı farkındalığı arttırabilmek ve bu doğrultuda tedbirler alınabilmesi amacı ile hazırlanmıştır. Bu yazıda geçen saldırı yöntemlerini amacı dışında kullanılmasının hukuki olmadığını hatırlatır, bu durumdan dolayı ortaya çıkabilecek her tür hata, eksiklik veya arıza hususlarında CyberArts’ın herhangi bir sorumluluğunun olmadığını ve bunlardan kaynaklanabilecek doğrudan ya da dolaylı zarar ve kayıplardan sorumlu tutulamayacağını beyan ederiz.

Saygılarımızla,

CyberArts Bilişim Anonim Şirketi

Kaynakça:

[vc_row][vc_column][vc_cta h2=”” add_button=”bottom” btn_title=”TIKLAYIN” btn_style=”flat” btn_shape=”square” btn_color=”danger” css_animation=”fadeInLeft” btn_link=”url:https%3A%2F%2Fcyberartspro.com%2Fteklif-isteme-formu%2F||target:%20_blank|”]KVKK, ISO 27001, Bilgi ve İletişim Güvenliği Rehberi, ISO 27701, Bilgi Güvenliği, Siber Güvenlik ve Bilgi Teknolojileri konularında destek ve teklif almak için lütfen[/vc_cta][/vc_column][/vc_row]