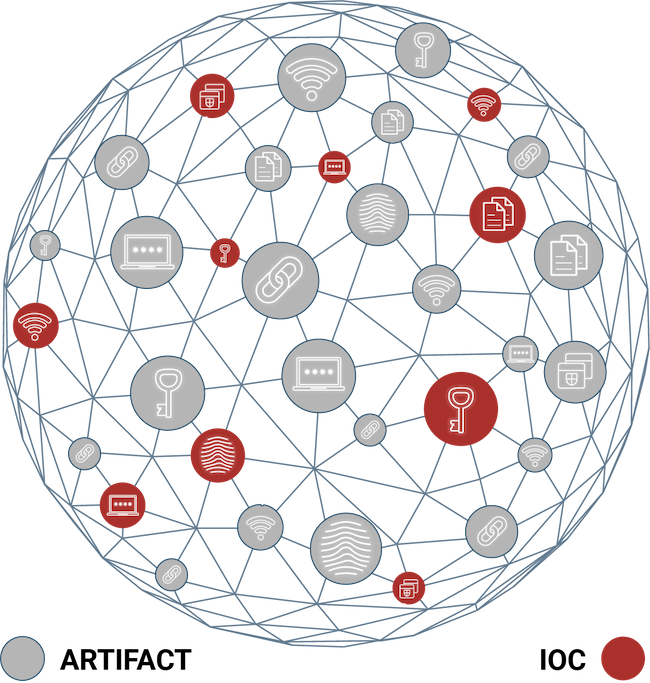

Basit bir şekilde IoC, herhangi bir siber saldırı sonucu zarar gelmeden önce güvenlik tehditlerini, veri ihlallerini, içeriden gelen tehditleri ve daha fazlasını belirlemeye yardımcı olan, kurumun ağındaki tutarsızlıkları veya olağan dışı faaliyetlerin gösteren, güvenlik ihlaline işaret eden kanıtlar olarak ifade edebiliriz.

Siber güvenlik olayı esnasında, uzlaşma göstergeleri (IoC), bir veri ihlalinin ipuçları ve kanıtlarıdır. Bu kanıtlar sadece bir saldırının gerçekleştiğini değil, aynı zamanda saldırıda hangi araçların kullanıldığını ve bun saldırıların arkasında kimin olduğunu da ortaya çıkarabilir.

IoC’ler yalnızca yaklaşan saldırılar için bir uyarı işareti olarak hareket etmekle kalmaz, aynı zamanda olanları analiz etmeye de yardımcı olur. IoC verileri, şüpheli bir olayı veya network üzerindeki paket akışından sonra toplanır.

IoC’ler, bir uzlaşmanın bir kuruluşu ne ölçüde etkilediğini belirlemek ve saldırı yüzeyinin gelecekteki saldırılardan korumasına yardımcı olmak amacıyla öğrenilen dersleri toplamak için de kullanılabilir. Göstergeler genellikle kötü amaçlı yazılımdan koruma ve virüsten koruma sistemleri de dahil olmak üzere yazılımlardan toplanır, ancak olay yanıtı sırasında göstergeleri toplamak ve düzenlemek için diğer yapay IoC siber güvenlik araçları kullanılabilir.

IoC’lar uzmanlar tarafından, kötü niyetli faaliyetleri tespit etmesine yardımcı olmaktadır. Network içerisinde zararlı faaliyetleri erken fark edip müdahale kısa bir süre içerisinde gerçekleştirilebilir.

IoC’leri takip etmek, kurumun güvenlik olaylarını tespit etme ve bunlara yanıt verme konusunda daha iyi performans göstermesine olanak tanır. IoC’ler sağladığı verilerle, uzmanlar tarafından bilgiye dayalı kararları daha hızlı ve daha doğru bir şeklide verebilmesine yardımcı olur.

IoC olabilecek veriler;

- Ayrıcalıklı kullanıcıların anormal işlemleri

- Deviant DNS istekleri

- Web trafiğinin çok fazla artış olması

- Veri tabanı okumanın artmış olması

- HTML yanıt boyutlarının büyümesi

- Aynı dosya üzerinde normalden fazla istek

- Registry’de olağan dışı değişiklikler

- Sistemde bilinmeyen dosyalar, uygulamalar ve işlemler

- Brute Force saldırılarını gösteren ağ trafiği

- Ip adreslerinin farklı coğrafyalardan gelmesi

IOC Biçimleri

- MISP Malware Information Sharing Platform & Threat Sharing format- MISP çekirdek formatı dahil MISP projesinde kullanılan özellikler.

- Mitre Cyber Observable eXpression (CybOX™)- Bu site arşivlenmiş CybOX belgelerini içerir.

- Mitre Malware Attribute Enumeration and Characterization (MAEC™) – Kötü amaçlı yazılımları anlamak için bir şema.

- Mitre Structured Threat Information eXpression (STIX™)- Siber tehdit istihbaratı için yapılandırılmış bir dil.

- Yara-Kötü amaçlı yazılım araştırmacıları (ve diğer herkes) için kalıp eşleştirme.

- İsviçre bıçağı. mandiant/OpenIOC_1.1- Bu depo, revize edilmiş bir şema, iocterms dosyası ve OpenIOC 1.1 adını verdiğimiz revize edilmiş OpenIOC sürümünün taslağının temelini oluşturan diğer destekleyici belgeleri içerir.

Uzlaşma Göstergesinin Kaynağı (IoC):

Uzlaşma göstergeleri birçok kaynaktan gelebilir ve bunlar iki dış ajans veya iç kaynak kategorisine girer.

Dış Kaynaklar:

Dış kaynaklar ticari veya endüstri kaynakları veya IOC kovası ve MISP gibi çevrimiçi olarak alabileceğiniz ücretsiz IoC kaynakları olabilir.

Örneğin. Ticari IoC kaynaklarına örnek olarak virüsten koruma veya kötü amaçlı yazılımdan koruma satıcılarınız verilebilir ve bunların hepsinde kullanılan büyük bir IoC kitaplığı veya koleksiyonu bulunur. Kullanabileceğimiz önemli ücretsiz IoC kaynaklarından bazıları Malware Information Sharing Platform, MISP ve AlienVault OTX’dir birçok farklı alanda harika bir kaynak olan ayrıca, kendi IoC’lerinizi oluşturmanıza ve bunları topluluk genelinde paylaşmanıza olanak tanıyan özel bir IOC Kovaları da vardır.

İç Kaynaklar:

IoC’leri analiz etmemize ve gerçekten tespit etmemize izin veren günlükleri ve olayları toplayabilmemizin birkaç farklı yolu vardır. Bunlar ticari olarak temin edilebilen sistemlerden, bazı kullanımı ücretsiz sistemlerden gelebilir. (Dahili günlükler ve olay görüntüleyicileri gibi). Önemli olanlardan bazıları olağandışı giden ağ trafiğini ve coğrafi anormallikleri içerecektir. Buna örnek olarak, yabancı konumlardan oturum açan veya bir tür riskli oturum açma etkinliği gerçekleştiren hesap kullanıcılarınız gösterilebilir, bir kez daha, kullanıcı hesaplarınızdan birine karşı monte edilebilecek potansiyel bir saldırıya bakarak IoC çoklu oturum açma hatalarını da tespit edebilirsiniz, veri tabanı okuma hacmindeki artış veya HTML yanıtı boyutundaki anormallikler, olağandışı DNS istekleri ve şüpheli dosya ve kayıt defteri değişiklikleri gibi trafikteki anormallikleri de tespit edebilirsiniz.

Neden IOC Kullanılmalı?

IOC’ler, güvenlik operasyon merkezlerinin küresel tehdit ortamında neler olup bittiğini bilmeleri için daha fazla bağlam sağlar ve iç ağlarını bu tür ağlar için tarama yeteneği sağlar. Bu, geçmiş tarama yapabilmenize ve neye odaklanacağınızı bilmek için kaynaklara öncelik vermenize yardımcı olur, hızlanmanıza olanak tanır.

Uzlaşma Göstergeleri (IoC) Nasıl Çalışır?

Kötü amaçlı yazılım yazarları her zaman algılanmaktan kaçınan bir yazılım oluşturmaya çalışsalar da her uygulama ağdaki varlığına dair kanıt bırakır. Bu ipuçları, ağın saldırı altında olup olmadığını veya bir veri ihlali meydana gelip gelmediğini belirlemek için kullanılabilir. Adli araştırmacılar bu ipuçlarını, bir siber güvenlik olayından sonra karşı önlemler hazırlamak ve bir saldırgana karşı cezai suçlamalarda bulunmak için kanıt toplamak için kullanırlar.

Uzlaşma göstergelerini, bir siber güvenlik olayından sonra bir saldırganın bıraktığı izleri olarak düşünün. Kötü amaçlı yazılımdan koruma uygulamaları olayı kısmen durdurabilir, ancak güvenlik ihlali göstergeleri saldırganın erişebileceği verileri ve dosyaları belirler. Saldırganlar tarafından veri çalmak için kullanılan güvenlik açıklarını ve istismarları bulmada çok önemlidirler, çünkü kuruluşa gelecekte ağı daha iyi korumanın yolları hakkında bilgi verirler.

Uzlaşma Göstergelerinin Türleri:

IoC’ler iki ana kategoriye ayrılır:

Ağ Tabanlı Göstergeler

Ağ tabanlı göstergeler. Bunlar, ağ bağlantısıyla ilgili her şeyi ifade eder. Bir web sitesinin URL’si kötü amaçlı bir göstergedir. Bir alan adı aynı zamanda bir Uzlaşma Göstergesi olarak da düşünülebilir. Bir bulaşma senaryosu, belirli bir etki alanı için yapılan tüm isteklerin kötü amaçlı bir web sitesine yönlendirilmesini içerebilir. IP adresleri URL’lere alternatif olarak kullanılabilir. Örneğin, ikinci aşama kötü amaçlı yazılımları indirmek için kullanılmak üzere kötü amaçlı komut dosyalarının içine gömülebilirler.

Örnekler:

- URL

- İnternet Sitesi

- Alan

- IP adresi

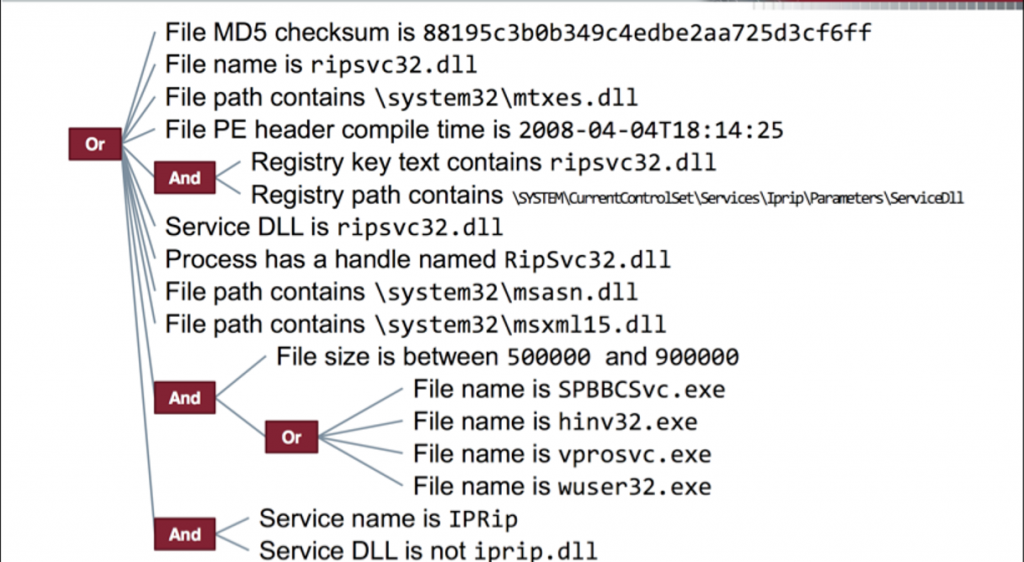

Ana Bilgisayar Tabanlı Göstergeler

İkinci önemli kategori, bir bilgisayar sisteminin kendisinde bulunabilen bu eserler olan ana bilgisayar tabanlı göstergelerdir. Windows türü kötü amaçlı yazılımlar, bilgisayar yeniden başlatıldıktan sonra bile otomatik olarak yürütülmek üzere belirli konumları kullanır. Özel bir gösterge türü dosya karmalarıdır. Bunlar, dosyaları içeriklerine göre benzersiz bir şekilde tanımlamamıza yardımcı olur. Örnekler:

- Dosya Adı

- Yol

- Dosya Parmak İzi veya Karma

- Dosya Uzantısı

- Dosya Konumu

Uzlaşma Göstergelerine Örnekler Nelerdir?

BT ve bilgi güvenliği ekiplerinizin göz önünde bulundurması gereken çeşitli uzlaşma göstergeleri vardır. Aşağıda uzlaşmanın en belirgin 15 göstergesini bulabilirsiniz.

- Ayrıcalıklı Kullanıcı Etkinliğinde Bulunan Anormallikler

- Oturum açma etkinliğinde kırmızı bayraklar bulundu

- Sapkın DNS istekleri

- İnsan dışı davranışlara sahip web trafiği

- Giden ağ trafiğinde olağandışı etkinlik

- Coğrafi anormallikler

- Artırılmış veri tabanı okuma hacmi

- Olağandışı HTML yanıt boyutları

- Mobil cihaz profillerindeki değişiklikler

- DDoS etkinliğinin belirtileri

- Yanlış yerleştirilmiş veri paketleri

- Çakışan bağlantı noktası-uygulama trafiği

- Aynı dosya için normalden daha fazla istek

- Kayıt defteri ve/veya sistem dosyalarında olağandışı değişiklikler

- Sistemlerin aniden yamalanması

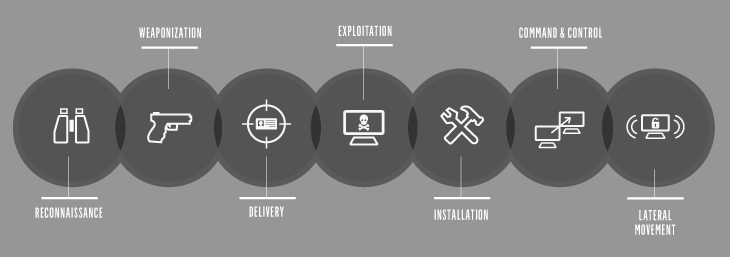

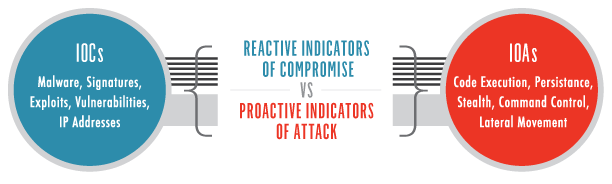

Uzlaşma göstergeleri (IoC) ve saldırı göstergeleri (IoA)

IoA ile karşılaştırıldığında IoC nedir? Siber güvenlik olaylarının birkaç aşaması vardır. Ancak soruşturmalar açısından iki ana endişe var: Saldırı devam ediyor mu, yoksa konu kontrol altına alındı mı? Araştırmacılar, her iki soruyu da cevaplamak için bir saldırganın bıraktığı uzlaşma göstergelerini kullanır.

Olay yanıtı sırasında kullanılan IoC güvenliği, bir saldırının kapsamını ve ihlal edilen verileri belirlemek için kullanılır. Saldırı göstergeleri (IoA), bir saldırının devam edip etmediğini ve daha fazla hasara neden olmadan önce içermesi gerekip gerekmediğini belirlemek için kullanılır.

Hem IoC siber araçları hem de IoA araçları, araştırmacılara bir saldırının durumu hakkında ipuçları veren kanıtlar ve meta verilerle çalışır. Uzlaşma göstergeleri, bir saldırı kontrol altına alındıktan sonra, kuruluşun nerede, ne ve nasıl olduğunu bilmesi gerektiğinde kullanılır. Saldırı göstergeleri, etkin olabilecek ve kontrol altına alınması gereken mevcut bir saldırıya odaklanır.

Son derece gizli kötü amaçlı yazılımlar için, yöneticiler farkında olmadan önce bir uzlaşma aylarca sürebilir. IoAs, şüphelerin doğru mu yoksa yanlış pozitif mi olduğunu belirlemeye yardımcı olacaktır.

Uzlaşma Göstergeleri (IoC) ile Saldırı Göstergeleri (IoA) Arasındaki Fark Nedir?

Uzlaşma göstergeleri güvenlik olaylarının ve uzlaşmaların tespitine hizmet ederken, saldırı göstergeleri saldırganın niyetinin tespitine hizmet eder. Saldırıyı başarılı bir şekilde kontrol altına almak ve durdurmak için, saldırganın neyi başarmaya çalıştığını bilmek önemlidir. Bu nedenle saldırı göstergeleri önemlidir.

Uzlaşma göstergeleri, BT uzmanlarının ve siber güvenlik ekiplerinin herhangi bir izinsiz girişi tespit etmesine yardımcı olur, ancak bu izinsiz girişi durdurmak için güvenlik ekiplerinizin saldırganın ne planladığını bilmesi gerekir. Saldırganın bir sonraki adımını ve niyetini bilmek, güvenlik ekibine üstünlük sağlar.

Bu nedenle, uzlaşma göstergeleri tarafından toplanan veriler, saldırı göstergeleri tarafından desteklenmelidir.

Uzlaşma göstergelerinin örnekleri ve türleri

Büyük ağlarda binlerce IOC olabilir. Bu nedenle, çoğu kanıt, adli araştırmacıların verileri düzenlemesine yardımcı olmak için IoC, SIEM sistemlerine toplanır ve yüklenir. Kanıtlar çok sayıda yerden gelebilir, ancak IoC olarak kullanılabilecek birkaç keşif öğesi:

- Olağandışı giden trafik: Saldırganlar, saldırgan tarafından kontrol edilen bir sunucuya veri toplamak ve göndermek için kötü amaçlı yazılım kullanır. Yoğun olmayan saatlerde giden trafik veya şüpheli bir IP ile iletişim kuran trafik, bir IoC güvenlik tehdidine işaret edebilir.

- Hassas verilerdeki yüksek ayrıcalıklı kullanıcı etkinliği düzensizlikleri: Güvenliği ihlal edilmiş kullanıcı hesapları, hassas verilere erişmek için kullanılır. Bir saldırganın, temel izinlere sahip standart kullanıcı hesaplarından kilitlenmiş olan verilere erişmesi için yüksek ayrıcalıklı bir kullanıcı hesabı gereklidir. Yoğun olmayan saatlerde veya nadiren erişilen dosyalarda hassas verilere erişen yüksek ayrıcalıklı bir kullanıcı hesabı, kimlik bilgilerinin kimlik avına uğradığını veya çalındığını gösterebilir.

- Garip coğrafi bölgelerden gelen etkinlikler: Çoğu kuruluş, hedeflenen bir bölgeden gelen trafiğe sahiptir. Devlet destekli saldırılar ve kuruluşun hedeflenen coğrafi alanının dışındaki ülkelerden gelenler, normal bölgelerin dışından trafik göstergeleri oluşturur.

- Yüksek kimlik doğrulama hataları: Hesap ele geçirme işlemlerinde, saldırganlar kimlik avı kimlik bilgilerini kullanarak kimlik doğrulaması yapmak için otomasyonu kullanır. Yüksek oranda kimlik doğrulama girişimi, bir saldırganın kimlik bilgilerini çaldığını ve ağa erişim sağlayan bir hesap bulmaya çalıştığını gösterebilir.

- Veri tabanı okumalarında artış: İster SQL eklenmesi ister bir yönetici hesabı kullanılarak veri tabanına doğrudan erişim olsun, veri tabanı tablolarındaki verilerin dökümü bir saldırganın veri çaldığını gösterebilir.

- Önemli dosyalarda aşırı istekler: Yüksek ayrıcalıklı bir hesap olmadan, saldırgan farklı açıklardan yararlanma girişimlerini araştırmak ve dosyalara erişmek için doğru güvenlik açığını bulmak zorunda kalır. Aynı IP veya coğrafi bölgeden çok sayıda erişim girişimi gözden geçirilmelidir.

- Şüpheli yapılandırma değişiklikleri: Dosya, sunucu ve aygıtlardaki yapılandırmaların değiştirilmesi saldırgana ağda ikinci bir arka kapı sağlayabilir. Değişiklikler, kötü amaçlı yazılımların yararlanabileceği güvenlik açıkları da ekleyebilir.

- Belirli bir siteye veya konuma taşan trafik: Cihazlardaki bir uzlaşma onları bir botnet’e dönüştürebilir. Bir saldırgan, güvenliği ihlal edilmiş cihaza belirli bir hedefe trafik taşması için bir sinyal gönderir. Birden fazla cihazdan belirli bir IP’ye yüksek trafik etkinliği, dahili cihazların dağıtılmış hizmet reddinin (DDoS) bir parçası olduğu anlamına gelebilir.

Bir uzlaşma göstergesi, bu göstergelerden biri veya birkaçı olarak tanımlanabilir. Bir adli araştırmacının işi, hangi güvenlik açığından yararlanıldığını belirlemek için tüm IoC kanıtlarını incelemektir.

Yanıtı İyileştirmek için IoC Güvenlik Algılamasını Kullanma

Bir olaydan sonra, IoC siber güvenlik önlemleri, neyin yanlış gittiğini belirlemek için kullanılabilir, böylece kuruluş aynı güvenlik açığından gelecekteki istismarlardan kaçınabilir.

Bazı durumlarda, kuruluşlar doğru kaynakları düzgün bir şekilde günlüğe kaydedemez ve izleyemez. Bu gözetim, onları bir soruşturmadan sonra tespit edilmekten kaçınabilecek bir saldırgana açık bırakır. Bir saldırıyı tespit etmek için önce ağda izleme uygulamak önemlidir, ancak araştırmalar için günlükler ve denetim izleri de aynı derecede önemlidir.

IoC veri noktaları, bir araştırma sırasında yanıt süresini azaltmak için gerçek zamanlı olarak toplanabilir. SIEM’ler, gürültüyü bir saldırıyı ve saldırı vektörlerini tanımlamak için gereken değerli kanıtlardan ayırmak için kullanılır. Mevcut olay müdahale prosedürlerini belgelemek, bir soruşturma için gereken süreyi de azaltabilir. Bu prosedürler, onları iyileştirmek için bir uzlaşmadan sonra gözden geçirilmelidir.

Olay yanıtı sırasında, “öğrenilen dersler” aşaması son adımdır. IOC’ler, bu aşamada, hangi siber güvenlik savunmalarının bir saldırganı durdurmak için yanlış yapılandırıldığını veya yetersiz olduğunu belirlemek için yararlı olacaktır. Kuruluşun ne kadar kapsamlı günlükleri ve denetim izleri varsa, olay müdahalesi sırasında soruşturmaları o kadar etkili olur.

[vc_row][vc_column][vc_cta h2=”” add_button=”bottom” btn_title=”Teklif Talep Edin” btn_style=”flat” btn_shape=”square” btn_color=”danger” css_animation=”fadeInLeft” btn_link=”url:https%3A%2F%2Fcyberartspro.com%2Fteklif-isteme-formu%2F||target:%20_blank|”]Siber Güvenlik, Dijital Dönüşüm, MSSP, Sızma Testi, KVKK, GDPR, ISO 27001, ISO 27701 ve DDO Bilgi ve İletişim Güvenliği Rehberi başlıklarıyla ilgili teklif almak için lütfen tıklayın.[/vc_cta][/vc_column][/vc_row]