Windows için WinRAR deneme yazılımı dosya arşivleyici yardımcı programında, siber saldırgan tarafından hedeflenen sistemlerde rastgele kod yürütmek için kötüye kullanılabilecek yeni bir güvenlik zayıflığı açıklandı ve bu tür yazılımlardaki güvenlik açıklarının nasıl bir dizi saldırı için bir geçit olabileceğinin altı çizildi.

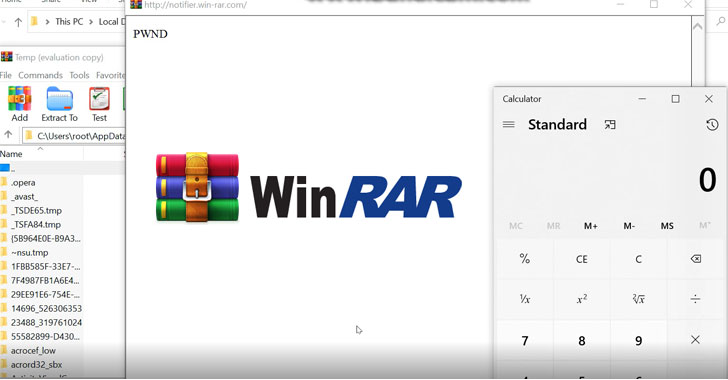

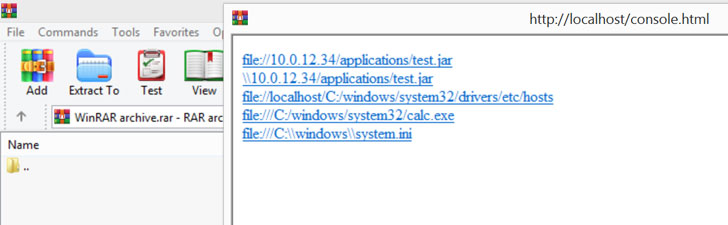

CVE-2021-35052 olarak izlenen hata, 5.70 sürümü çalıştırılan yazılımın deneme sürümü etkilenmektedir. Positive Technologies’den Igor Sak-Sakovskiy teknik bir yazıda, “Bu güvenlik açığı, bir saldırganın uygulamanın kullanıcısına gönderilen istekleri engellemesine ve değiştirmesine izin veriyor.” Dedi. “Bu, bir kurbanın bilgisayarında uzaktan kod yürütme (RCE) gerçekleştirmek için kullanılabilir.”

Sak-Sakovskiy, WinRAR araştırmasının, Internet Explorer için özel bir tarayıcı motoru olan ve Office’te Word, Excel ve PowerPoint içinde web içeriği oluşturmak için kullanılan MSHTML (diğer adıyla Trident) tarafından oluşturulan bir JavaScript hatası gözlemlendikten sonra başladığını kaydetti.

Belgeler, deneme süresinin bitiminden sonra uygulama başlatıldığında hata penceresinin her üç defada bir görüntülendiğinde zafiyetin keşfedilmesine sebep olur.

Aynı ağ etki alanına zaten erişimi olan bir saldırgan, uygulamaları uzaktan başlatmak, yerel ana bilgisayar bilgilerini almak ve hatta rastgele kod çalıştırmak için ARP saldırıları düzenleyebilir.

Sak-Sakovskiy, “Bir kuruluşun karşılaştığı en büyük zorluklardan biri üçüncü taraf yazılımların yönetimidir. Üçüncü taraf yazılımlar yüklendikten sonra, kurumsal ağlara erişen cihazlarda verileri okuma, yazma ve değiştirme erişimine sahiptir.”

“Bir kullanıcı tarafından yüklenebilecek her uygulamayı denetlemek imkansızdır ve bu nedenle politika, harici uygulamalarla ilişkili riski yönetmek ve bu riski çeşitli uygulamalara yönelik iş ihtiyacına karşı dengelemek için kritik öneme sahiptir. Yanlış yönetimin geniş kapsamlı sonuçları olabilir.”

KVKK, ISO 270001, Bilgi ve İletişim Güvenliği Rehberi, ISO 27701, Bilgi Güvenliği, Siber Güvenlik ve Bilgi Teknolojileri konularında destek ve teklif almak için lütfen